Microsoft 365 で多要素認証(MFA)を有効にすることは、アカウントを不正アクセスから守るためにますます必要になっています。

この記事では、Microsoft 365 における多要素認証の設定方法について最新情報を整理して紹介します。セキュリティ既定値に関する設定と、利用している多要素認証の認証方法の確認を検証内容をもとに紹介します。

※本記事で案内している設定内容および変更方法は作成日時点でのものであり、マイクロソフトの方針により変更される場合があります。

Microsoft Entra IDでMFA設定を行う方法、手段について

Microsoft Entra ID では、ユーザーに対して多要素認証を設定することができます。

この章では、最も簡単に多要素認証を強制する方法について案内します。

【前提情報】Microsoft 365 管理センターでのMFA設定の強制

Microsoft 365管理センターでMFAの強制が発表されました。*1

これによりMicrosoft 365 管理センター https://admin.microsoft.com へアクセスするユーザーは多要素認証が強制されています

Microsoft は、すべてのユーザーと顧客組織に対してセキュリティを継続的に強化することに注力しています。この努力の一環として、Microsoft 365 管理センターにアクセスするユーザーアカウントに対して、多要素認証(MFA)が必須となることが発表されました。この新しい要件は、2025年2月3日から段階的に展開される予定です。

MFA を導入することで、アカウント侵害のリスクを99.22%も削減できるとする研究結果もあります。

Microsoft 365では、MFAを含む組織全体のセキュリティを簡単に強化できる方法が用意されています。

その中の一つが「セキュリティの既定値」という設定です

この設定は全ユーザーへ多要素認証の強制をする内容となりますが、組織の中で細かい設定を行うことが運用上難しい場合に最も便利な機能です。

セキュリティの既定値による設定方法

Microsoft 365 には、特に小規模から中規模の組織を対象にした「セキュリティの既定値」というセキュリティ機能が用意されています。これは、基本的なセキュリティ設定を簡単に有効化するための一連の設定で、組織全体にわたりセキュリティ強化を支援します。セキュリティの既定値の一環として、多要素認証(MFA)も取り入れられています。

「セキュリティの既定値」とは、マイクロソフト が推奨する最小限のセキュリティ設定を提供する機能で、特にセキュリティの専門知識がない管理者でも容易に導入できることを目的としています。既定値を有効にすることにより、以下のようなセキュリティ対策が自動的に適用されます。

- 多要素認証の要求:

- セキュリティが特に重要な管理者や機密情報にアクセスするユーザーに対して、自動的に MFA が要求されます。

- レガシー認証のブロック :

- 古い認証プロトコルはセキュリティ上の弱点となるため、これをブロックする設定が含まれています。

しかし、注意点としては、今回のMFA設定が強制されるアップデートが施行されても、「セキュリティの既定値」が有効化されるわけではありません。

現在「セキュリティの既定値」が「無効」となっている場合、MFA強制が施行された後、管理者はMicrosoft 365 管理センターへのアクセス時にMFAを用いた認証が必須となりますが、エンドユーザーにおいてはMicrosoft 365の各アプリケーションにアクセスする際にMFAでの認証が強制されません。

セキュリティの既定値は、以下の手順で確認することができます。

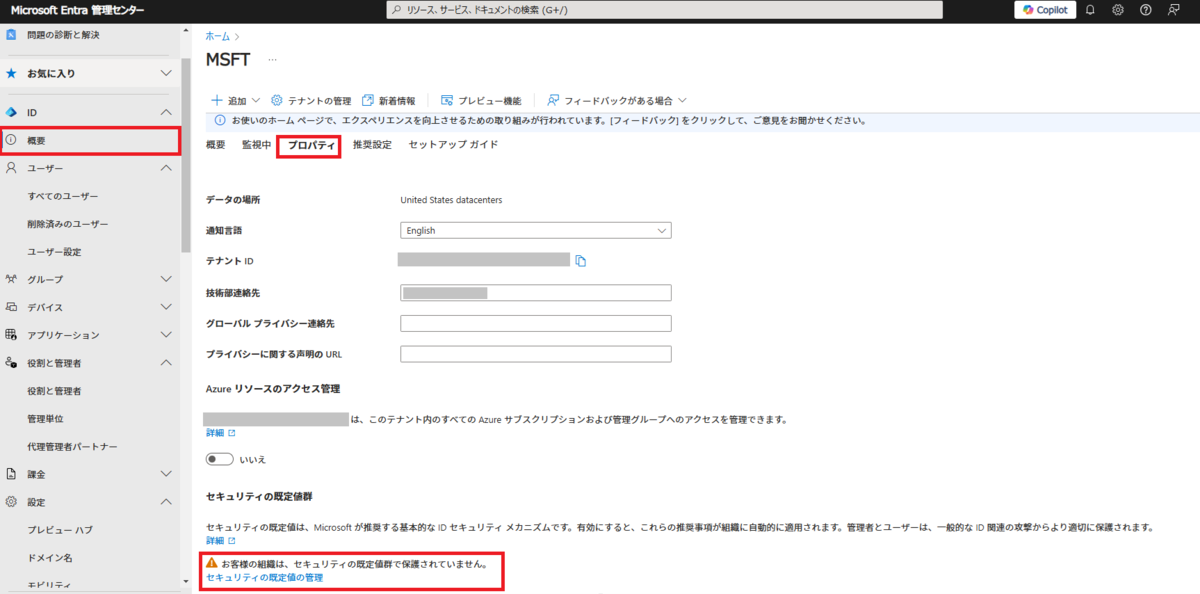

- Microsoft Entra 管理センターにアクセスし、左ペインより[ID]-[概要]をクリックします。

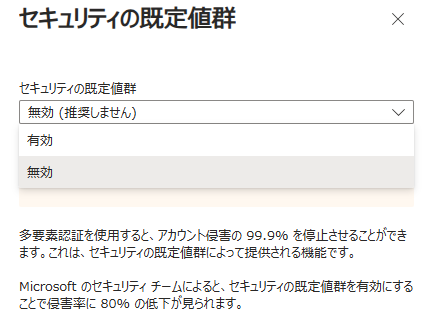

01_セキュリティの既定値遷移方法 - [プロパティ]タブをクリックし、[セキュリティの既定値の管理]をクリックします。

02_セキュリティの既定値設定変更方法

条件付きアクセスによる多要素認証でも設定は可能

セキュリティの既定値の設定を有効にしない場合に条件付きアクセス があります

この設定方法は割愛しますが、条件付きアクセスを設定することによって地理的な場所、アクセスする先等細かい設定で多要素認証の有無を制御することができます。

Microsoft Entra ID で推奨されている多要素認証の紹介

では、多要素認証を実施する前提で今後どの認証方法を利用すればよいのか、マイクロソフトが紹介している推奨の多要素認証の紹介をします。

認証方法と機能 - Microsoft Entra ID | Microsoft Learn

Microsoft では、非常に安全なサインイン エクスペリエンスを提供する Windows Hello、Passkeys (FIDO2)、Microsoft Authenticator アプリなどのパスワードレスの認証方法を推奨しています。 ユーザーはユーザー名やパスワードなど、他の一般的な方法を使用してサインインすることもできますが、パスワードはより安全な認証方法に置き換えるべきです。

実は、パスワード + Authenticatorによる認証ではなく、 パスワードレスによる認証がもっともよい認証方法とされています。

多要素認証の方法としてSMS、つまり携帯電話等での認証を用いている場合は、別の認証方法へ移行を検討してみてください。

認証方法一覧取得方法の紹介

実際にテナントでどのような認証方法を利用しているかを確認することができます。

マイクロソフトは、組織で利用している認証方法の一覧の取得をAPI経由で実行する方法を提供しています。

認証方法の使用状況レポート API の操作 - Microsoft Graph v1.0 | Microsoft Learn

※使用状況と分析情報にアクセスするには、Microsoft Entra ID P1 または P2 ライセンスが必要です。

一例とはなりますが、実際にアクセスし実行する方法を案内します。今回は下記のページの内容を取得します

authenticationMethodsRoot: usersRegisteredByMethod - Microsoft Graph v1.0 | Microsoft Learn

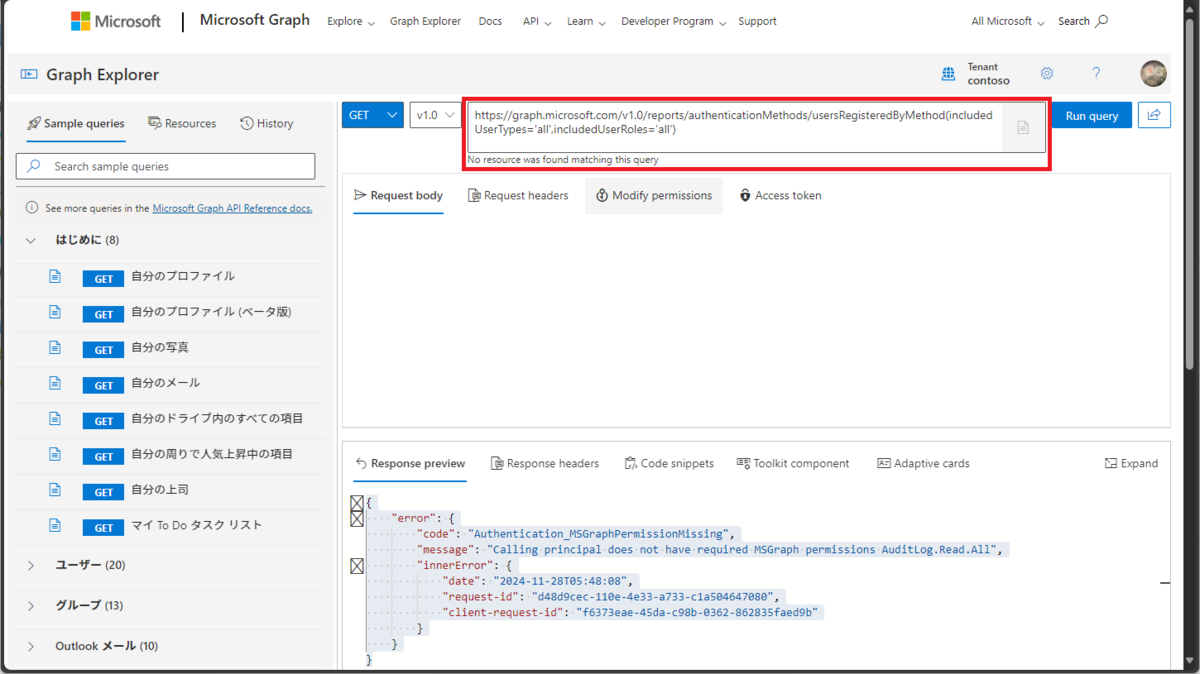

- Graph Explorer | Try Microsoft Graph APIs - Microsoft Graph へ アクセスします

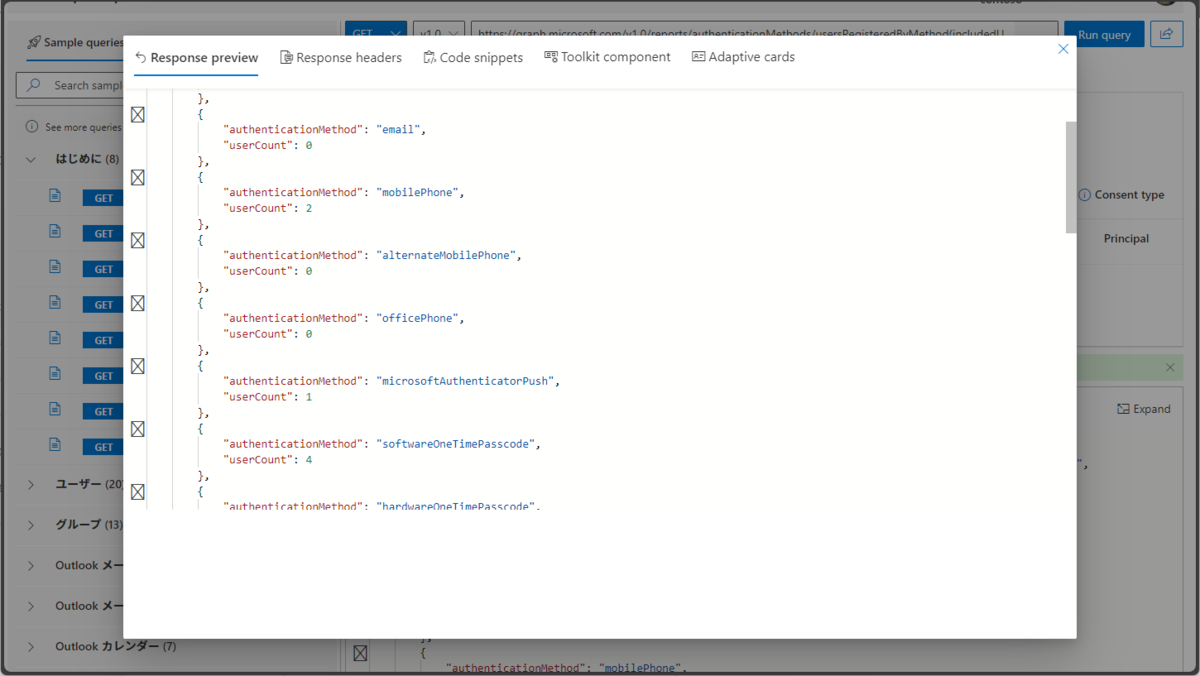

- URL に

https://graph.microsoft.com/v1.0/reports/authenticationMethods/usersRegisteredByMethod(includedUserTypes='all',includedUserRoles='all')を記載します

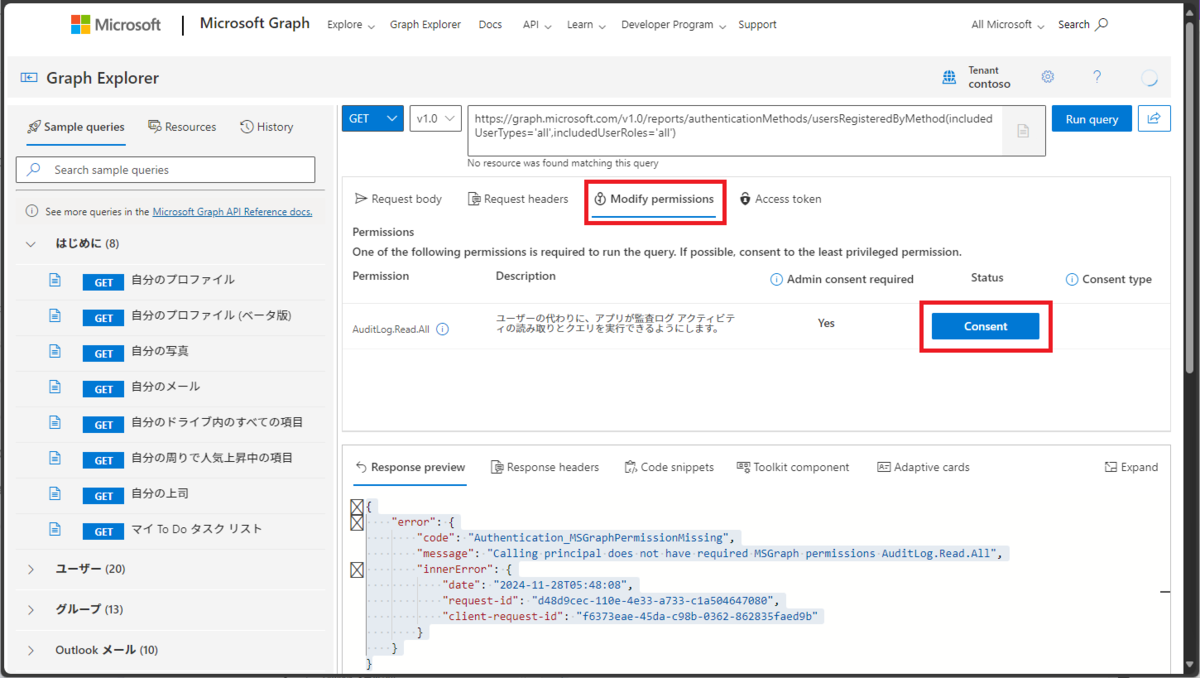

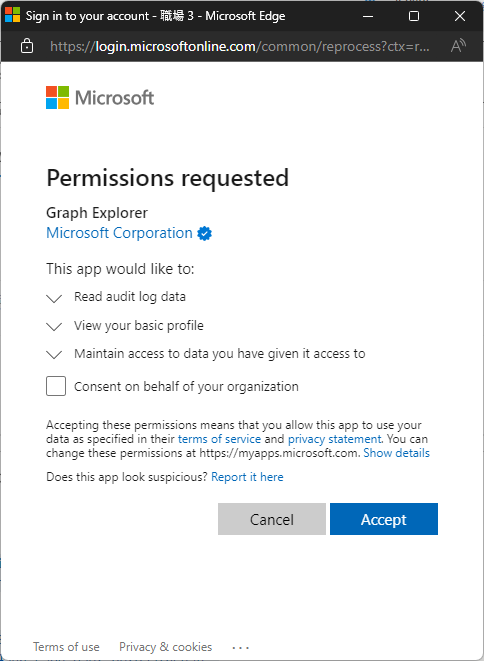

04_Graph Explorerによる権限の許可 - Modify permissionsを選択します

05_アクセス権の追加 - アクセス権を所持していない場合は[Consent] よりアクセス権を許可します。

06_アクセス許可の承認 - 許可を行うと実行できるため[Run query]を実行します。

- これによりテナント全体でユーザーが登録している認証方法の数が表示できます。

07_テナントで利用している認証方法一覧の取得

おわりに

今後ますます多要素認証の利用が深まっていくと思います。

これを機に、自社で利用している認証方法について整理してみてください。上記のAPIを通して確認を行うことで、簡単に利用状況を把握することができます。

*1:Announcing mandatory multifactor authentication for the Microsoft 365 admin center | Microsoft Community Hub

PR:マイクロソフト製品専門のエンジニアがお客さまの要望に合わせて柔軟かつ幅広く支援するタイムチャージ制サポートサービスのご紹介

JBSサービス"Live Support"は、豊富な構築実績に基づき、各マイクロソフト製品専門のエンジニアがお客さまの要望に合わせて柔軟かつ幅広く支援するタイムチャージ制のサポートサービスです。

情報システム部のお客様向けに、Microsoft 365 の運用で直面する課題に対し、問い合わせ対応の形で技術的なご支援をしております。ただお問い合わせに一問一答形式で回答するだけでなく、Teams会議を通じての技術相談や活用に関するアドバイスなど、柔軟にご利用いただけます。

Live Supportについてご興味がございましたら、下記ページよりお問い合わせください。