Microsoft Entra IDの条件付きアクセス制御設定は柔軟性が高く、シンプルな構成から複雑な構成まで幅広く対応できます。

条件付きアクセス制御設定は概念が広く、他システムを含めた設計思想が絡みます。正解が1つではないことから整理が抽象的に終わってしまい、ゴールが曖昧になりがちです。

しかし、要件が曖昧なまま実装を進めると、後から例外対応に追われるリスクがあります。そこで本記事では、設計段階で考慮すべきポイントを整理しました。

本記事の対象は、条件付きアクセス制御の設計者とレビュー担当者になります。基本ルール、設計の進め方についての工夫や注意点を分かりやすく解説します。

基本ルール

条件付きアクセス制御設定の基本ルールには以下があります。

ライセンス要件

条件付きアクセス制御を利用するには、Microsoft Entra ID P1またはP2ライセンスが必要です。

ライセンスがないアカウントを条件付きアクセス制御の適用範囲にした場合、ライセンス違反になる可能性があります。テナント上のすべてのユーザーにライセンス適用が出来ない場合は、ライセンスが適用されているユーザーのみ条件付きアクセス制御の対象とする構成にするのが良いでしょう。

条件付きアクセス制御設定機能に注目すると、Microsoft Entra ID P2ライセンスでは、ユーザーリスクとサインインリスクの判定結果によるアクセス条件を構成できます。

Intuneのライセンスがある場合、組織が想定しているセキュリティ設定が適用されているかを条件にアクセス条件を構成可能です。Intuneでは、さらにMDEと組み合わせをしてデバイスのリスクレベルを条件にセキュリティ設定の判定をすることができます。

MDCAのライセンスがある場合、クラウドアプリのセッションリスクやリアルタイム制御(コンテンツのダウンロード禁止など)を条件に利用することが可能です。

本記事では、Microsoft Entra ID P1ライセンスに限定するため、連携できるライセンスに関する詳細については割愛します。

条件の適用範囲

ユーザー、クラウドアプリケーションなどのリソース、場所、デバイスなどで指定できます。

条件の適用範囲は、対象と対象外を定義でき、対象外が優先されます。

条件の評価方法

許可と拒否が重複した場合、拒否のルールが優先されます。

条件をまとめたものをポリシーと仮定した場合、ポリシーは集約して評価されます。実行順序や優先順位の設定機能はありません。ポリシーの組み合わせの結果が最終的な動作になります。

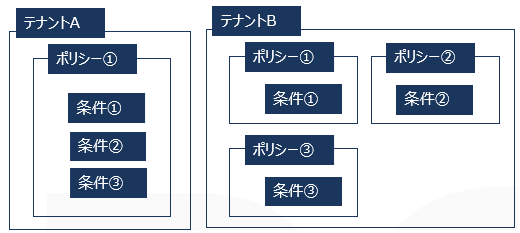

以下のようにポリシー内の条件をすべて満たす構成の場合、テナントAとテナントBの構成内容の結果は同じです。

条件はサインイン時に評価されます。条件の適用範囲の場合、生体認証や証明書などのあらかじめ設定した条件を満たせないとアクセス許可されません。条件の適用範囲に一致するものがない場合、パスワード認証を通過すればサインインが可能になります。

なお、サインイン時の評価は初回認証での話です。他にもトークンと呼ばれるアクセスの有効期限を更新する場合、特定のアプリや機能での操作時(認証コンテキスト要求)でも評価されます。こういった機能の詳細については本記事では割愛します。

設計の進め方

広い範囲から細かい範囲の順に考える

条件の適用範囲は、まず広い範囲から決定し、その後により細かい範囲を設定します。

適用範囲としては以下がありますが、要望から要件に落とし込む際に検討する項目となるため、要望時点では考慮は後回しで問題ありません。基本設計をする際に考慮を行います。

- ユーザーとグループ

- ターゲットリソース

- クラウドアプリ

- ユーザー操作

- 認証コンテキスト

- ネットワーク

- 条件

- ユーザーのリスク(Microsoft Entra ID P2機能)

- サインインのリスク(Microsoft Entra ID P2機能)

- インサイダーリスク(Microsoft Entra ID P2機能)

- デバイスプラットフォーム

- 場所

- クライアントアプリ

- デバイスのフィルター

- 認証フロー

まずは大まかに「すべてのユーザー」、「すべてのクラウドアプリ」、「すべてのネットワーク」、「条件なし」から考えていきます。

基本ルールとして、最初に「拒否する条件」を定義し、その後に「条件付きで許可する設定」を組むと理解しやすくなります。

なお、条件付きアクセス制御で対象外に設定された範囲は、パスワード認証のみでアクセスが許可される状態になります。

ライセンス不足や利用場所の制約など、やむを得ない場合を除き、セキュリティの観点からは多要素認証(MFA)の設定を強く推奨します。

条件付きアクセス制御設定の対象外を設計する

Microsoft Entra ID P1ライセンスを所有するアカウントすべてを条件付きアクセス制御設定の対象としてしまうと、緊急時や検証時にアクセスできなくなるリスクがあります。

そのため、以下の2種類のアカウントを、条件付きアクセス制御設定の対象外にすることを推奨します。

緊急用アクセスアカウント(Break Glass Account)

災害や設定ミス、MFA障害などで他の管理者がアクセス不能になった場合に、確実かつ安全にテナント管理を継続・復旧するための最後の切り札となるアカウントです。

グローバル管理者権限を付与し、クラウド専用アカウントとして構成します。

検証用セキュリティグループ

条件付きアクセスのポリシーを安全に検証するために利用します。

検証対象のユーザーを一時的にこのグループに追加し、追加検討するポリシーの挙動を確認する目的で利用します。

検証終了後は必ずグループから削除する必要があります。誤って本番運用に残さないよう、定期的にグループのメンバーを確認する必要があります。

設計書

条件付きアクセス制御設定の設計に関わらずですが、V字型モデルに従った資料構成にすることで設計の抜けや漏れを抑える構成ができます。

レビュー指摘表

レビュー指摘表は、資料間の整合性を確認するためのマッピング資料として機能します。場合によっては、要求トレーサビリティマトリクス(RTM)を別紙として記録することもあります。

ただし、最初から別紙で詳細なRTMを作成すると、後戻りが発生した際に複数の資料(要件定義書・基本設計書・詳細設計書)を突き合わせる必要があり、時間がかかります。

そこで、作成段階では簡易的な方法で対応することを推奨します。具体例としては以下のとおりです。

- 要件定義書と基本設計書をマッピングする場合、基本設計書に要件定義書の管理番号をコメントとして残します。

- 詳細設計書では、基本設計書に対応する管理番号を同様に記載します。

最終成果物として基本設計書を納品する際には、コメントを削除するため、設計過程での記録が残らない場合があります。

コメントあり版とコメントなし版をそれぞれ納品する方法もありますが、最終納品前に要求トレーサビリティマトリクス(RTM)として別途記録を残す方が、後任者にとって理解を容易にし、保守性を向上させます。ただし、頻繁に変更が発生する環境ではノイズとなるため、作成しない選択をすることがあります。

ここで紹介するのは、効率的で生産性の高い進め方の一例です。ただし、最終的な判断はプロジェクトマネージャの方針によって変わります。

レビュー担当者が確認する観点としては、以下になります。

- 資料間の整合性

- 要件定義書と基本設計書の対応関係が正しいか

- 基本設計書と詳細設計書の対応関係が正しいか

- 管理番号の追跡性

- 要件IDが設計書に正しく反映されているか

- コメントやマッピング情報が抜けていないか

- 矛盾や抜け漏れ

- 要件が設計で実現されているか

- 設計に不要な要素が含まれていないか

- 命名規則・記載ルールの遵守

- ポリシー名やグループ名が設計方針に沿っているか

- テスト工程との連携性

- 結合テストで参照できる情報(要件ID、ポリシーID)が設計書に記載されているか

要件定義書

要件定義書は、システムが「何を実現すべきか」を明確化するための文書です。顧客やステークホルダーの要望を整理し、実現すべき機能や制約を要件として定義します。各要件には管理番号を付与し、後続工程で追跡できるようにします。

方針と条件に関する具体例としては以下になります。

- Microsoft Entra ID P1ライセンス保持者に対して、多要素認証(MFA)を必須とすること

- 緊急管理者用アカウント(Break Glass Account)および検証用アカウントは、条件付きアクセス制御の対象外とすること

- Microsoft Entra ID P1ライセンスを保持していないアカウントには、条件付きアクセス制御を適用しないこと

- ゲストアカウントは多要素認証を必須とし、許可されたアプリケーション以外へのアクセスを拒否すること

基本設計書

基本設計書は、要件定義書で示された「何を実現するか」を、具体的な設定や構成に落とし込む資料です。

構成要素として以下のような内容を記載します。

- 目的・背景

- 設計方針(セキュリティポリシー、命名規則)

- ポリシー一覧(管理番号との対応)

- ポリシー詳細設計(対象ユーザー、条件、除外設定)

- 運用・保守設計(変更手順、緊急時対応)

詳細設計書

詳細設計書は、基本設計を具体的な設定手順に落とし込む資料です。

Microsoft Entra 管理センターで設定する箇所、設定項目と内容を記載します。

おわりに

本記事では、Microsoft Entra ID P1ライセンスの条件付きアクセス制御設定について、設計者とレビュー担当者の視点で整理しました。補足説明を充実させることで、より理解しやすい内容を目指しました。

Microsoft Entra 管理センターには、条件付きアクセス以外にも動的グループ、ロールベースアクセス制御、セルフサービスパスワードリセット(SSPR)、アプリケーションプロキシ、クロステナントユーザー同期など、便利な機能が多数あります。

今後の記事投稿では、より実践的な設定例や運用のベストプラクティスを紹介し、現場で役立つ情報をお届けします。ぜひ次回もご覧ください。