Microsoft Entra IDのレガシー多要素認証(以下、MFA)とレガシーセルフパスワードリセット(以下、SSPR)が2025年9月30日に非推奨になります。

もし、現時点で利用している場合は、新しいポリシーに移行する必要があります。

本記事では、Microsoft Entra IDの認証方法ポリシーを移行する方法について紹介します。

現在の情報確認方法

まずはじめに、現在レガシーポリシーが設定されているかどうかを確認します。

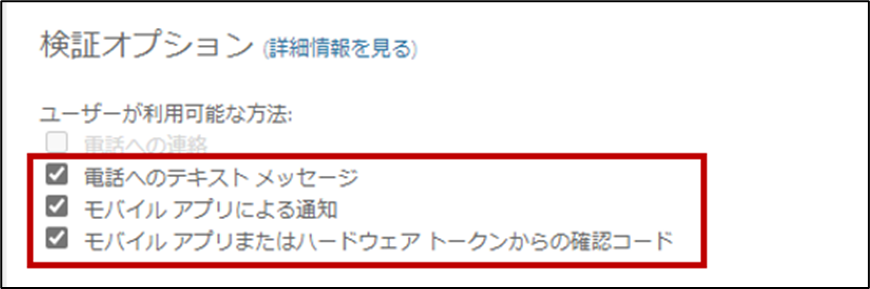

レガシーMFAポリシーの設定確認

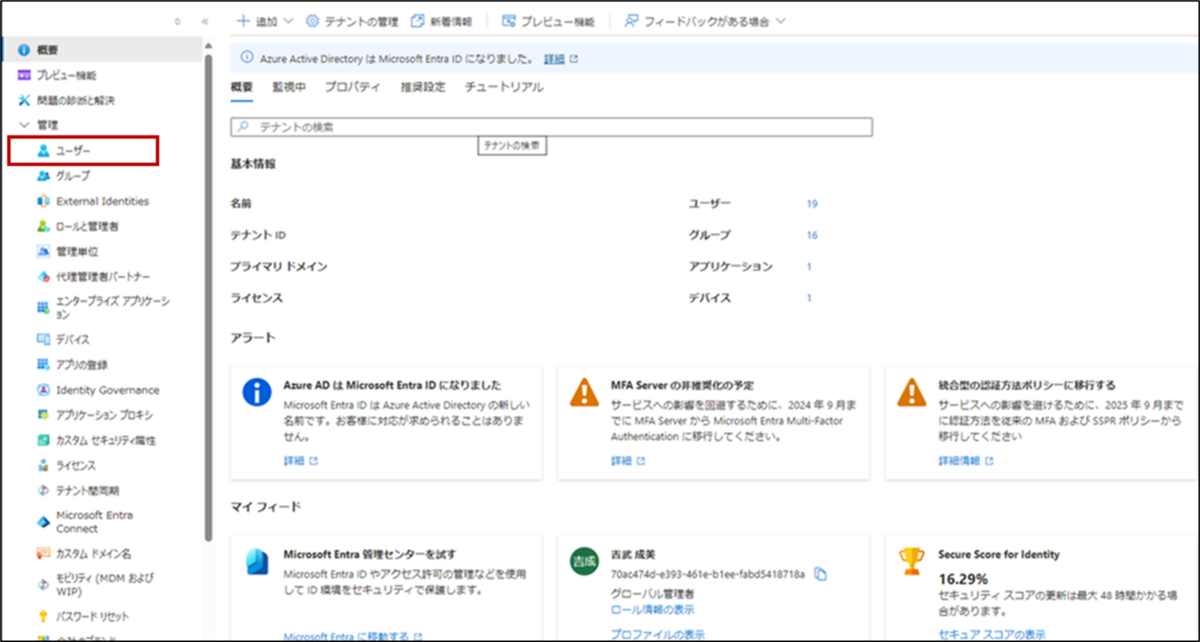

1. Azure portalを開き、「Microsoft Entra ID」を開き、「ユーザー」を選択します

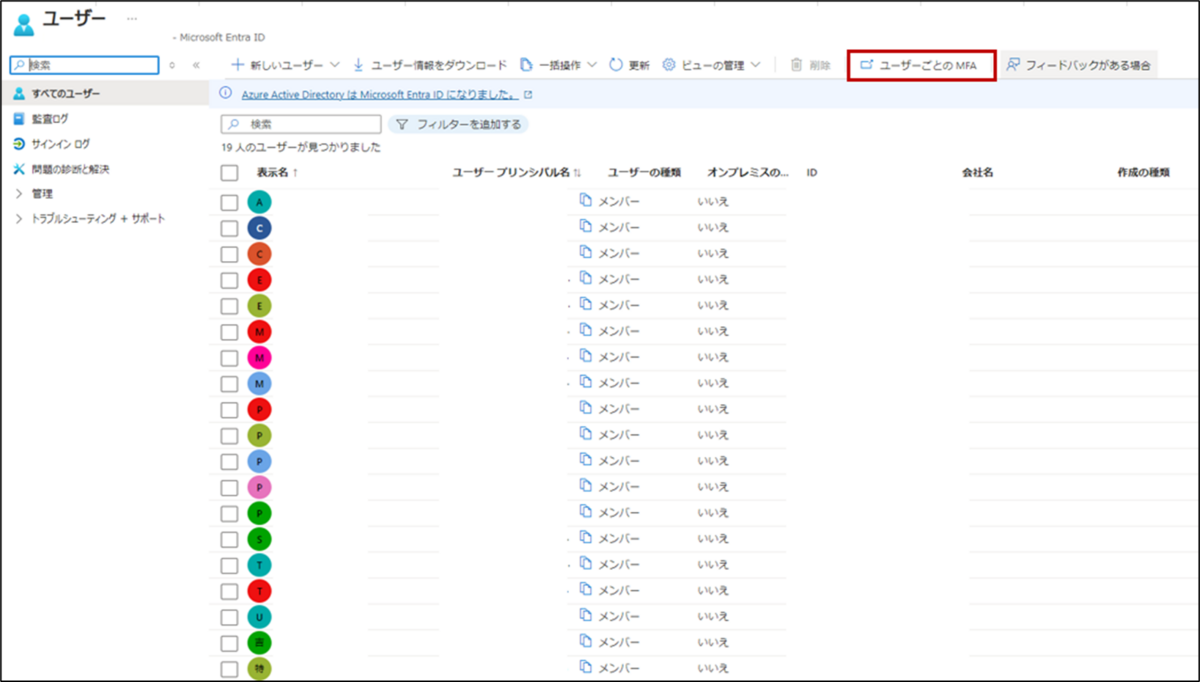

2. 「ユーザーごとのMFA」をクリックします

3. 「サービス設定」をクリックします

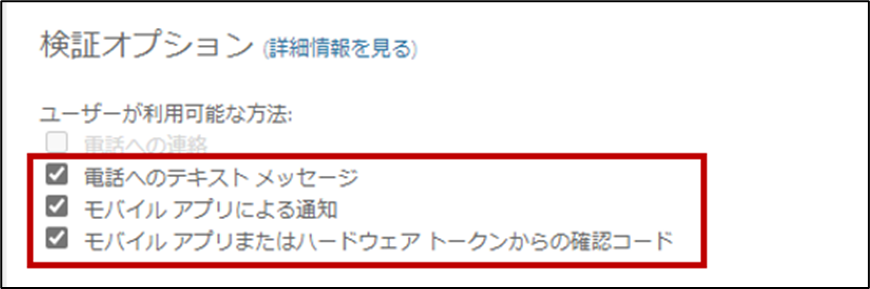

4. 「検証オプション」にチェックが入っている項目が、現在のレガシーMFAポリシーの設定です

レガシーMFAポリシーの設定があるので、移行が必要なことが分かります。

レガシーSSPRポリシーの設定確認

1. Azure portalから「Microsoft Entra ID」を開き、「ユーザー」をクリック、「パスワードリセット」をクリックします

2. 「認証方法」の「ユーザーが使用できる方法」にチェックが入っている項目が、現在のレガシーSSPRの設定です

レガシーSSPRポリシーの設定があるので、移行が必要なことが分かります。

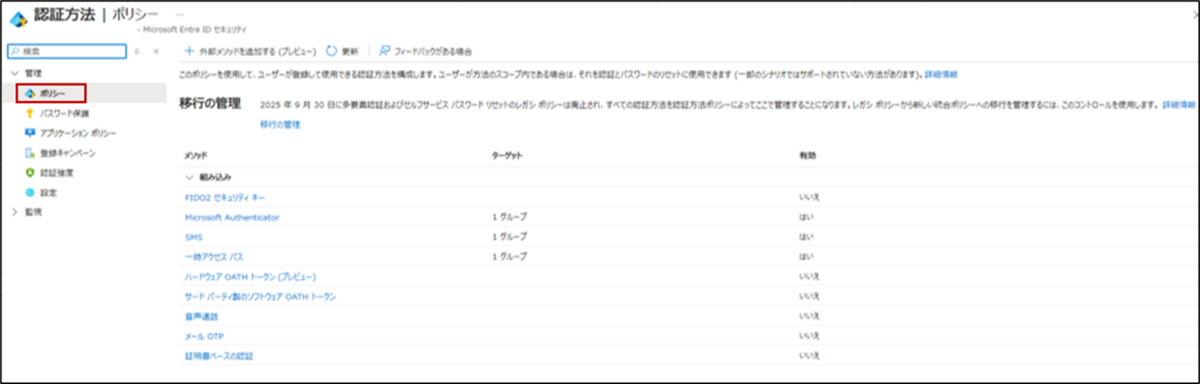

新しい認証方法ポリシーの確認

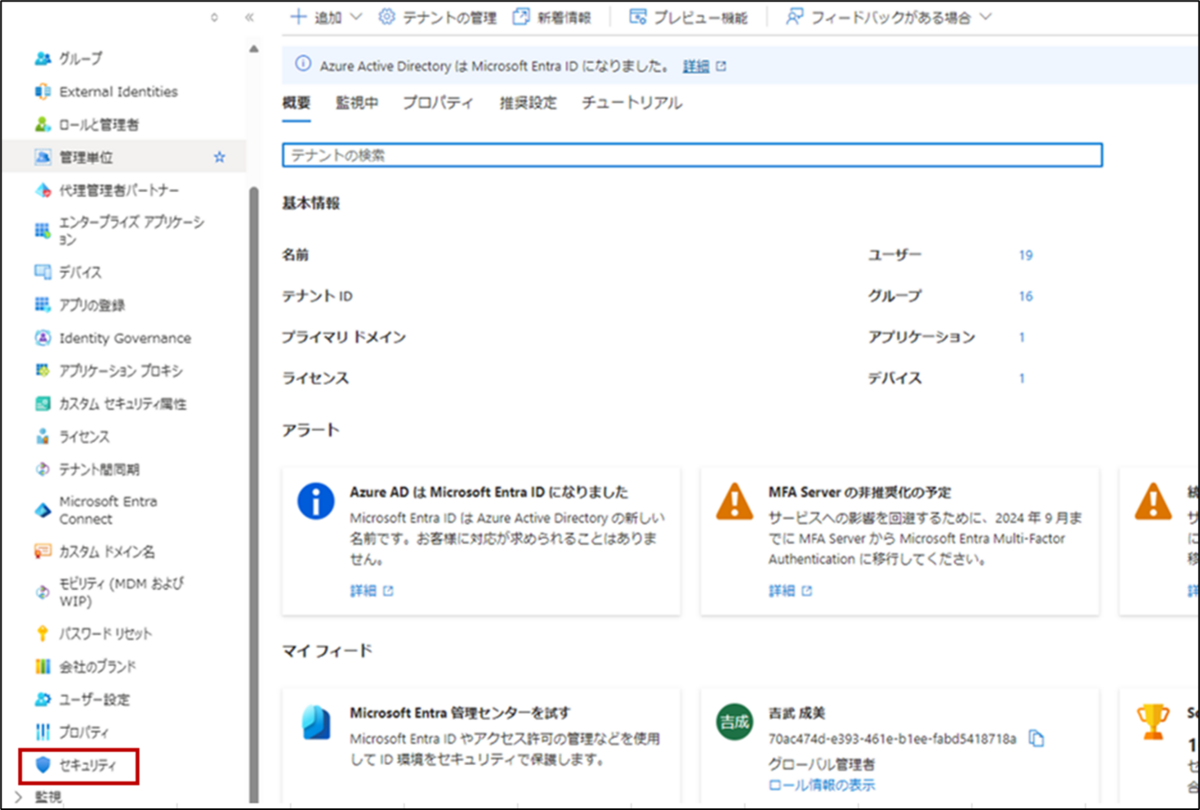

1. Azure portalの「Microsoft Entra ID」を開き、「セキュリティ」をクリックします

2. 「認証方法」をクリックします

3. 「ポリシー」から新しい認証方法ポリシーを確認することができます

今回はレガシーポリシーで設定されている想定のため、新しいポリシーではMFAやSSPRは設定されていません。新しいポリシーでのMFAやSSPRへの移行方法や対応についてはこの後解説します。

移行開始

ポリシーを移行する前に、念のため、現時点での認証方法ポリシー移行状況を確認します。

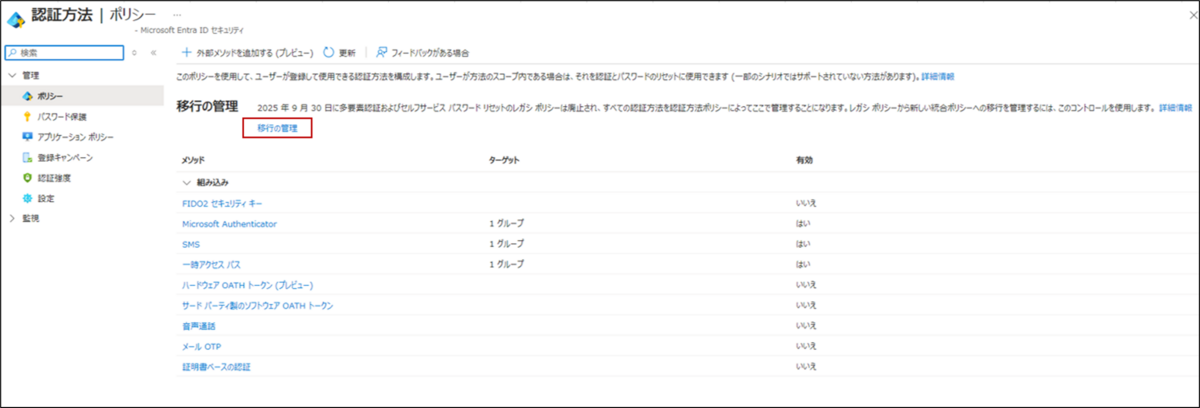

移行状況の確認

1. 先ほど新しい認証方法ポリシーを確認した「認証方法」のページの「移行の管理」をクリックします

2. 右側に表示される「移行の管理」が、「移行前」であることを確認します

※各ステップで参照されるポリシーは以下の通りです。

MFA

| 移行段階 | 参照ポリシー |

|---|---|

| 移行前 | 認証方法ポリシーとレガシーMFAポリシー |

| 移行前が進行中 | 認証方法ポリシーとレガシーMFAポリシー |

| 移行が完了済み | 認証方法ポリシーのみ |

SSPR

| 移行段階 | 参照ポリシー |

|---|---|

| 移行前 | レガシーSSPRポリシーのみ |

| 移行前が進行中 | 認証方法ポリシーとレガシーSSPRポリシー |

| 移行が完了済み | 認証方法ポリシーのみ |

移行状況を「移行が進行中」へ変更

「認証方法」の「移行の管理」画面から「移行が進行中」を選択し「保存」します。

※変更しても、レガシーポリシーと認証方法ポリシーの両方が使用可能です

対応ポリシー

各レガシーポリシー設定に対応する認証方法ポリシーは以下の通りです。

MFA

| レガシーポリシー | 対応する認証方法ポリシー |

|---|---|

| 電話への連絡 | 音声通話 |

| 電話へのテキスト メッセージ | SMS |

| モバイル アプによる通知 | Microsoft Authenticator |

| モバイル アプリからの確認コードまたは ハードウェア トークンからの確認コード |

サード パーティ製のソフトウェア OATH トークン ハードウェア OATH トークン Microsoft Authenticator |

SSPR

| レガシーポリシー | 対応する認証方法ポリシー |

|---|---|

| モバイル アプリの通知 | Microsoft Authenticator |

| モバイル アプリ コード | Microsoft Authenticator サード パーティ製のソフトウェア OATH トークン |

| 電子メール | メールOTP |

| 携帯電話 | 音声通話 SMS |

| 会社電話 | 音声通話 |

| 秘密の質問 | 秘密の質問(未公開) |

レガシーMFAポリシーを認証方法ポリシーへ移行

本記事の最初に「現在の情報確認方法」で確認したレガシーMFAポリシーの設定内容を元に、認証方法ポリシーを有効にしていきます。

今回の例ではレガシーMFAポリシーは以下の3つにチェックがついていました。

対応ポリシーは以下のようになります。

- 電話へのテキスト メッセージ

- SMS

- モバイル アプによる通知

- Microsoft Authenticator

- モバイル アプリからの確認コードまたはハードウェア トークンからの確認コード

- サード パーティ製のソフトウェア OATH トークン

- ハードウェア OATH トークン

- Microsoft Authenticator

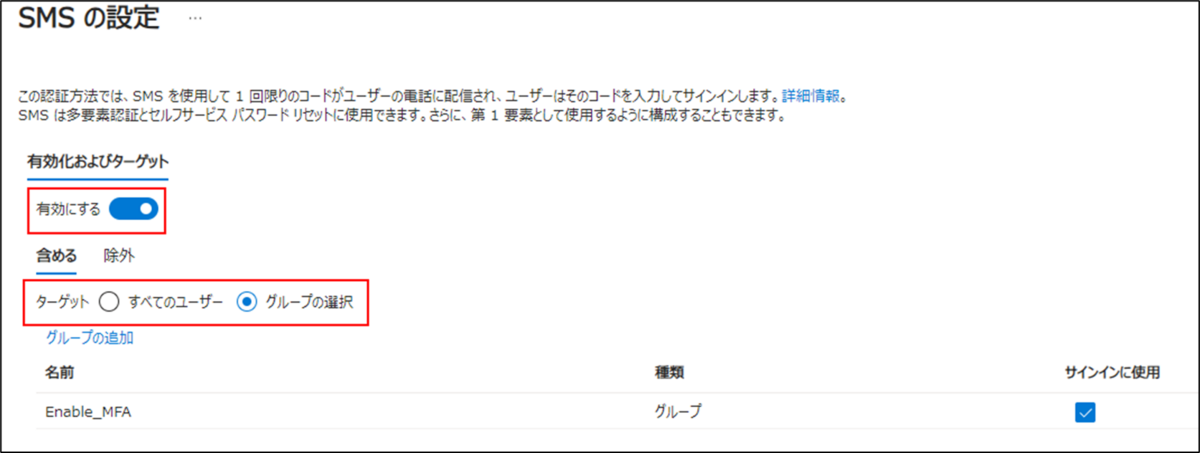

「電話へのテキスト メッセージ」を設定する場合の、対応ポリシーの設定の流れです。

1. 「Microsoft Entra ID」を開き「認証方法」の「ポリシー」から「SMS」をクリックします

2. 「有効化およびターゲット」タブから「有効にする」をオンにし、ターゲットを選択します

※「すべてのユーザー」または「グループの選択」から「グループを追加」することが可能です。今回はグループを選択し追加しています。

3. 「保存」をクリックし設定完了です

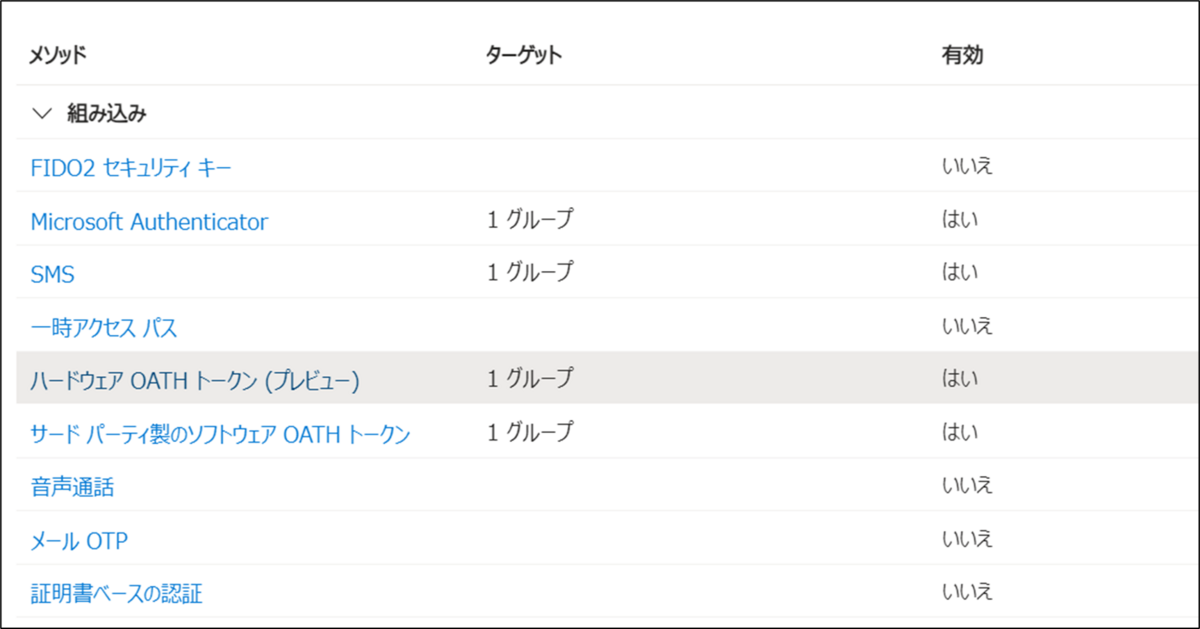

4. 同様に他の項目も対応ポリシーを設定していきます。対応ポリシーを有効にすると、以下のような画面になります。

※各環境によって有効のものは変わります。事前に確認したレガシー MFA ポリシーの設定状況を用いて認証方法ポリシーを同じように変更ください。

レガシーSSPRポリシーを認証方法ポリシーへ移行

同様に、「現在の情報確認方法」で確認したレガシーSSPRポリシーの設定内容を元に、認証方法ポリシーを有効にしていきます。

今回の例ではレガシーSSPRポリシーは以下の3つにチェックがついていたため、対応ポリシーを確認し有効にします。

対応ポリシーは以下のようになります。

- モバイル アプリ コード

- Microsoft Authenticator

- サード パーティ製のソフトウェアOATH トークン

- 電子メール

- メールOTP

- 携帯電話

- 音声通話

- SMS

「モバイルアプリコード」を設定する場合の、対応ポリシーの設定の流れです。

1. 「Microsoft Entra ID」を開き「認証方法」の「ポリシー」から「Microsoft Authenticator」をクリックします

2. 「有効化およびターゲット」タブから「有効にする」をオンにし、ターゲットを選択します

※「すべてのユーザー」または「グループの選択」から「グループを追加」することが可能です。今回はグループを選択し追加しています。

3. 「保存」をクリックし設定完了です。対応ポリシーを有効後、以下のような画面になります。

※各環境によって有効のものは変わります。事前に確認したレガシー SSPR ポリシーの設定状況を用いて認証方法ポリシーを同じように変更ください。

「移行が進行中」での状態の確認

以上の変更が完了したら、ユーザーに影響がないか確認してください。

上記状態で運用いただき、移行を完了する準備が整ったら、次の作業を進めます。

移行完了

1. [移行が進行中] の状態にて、新しい認証方法ポリシーを設定できたら、次のステップとして、レガシー MFA および SSPR ポリシーのチェックをすべて外して無効にします

※レガシー MFA および SSPR ポリシーのチェックをすべて外して無効にした後、念のため、テナントにて設定した認証方法が MFA と SSPR の双方で利用可能かご確認ください。

2. 動作を確認し、問題ない場合は移行ステップを「移行が進行中」から「移行が完了済み」に変更します

※ レガシーポリシーが有効になっている場合は「移行が完了済み」に変更できません。

3. 「移行完了済み」に変更すると、レガシーポリシーについて以下の表記となり、新しい認証方法ポリシーで管理されます

4. 「移行完了済み」になったら移行作業は完了です。今後は新しい認証方法ポリシーによって認証設定が実施できます

おわりに

今回はMFA/SSPRをレガシーポリシーから新しい認証方法ポリシーに変更する方法を紹介しました。

冒頭でもお伝えした通り、レガシーポリシーは2025年9月30日に非推奨になりますのでご注意ください。本記事がレガシーポリシーからの移行の参考になれば幸いです。