クラウドネットワークの管理と認証において、従来のオンプレミス型のツールでは限界がありました。

しかし、Aruba CentralとMicrosoft Entra IDの連携により、企業や組織はクラウドベースのネットワーク管理とシームレスなクラウド認証を実現できるようになりました。

本記事では、Aruba CentralとMicrosoft Entra IDの統合によるクラウド認証の概要と、セットアップ手順についてご紹介します。

Aruba central及びMicrosoft Entra IDの概要

Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスであり、組織の従業員が企業ネットワークとイントラネット上の内部および外部のアプリにサインインしてアクセスするのに役立ちます。管理者は Microsoft Entra IDを使用して、組織のビジネス要件に基づいてアプリとアプリ リソースへのアクセスを制御します。

Aruba Central では、管理者は Microsoft Entra IDストアで定義されたユーザー・グループに基づいてユーザー・ポリシーを構成できます。

ネットワーク管理者は、Microsoft Entra IDのテナント ID、クライアント ID、クライアント シークレットなどの情報を Aruba centralへ提供することでサービス間で連携することが可能です。

次に、Aruba centralとMicrosoft Entra IDのクラウド認証の連携におけるセットアップ手順をご紹介します。

セットアップ手順

Microsoft Entra IDへのアプリケーション登録設定

初めに、以下のリンクからMicrosoft Azureへログインします。

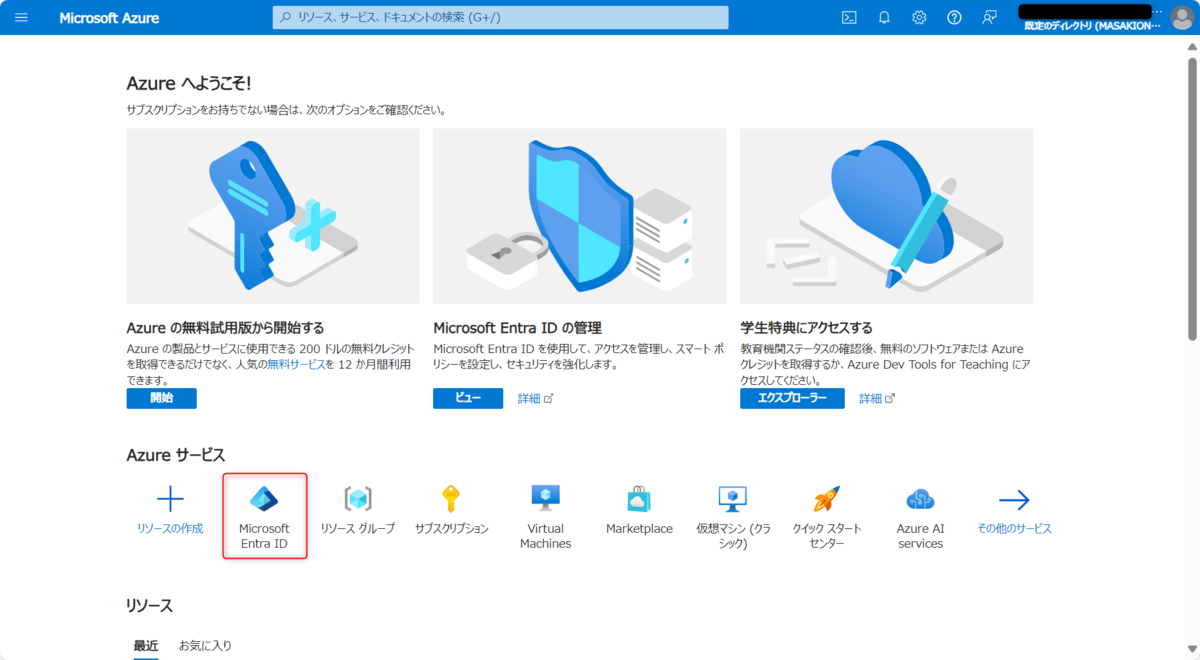

ログイン後、Azure サービス欄から「Microsoft Entra ID」をクリックします。

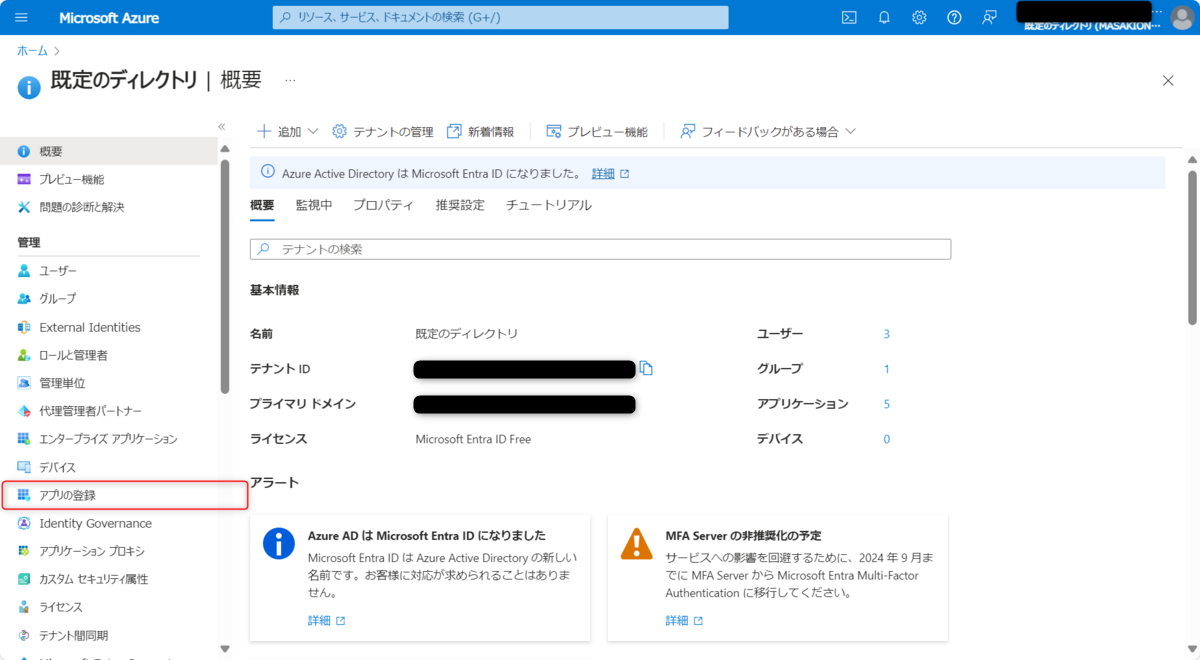

画面左側のメニューから「アプリの登録」をクリックします。

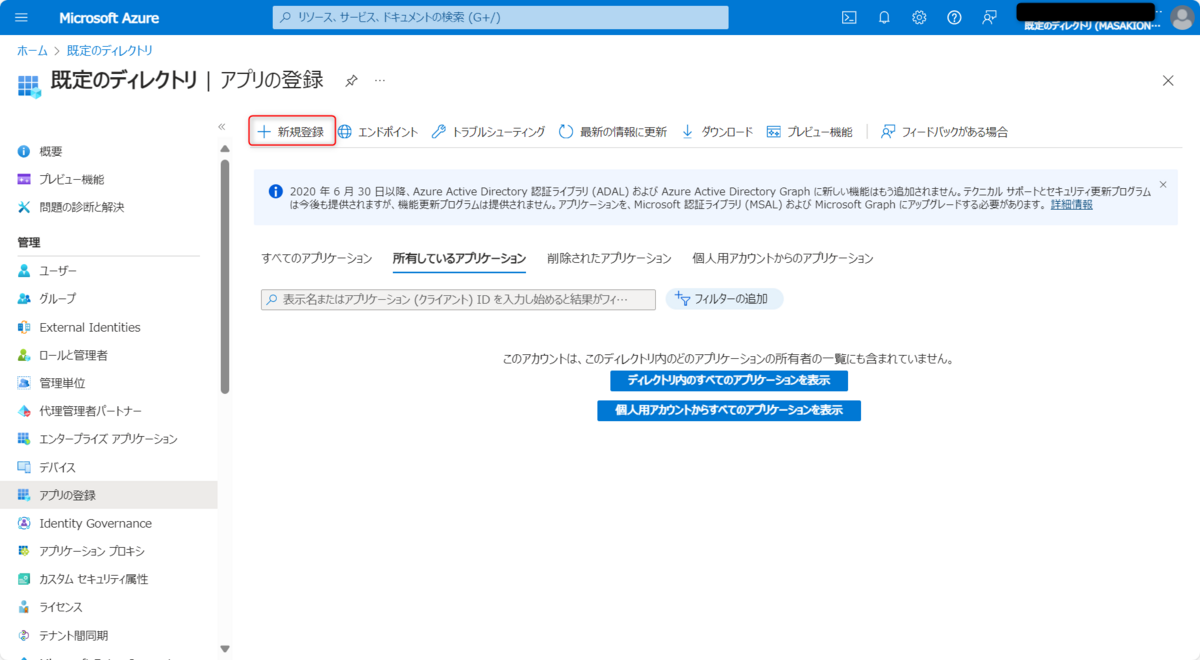

アプリ登録画面上部の「新規登録」をクリックします。

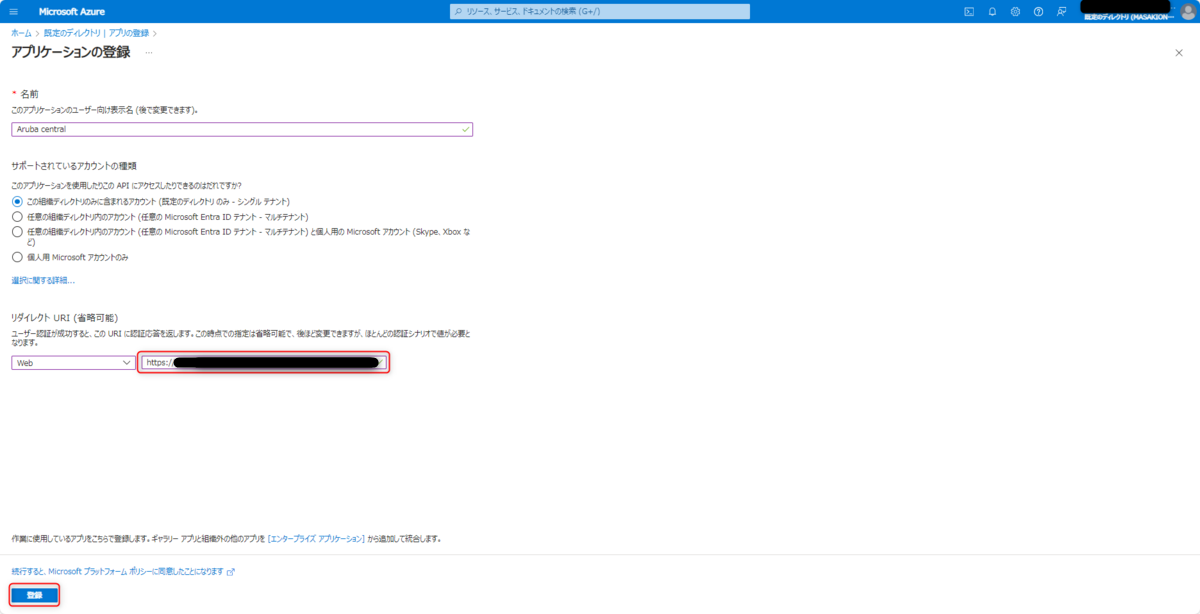

AzureへAruba Central 側の情報を連携するために、アプリケーションの登録画面から、以下のステータスで設定をします。

- 名前

- 任意の名前

- サポートされているアカウントの種類

- この組織ディレクトリのみに含まれるアカウント (既定のディレクトリ のみ - シングル テナント)

- リダイレクトURI

- Webを選択

- URIは「Aruba CentralへのSecurity設定」の章で設定

Aruba centralへのSecurity設定

Aruba Centralにログインし、左側メニューの「Security」をクリックします。

※Aruba Central は、Hewlett Packard Enterpriseから無料で提供されているデモ環境を利用しています。

Security画面の右上にある「Config」をクリックします。

「Authetication &Policy」タブをクリックし、User Access Policyの「Edit」をクリックします。

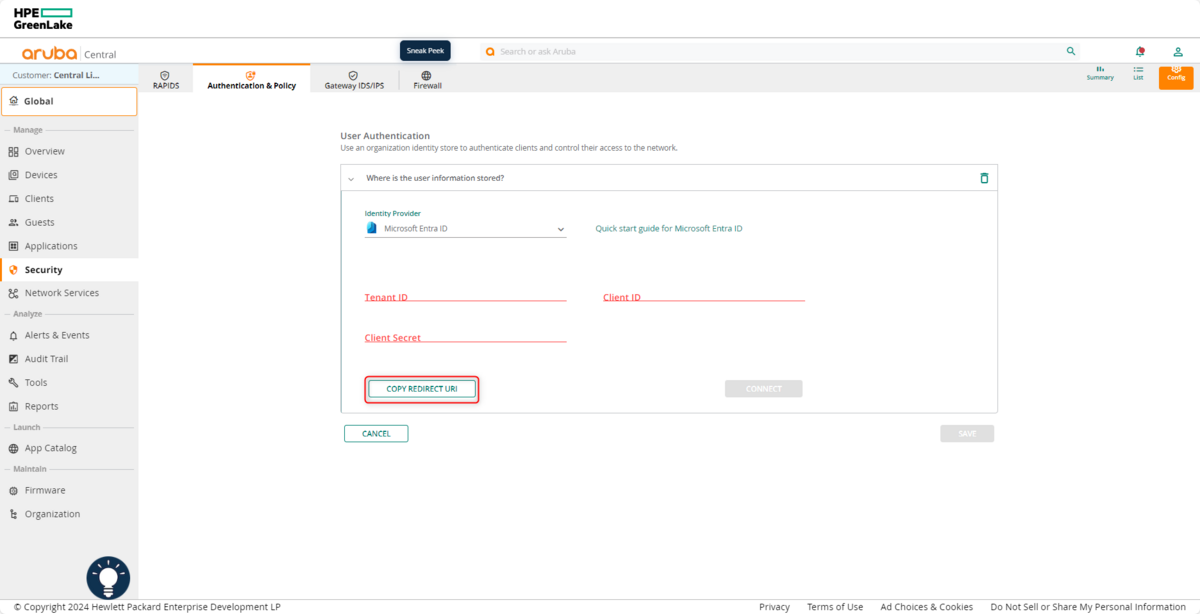

「Identity Provider」欄から「Microsoft Entra ID」をクリックします。

「COPY REDIRECT URI」をクリックし、リダイレクトURIをコピーします。

Azureのアプリケーション登録設定に戻り、リダイレクトURI欄へコピーしたリダイレクトURIを貼り付け、画面下部の「登録」をクリックします。

Microsoft Entra IDへのポリシー適用のための API 権限設定

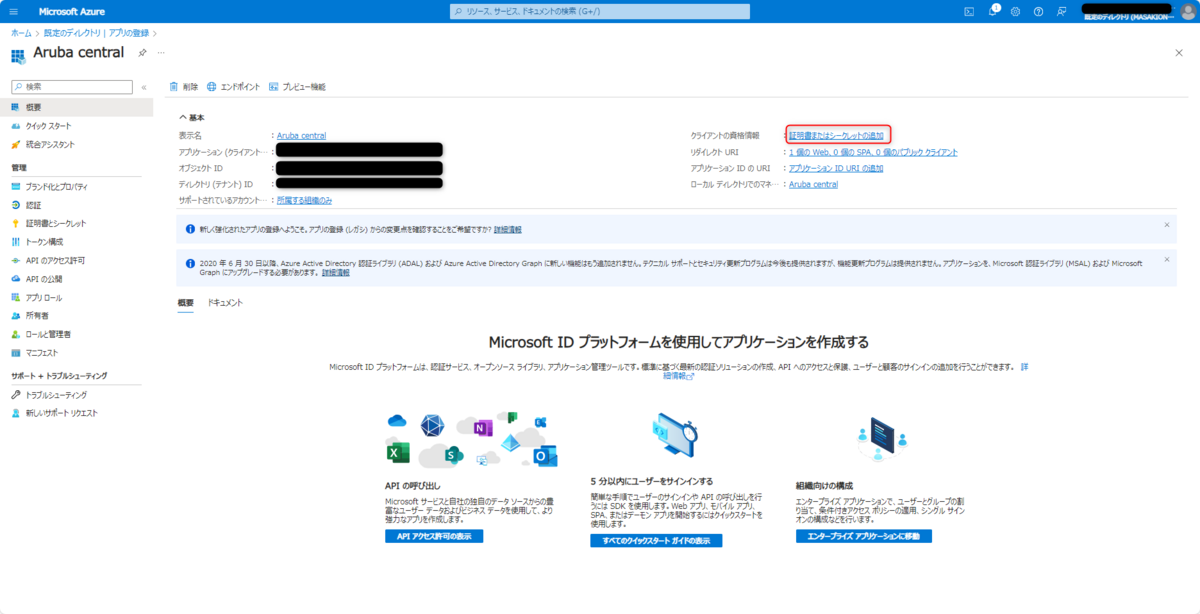

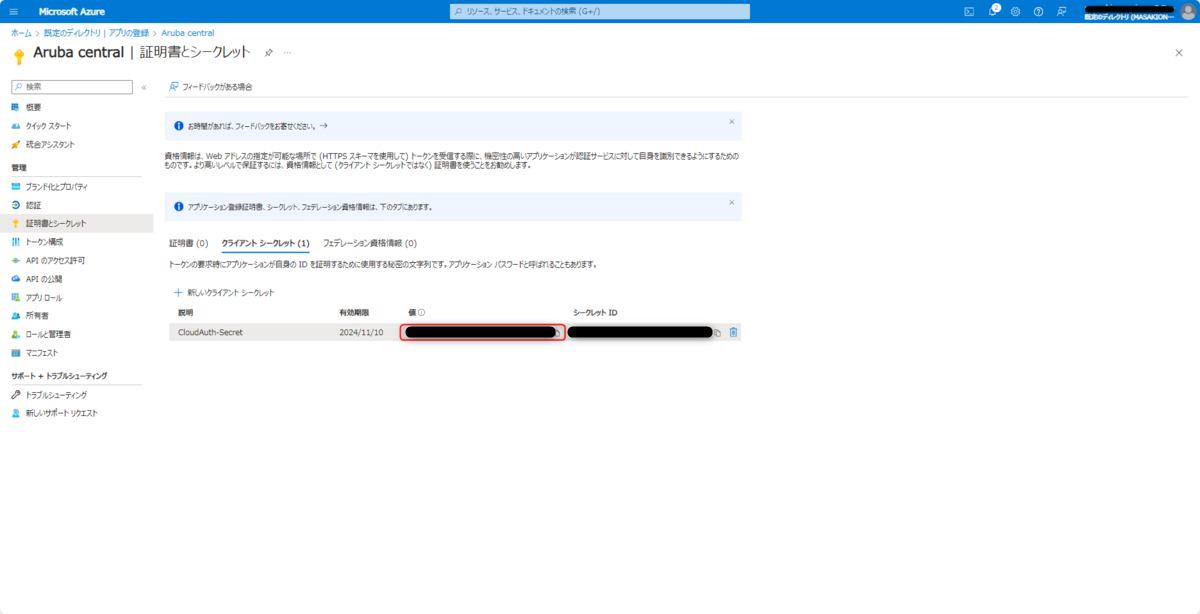

アプリケーション登録後、登録したアプリケーション画面から「証明書またはシークレットに追加」をクリックします。

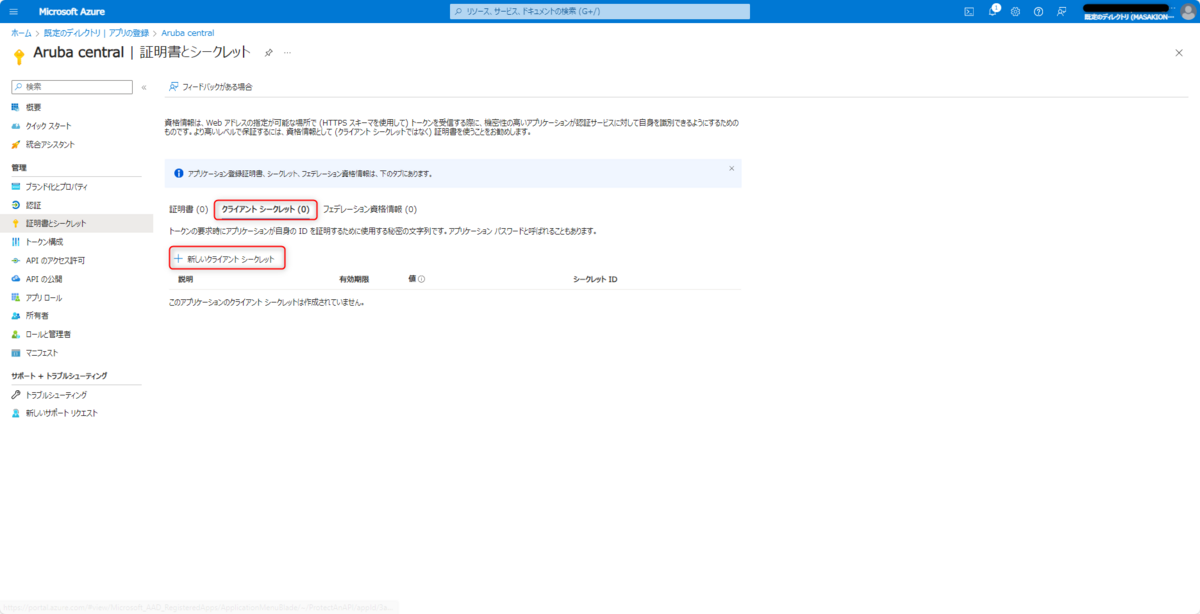

クライアントシークレットタブから「新しいクライアントシークレット」をクリックします。

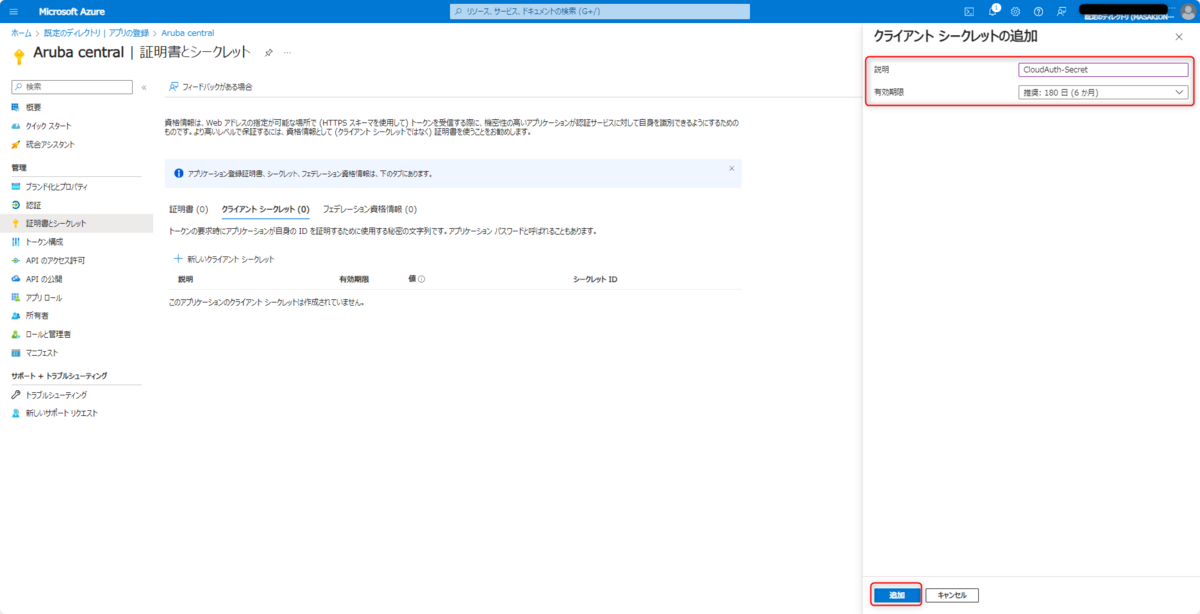

説明欄に任意の名前を入力し、有効期限についても任意の期間を指定します。

作成したクライアントシークレットの値をコピーしておきます。

※後ほど、Aruba centralの「Client Secret」欄に貼り付けます。

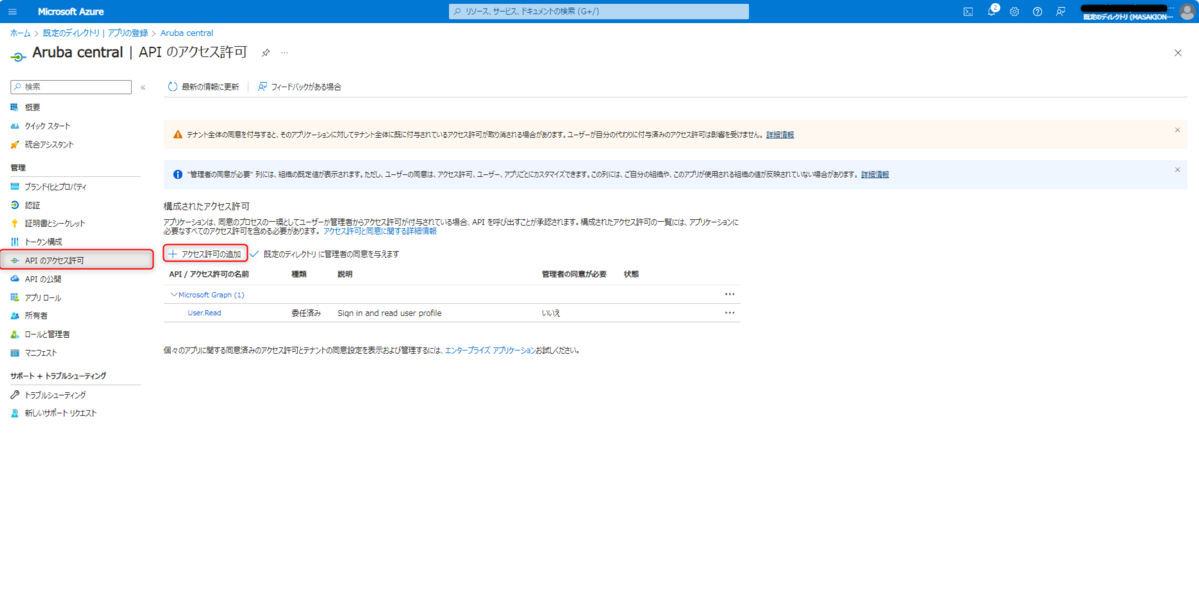

左側メニューの「APIのアクセス許可」をクリックし、APIのアクセス許可画面から「アクセス許可の追加」をクリックします。

「Microsoft Graph」をクリックします。

ここではAruba Central を利用するユーザへの権限を設定します。「アプリケーションの許可」をクリックし、検索窓にアクセス許可名を入力します。追加したいアクセス許可項目の左にあるチェックボックスにチェックを入れ、画面下部の「アクセス許可の追加」をクリックします。

今回追加する項目は以下になります。

- User.Read.All

- Directory.Read.All

- Group.Read.All

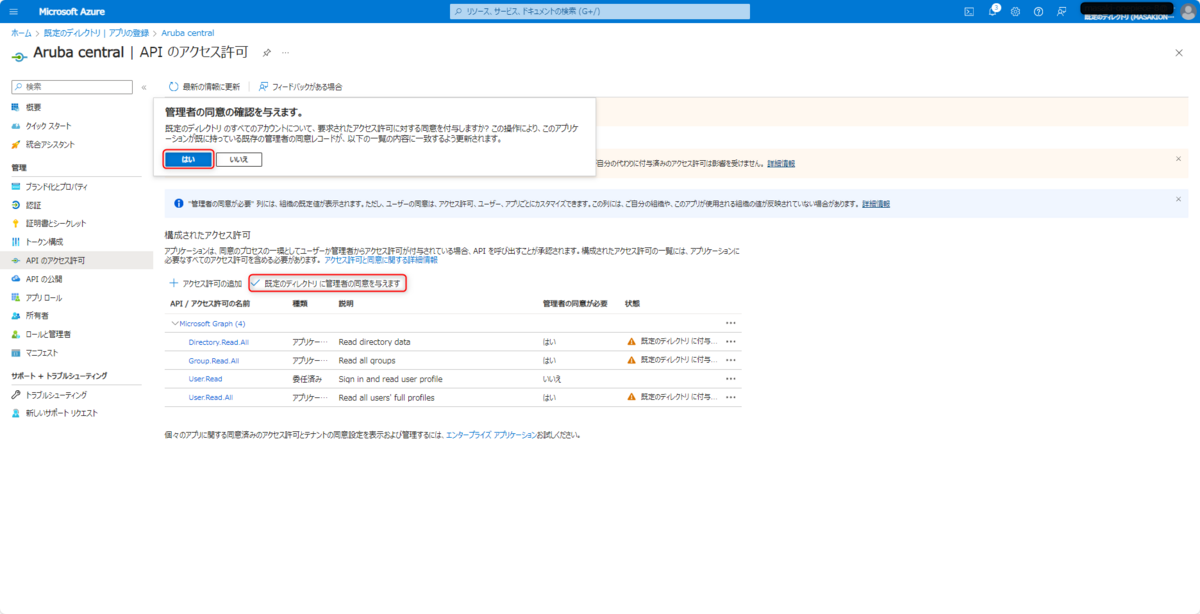

APIのアクセス許可画面からアクセス許可が追加されたことを確認し、追加したアクセス許可に管理者の同意を与えるために、「既定のディレクトリに管理者の同意を与えます」をクリックします。

同意の確認を求められるため、「管理者の同意の確認を与えます。」から「はい」をクリックします。

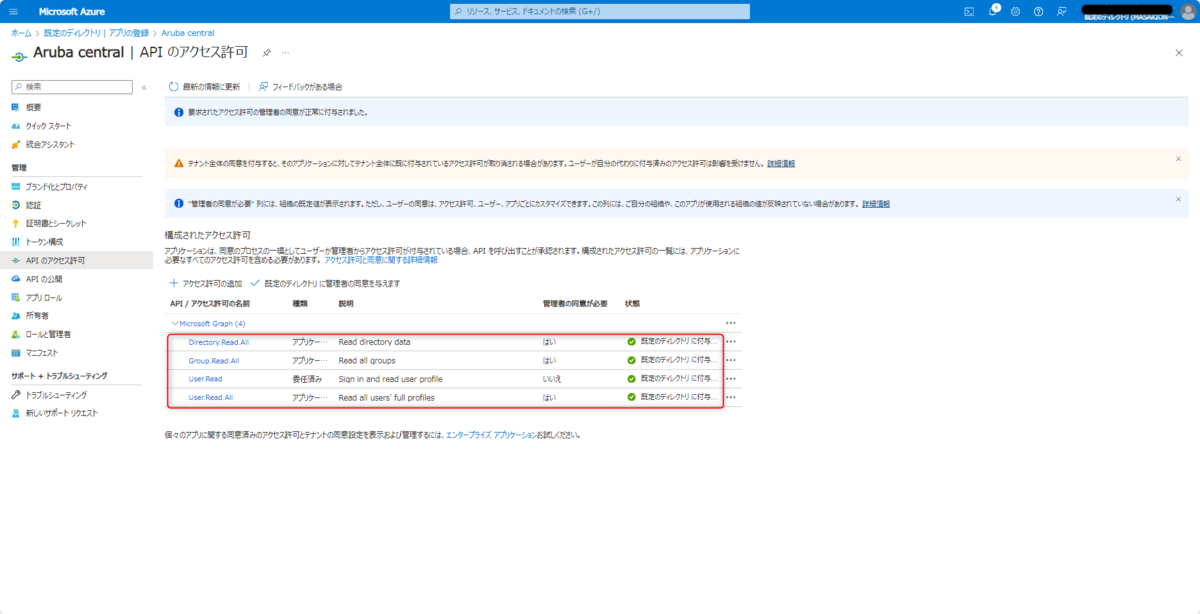

追加したアクセス許可のステータスの状態が、緑色のチェックマークに変わったことを確認します。

Aruba centralとMicrosoft Entra IDの連携設定

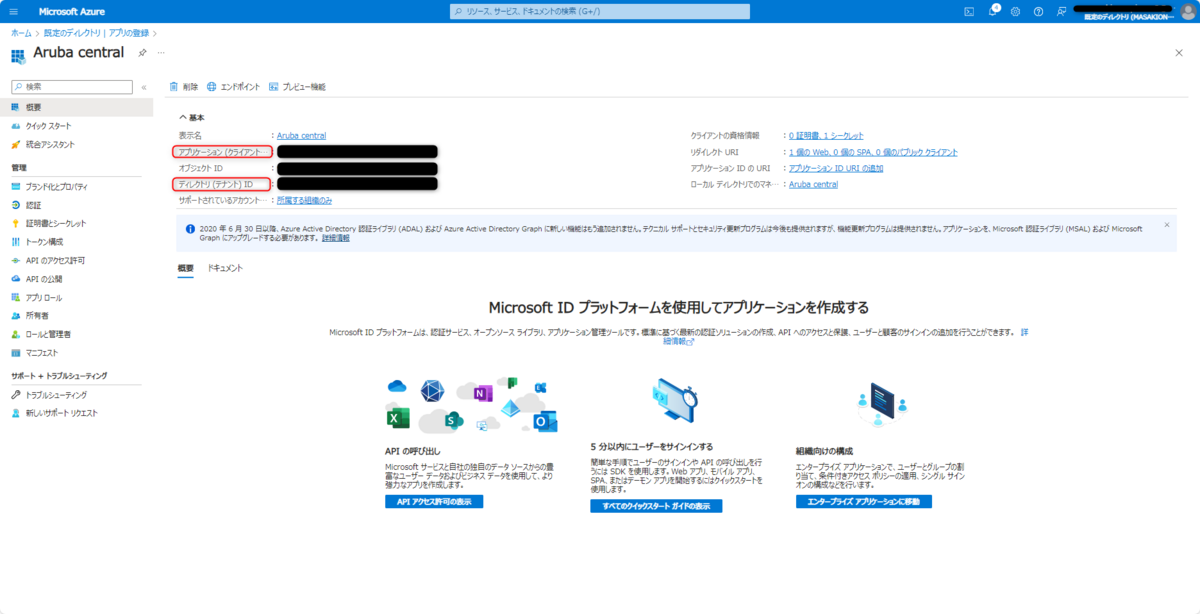

登録したアプリケーションの概要画面に戻ります。

概要画面からアプリケーション (クライアントID)、ディレクトリ (テナント) IDをコピーします。

Aruba CentralのAuthetication & Policy画面に戻り、各項目に先ほどコピーした、Tenant ID、Client ID、Client Secretを貼り付けます。Aruba Central の各項目に貼り付ける内容は以下を参照してください。

- Tenant ID

- アプリケーション登録 - 概要 - アプリケーション (クライアント)ID

- Client ID

- アプリケーション登録 - 概要 - ディレクトリ (テナント) ID

- Client Secret

- 証明とシークレット画面 - クライアントシークレット - 値

貼り付け後、「CONNECT」をクリックします。

連携完了後、User Groups to Client Role Mapping (1)欄の右の「+」をクリックします。

Microsoft Entra IDに登録されているグループやユーザを選択することができます。選択されたグループやユーザはAruba central管理下のSSID等にアクセスが許可されます。また、Client Role欄では該当グループ、該当ユーザの権限を設定できます。

最後に、画面下部の「SAVE」ボタンをクリックすることで、Aruba centralとMicrosoft Entra IDとの連携は完了になります。

最後に

本記事ではAruba Central及びMicrosoft Entra IDを用いたクラウド認証のセットアップ手順ついてご紹介しました。

是非、機会がありましたら、本記事を参考にしていただければ幸いです。