パスワード認証(フォーム認証)するタイプのWebコンテンツをAzure ADでシングルサインオン(SSO)する構成について検証しました。

SAML認証に対応していないWebコンテンツをAzure ADで一元管理しませんか?

本記事のゴール

マイアプリ(https://myapplications.microsoft.com/)からWebコンテンツのタイルを選択し、パスワード認証を求められることなくアクセス可能な状態にします。

手順

前提条件

以下の準備ができていることを前提とします。

- パスワード認証(フォーム認証)するWebコンテンツのログインURL情報

- 全体管理者またはアプリケーション管理者の役割(ロール)を持つ作業アカウント

管理者側操作

エンタープライズアプリケーションの作成

- Azureポータル(https://portal.azure.com/)にサインインします

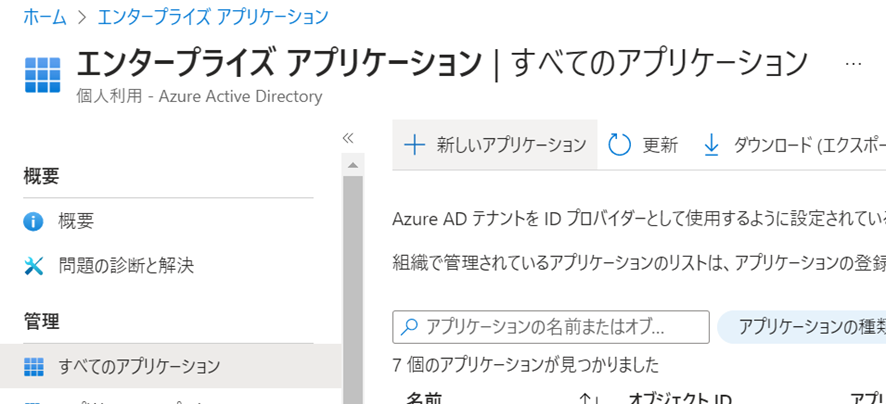

- 「エンタープライズアプリケーション」を開きます

- 「管理」-「すべてのアプリケーション」、「新しいアプリケーション」をクリックします

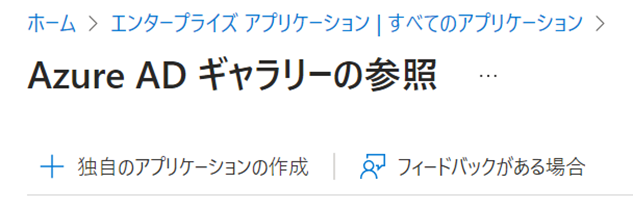

- 「独自のアプリケーションの作成」をクリックします

- アプリケーション名を入力し、「ギャラリーに見つからないその他のアプリケーションを統合します(ギャラリー以外)」を選択して「作成」をクリックします

- アプリケーションが作成されます

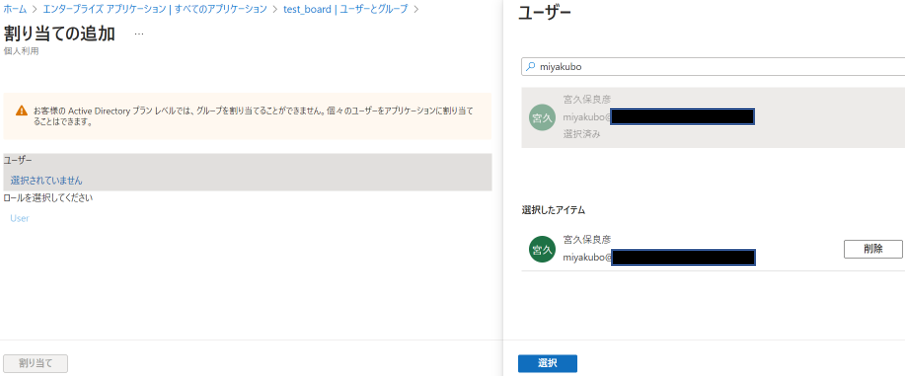

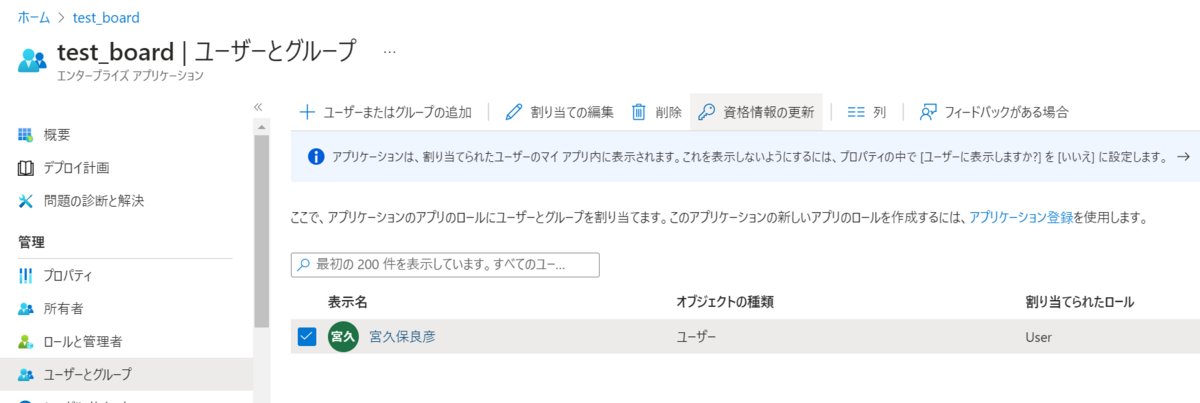

アプリケーションにユーザーを割り当てる

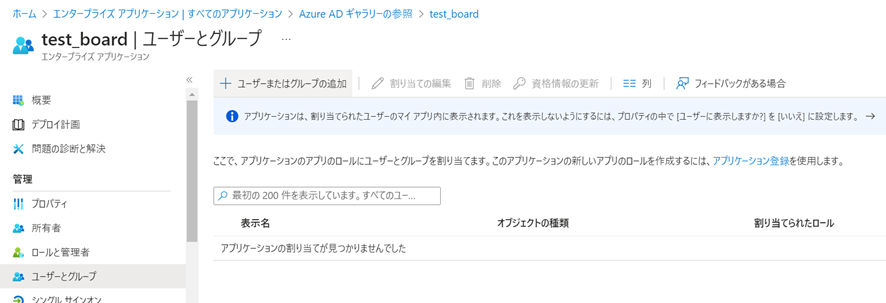

- 「ユーザーとグループ」、「ユーザーまたはグループの追加」をクリックします

- ユーザー欄の「選択されていません」をクリックし、対象のユーザーアカウントを選び、「選択」をクリックします*1

-

「割り当て」をクリックします

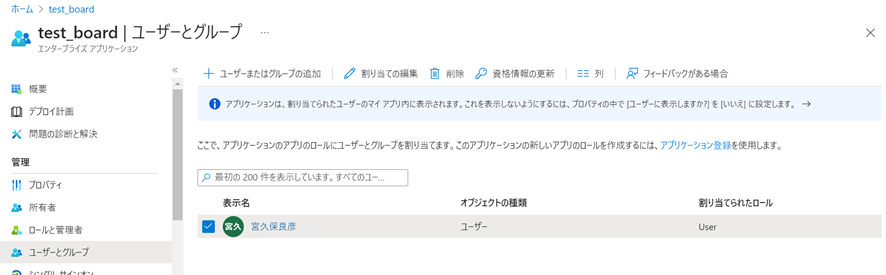

- ユーザーが追加されたことを確認します

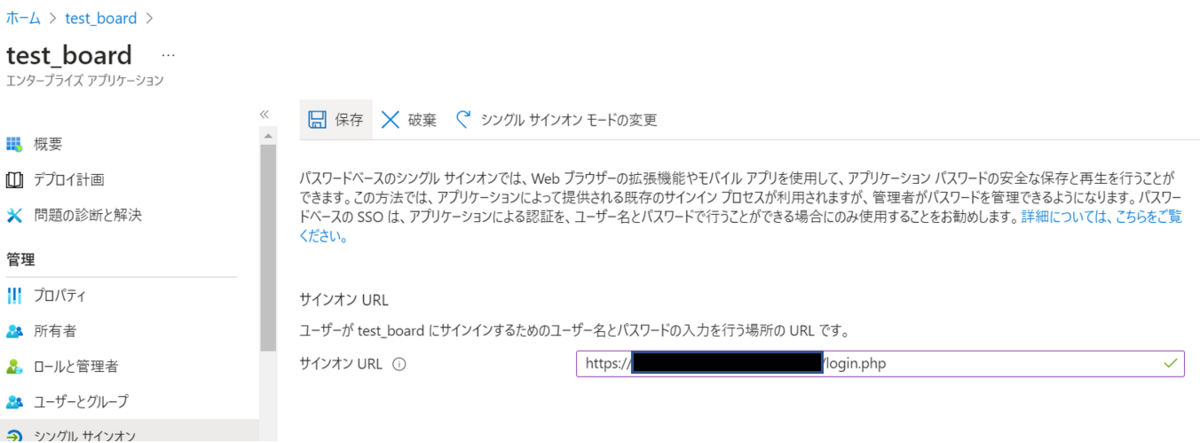

シングルサインオン設定

- 「管理」-「シングル サインオン」、「パスワードベース」をクリックします

- サインオンURLを入力し、「保存」をクリックします

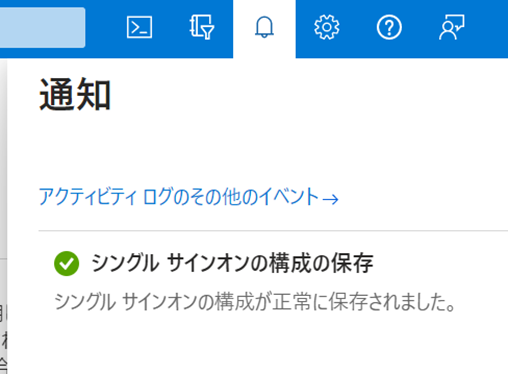

- 通知「シングル サインオンの構成の保存」で「シングルサインオンの構成が正常に保存されました」のメッセージを確認します

以下の表示の場合、URLに誤りがあるか、Webサイトが対応していない可能性が考えられます。

利用者側操作

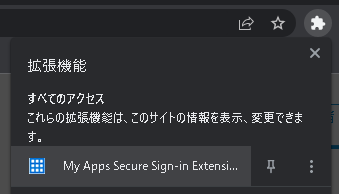

拡張ブラグインのインストール

EdgeやChromeなどのブラウザに「My Apps Secure Sign-in Extension」拡張プラグインがない場合は、以下URLからインストールします。

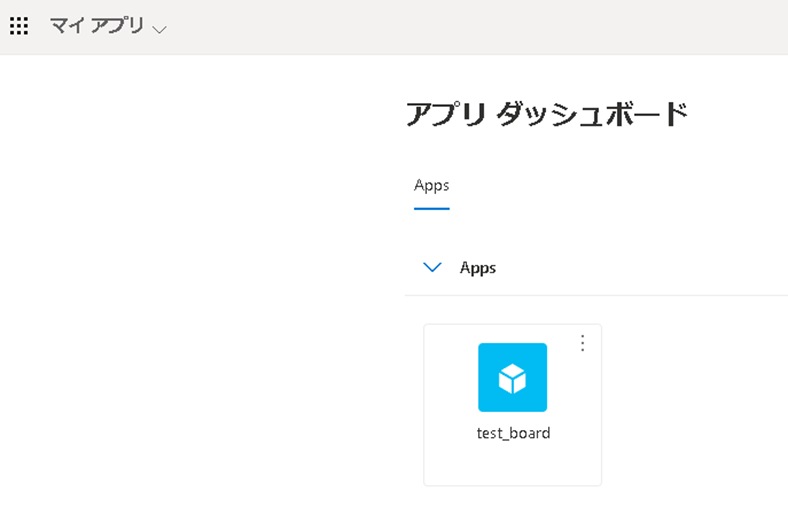

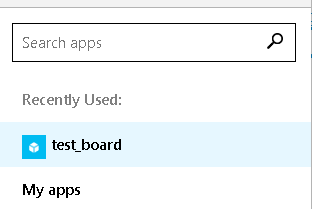

マイアプリからアクセス

マイアプリ(My Apps)にアクセスし、作成したアプリケーションのタイルをクリックします。

https://myapplications.microsoft.com/

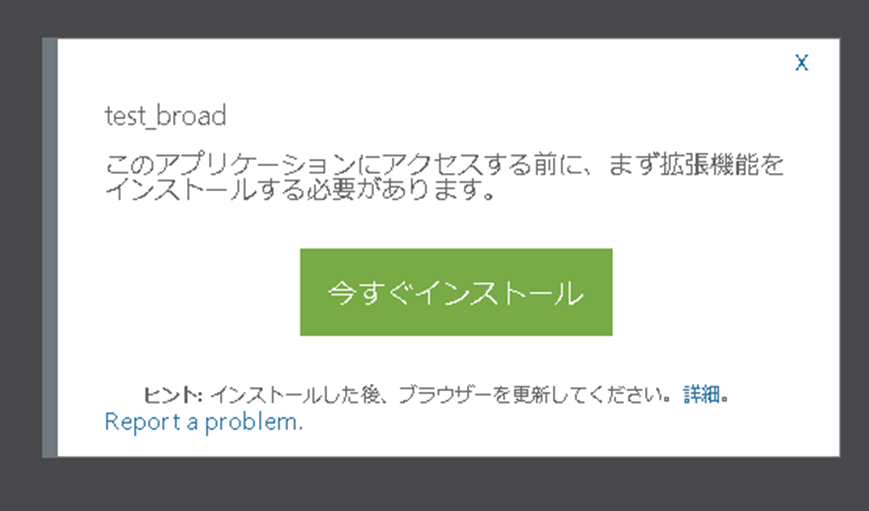

以下の画面が表示される場合は、拡張プラグインを無効にしているかインストールが失敗している可能性が考えられます。

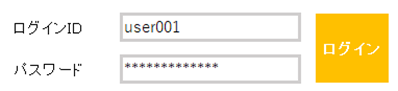

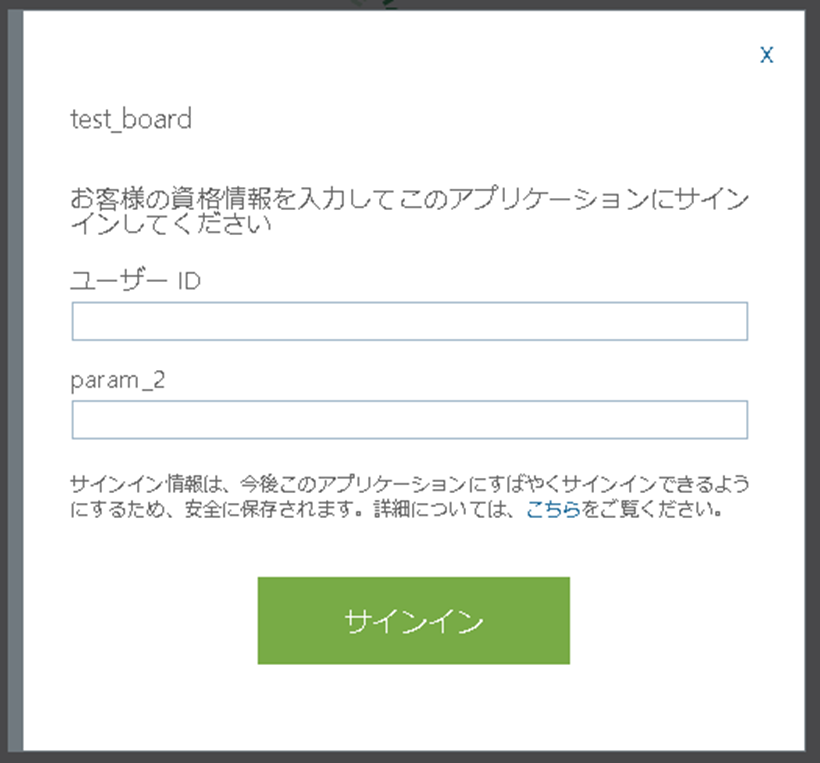

Azure AD上に資格情報を登録していないため、初回のみユーザー側での入力を求められます。

ユーザー名とパスワードを入力し、「サインイン」をクリックしてください。

入力が正しければ、以後はシングルサインオンできるようになります。

補足

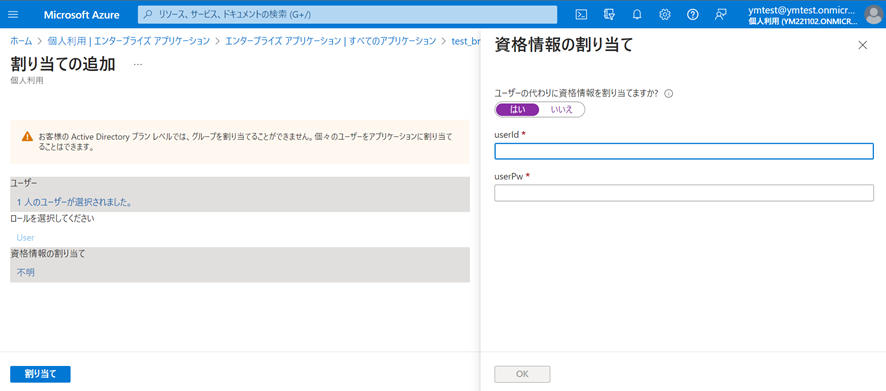

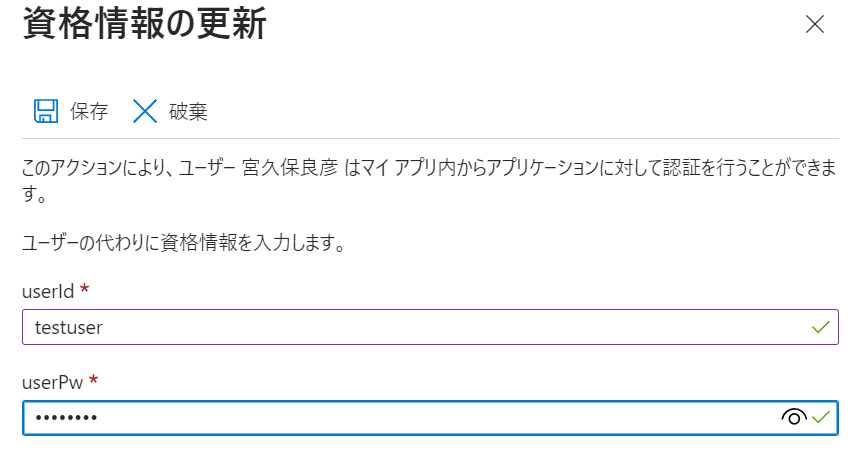

管理者側で資格情報を登録する場合

シングルサインオン設定完了後は、「ユーザーとグループ」、「ユーザーまたはグループの追加」画面で「資格情報の割り当て」が行えます。

既存のアカウントの場合は、「資格情報の更新」をクリックします。

useridとuserPwを入力し「保存」をクリックすれば更新完了です。

Azure上の資格情報は管理者のみが行えます。

必要な役割(ロール)がない利用者からは変更できないため、入力ミスがないよう注意が必要です。

マイアプリ以外からアクセスした場合

問題なくサインイン可能です。

マイアプリに登録されているWebコンテンツをURL指定で接続した場合、「You have a saved password for this site. Click on the extension icon to sign in.」のメッセージが表示されます。

![]()

なお、拡張プラグインにもアプリのタイルがあるので、ショートカット可能です。

管理者側で設定した資格情報が間違っていた場合

SSOされないため、利用者側で都度入力することになります。

おわりに

マイアプリからWebコンテンツにアクセスをしたいとの要望を頂くことが何度かあるため記事にしてみました。

今回は、インターネット上に公開されているSAML認証非対応のパスワードベースのWebコンテンツをSSO対応させる方法でした。

*1:Azure AD P1以上のライセンスがない場合、グループは割り当てできません