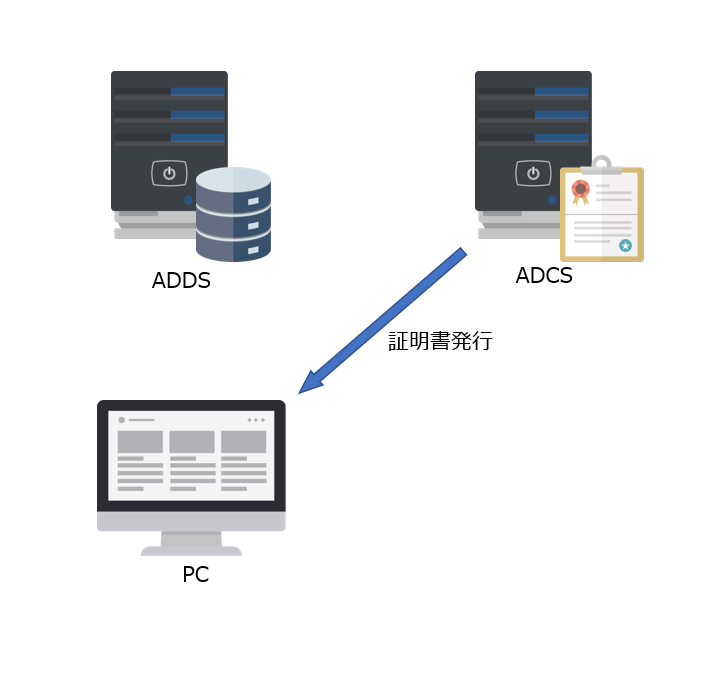

Active Directory 証明書サービス(Active Directory Certificate Services) は、「証明書の作成と管理」が可能な証明機関を作成するサービスです。今回はADCSを構築する基本的な流れを紹介します。

※本文では「Active Directory 証明書サービス」をADCS、「Active Directory ドメイン サービス」をADDSと表現します。

ActiveDirectory証明書サービスとは

Windows Server OS 上にて、ADCSはプライベートな証明機関を構築することができます。さらにADDSと連携して、証明書を発行・配布することができるため、ドメイン環境を利用している場合に証明書の運用・管理がしやすいです。

前提条件

- ドメインコントローラー(ADDS用OS):1台

- ドメイン参加済み(ADCS用OS):1台

- ドメイン参加済み(クライアントOS):1台

2つ目のドメイン参加済みADCS用OSに役割と機能の追加を行います。OSのバージョンについて指定はありませんが、今回はWindows Server 2019を使用しました。

ADCS 役割と機能の追加

- サーバーマネジャー>管理>役割と機能の追加をクリックします。

インストールの種類と選択は既定値のまま次へをクリックします。

- 既定値のまま次へをクリックします。

- サーバーの役割の選択ではActiveDirectory証明書サービスを選択します。

- 自動的に必要な機能にチェックが入ります。

既定値のまま次へをクリックします。

- 次へをクリックします。

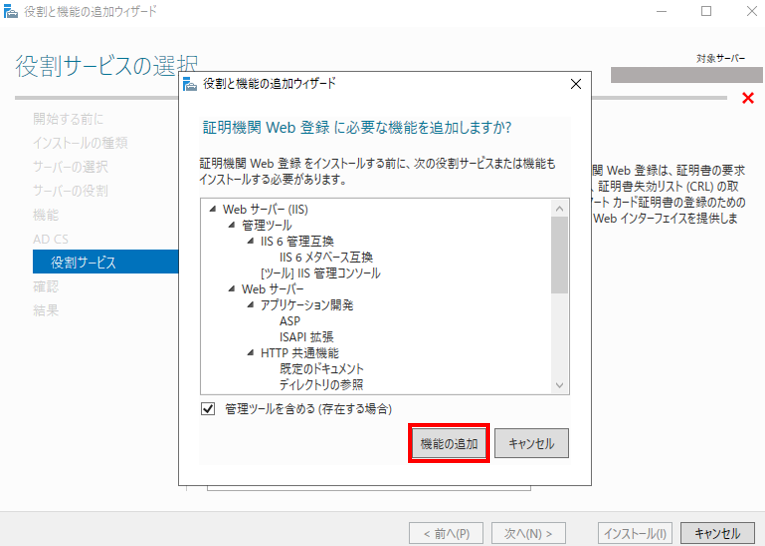

- 証明機関にチェックが入っていることを確認します。今回は証明書失効リスト(CRL)*1サービスを利用するため証明機関Web登録にもチェックを付けています。

- 管理ツールにを含めるにチェックを付けたまま機能の追加をクリックします。

- 次へをクリックします。

- 自動的に必要な機能にチェックが入ります。

既定値のまま次へをクリックします。

- 必要に応じて対象サーバーを自動的に再起動するにはチェックを付けず、そのままインストールを行います。

対象サーバーへActiveDirectory証明書サービスの構成

- サーバーマネジャー右上の旗マークのクリックし、対象サーバーにActiveDirectory証明書サービス構成するをクリックします。

- 資格情報は自動的に入力されます。枠に Enterprise Admins もしくはDomain Admins の権限を保持するユーザーの資格情報が入力されていることを確認し、次へをクリックします。

- 自動的に必要な機能にチェックが入ります。

既定値のまま次へをクリックします。

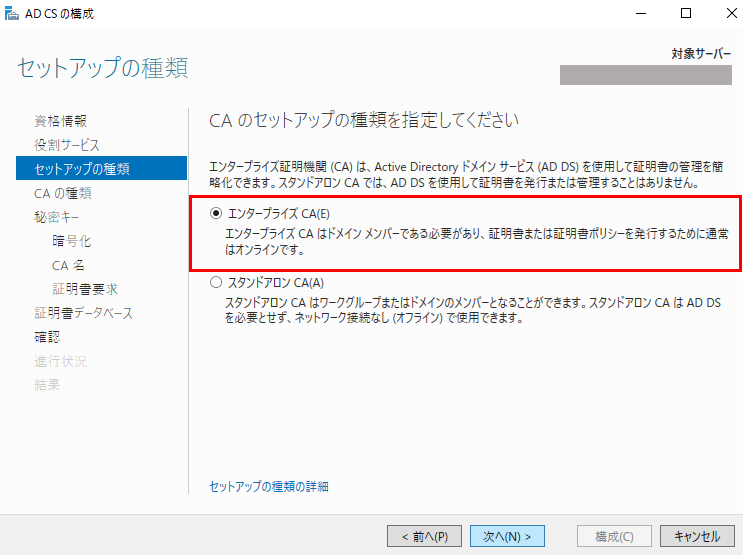

- セットアップの種類は2種類ありますが、エンタープライズCAを選択します。

ここで2種類の違いについて簡単に説明します。

「エンタープライズCA」 Active Directoryと連携しDomain Serviceと統合された証明機関です。グループポリシーを利用することで証明書を自動的に配布することが可能で、証明書テンプレートを使用することも可能です。

「スタンドアイロンCA」Active Directoryと連携する必要もなく、Domain Serviceにアクセスする必要もありません。完全に独立した証明機関です。証明書テンプレートの利用ができないため一から手動で作成する必要あります。

※エンタープライズCAを選択できない場合の対処法です。

1. ADDSのドメインユーザーでログインしていることを確認する。

2. ADDSのドメインユーザーがEnterprise Adminsに所属済みを確認する。

3. 更新プログラムが最新まで更新する。

4. ADDSとADCSを再起動する。

- CAの種類は既定値の場合下位CAになっていますが、ルートCAに変更します。

- 今回は新規にCAサーバーを導入するため新しい秘密キーを作成します。

ここで作成されたキーペア(秘密鍵と公開鍵)のうち、秘密鍵は発行する証明書の署名やCSRの署名*2に使用されます。公開鍵は CA 証明書(今回はルート証明書)に使用されます。

※既存の秘密キーを使用するのは、既存の CA サーバーを移行する時です。

- 既定値のまま次へをクリックします。

- このCAの共通名は後に証明機関名になります。既定値は「ドメイン-コンピュータ名-CA」です。検証で利用する際はCAの共通名は既定値で良いですが、お客様環境に構築する際は事前にヒアリングする必要があります。

ADCS構築後にサーバーマネジャー>ツール>証明機関から作成した証明機関名を確認できます。

- 有効期限は今回既定値のまま作成します。この設定は、ADCS構築後、ドメイン参加済み(クライアントOS)に信頼されたルート証明書が自動的に作成されますが、その証明書の有効期間を設定する箇所です。

- 既定値のまま次へをクリックします。

- 内容を確認し構成します。以上でADCS構築は完了です。

ADCS構築後

ADCSを構築すると、ドメイン参加済み(クライアントOS)に信頼されたルート証明書が自動的に作成されます。

Windows+R>certmgr.msc>信頼されたルート証明機関>証明書から確認できます。

おわりに

今回はADCS構築の基本的な流れを紹介しました。

次回は証明書テンプレート作成・発行手順について紹介しようと思います。

*1:何らかの理由で有効期限前に失効した電子証明書リストの有効性をチェックするサービス。

*2:電子証明書の発行を認証局に請求するメッセージのこと。申請者の識別情報や公開鍵などの情報が記載され秘密鍵で電子署名されて認証局に送信される

吉武 成美(日本ビジネスシステムズ株式会社)

2022年度新卒入社。Microsoft 365 製品(Intune)などのクラウド及びオンプレミスを担当しています。趣味はドライブとUFOキャッチャーです。

担当記事一覧