Intuneで管理者ユーザーを作成した際に、Intuneを操作できるすべての権限は与えたくはないが、セキュリティの観点から一部操作できる操作できる権限だけを与えたいといったことはないでしょうか。

現代の企業において、セキュリティと効率性の両立は重要な課題となります。Microsoft Intuneのロールベースアクセス制御(RBAC)を利用すればこの課題を解決できます。

RBACを活用することで管理者はユーザごとに適切なアクセス権限を設定し、組織のリソースを安全かつ効率的に管理することが可能になります。

本記事では、IntuneのRBACの仕組みと作成方法を解説していきます。

IntuneのRBACとは

IntunのRBACでは、組織のリソースにアクセスできるユーザーを管理することができます。

RBACではIntuneユーザーにロールを割り当てることで、ユーザーがIntune内で表示・変更できる権限などを制御する事が出来ます。また、特定の管理者に対して、Intuneでのプロファイル作成を制限する事もできます。

メリット

メリットとしては下記の項目が挙げられます。

- セキュリティ強化

- 不要な権限をユーザーに付与しないことで、セキュリティリスクを低減できます

- 管理の強化

- 各ユーザーに必要な権限のみを付与することで、管理作業を効率化できます

- コンプライアンス対応

- 権限を適切に管理することで、コンプライアンス要件への適合を支援します

デメリット

デメリットとしては下記が挙げられます。

- 設定の難しさ

- きめ細かいアクセスがある一方、多数のロール、スコープタグ、割り当てを管理する必要があるため設定が複雑になりがちです

- 大規模な組織では管理が煩雑になる可能性があります

- 継続的なメンテナンス

- 組織の変更やユーザーの移動に合わせて、RBACの設定を定期的に見直す必要があります

作成できるロールの種類

Intuneで作成できるロールは、大きく2種類に分かれます。

組み込みロール

組み込みロールでは、追加の構成を行うことなく、組込みロールをグループに割り当てることが出来ます。

組み込みロールの名前、説明、種類、またはアクセス許可は、削除したり編集したりすることが出来ません。

現在、Intuneで用意されている組み込みロールは下記の通りです。

- Application Manager

- Endpoint Privilege Manager

- School Manager

- Organizational Message Manager

- Help Desk Operator

- Endpoint Security Manager

- Read Only Operator

- Intune Role Administrator

- Policy and Profile manager

- Endpoint Privilege Reader

それぞれのロールの詳細な役割は、下記の公開情報をご参照ください。

https://learn.microsoft.com/ja-jp/mem/intune/fundamentals/role-based-access-control#built-in-roles

カスタムロール

カスタムロールでは、カスタムアクセス許可を使用して独自のロールを作成できます。

本記事では、この後実際にカスタムロールを作成してみます。

カスタムロールの作成方法

下記に、カスタムロールの作成方法を記載します。

- Intune管理センターにサインインします

- [テナント管理]をクリックします

- [ロール]をクリックします

- [作成]>[Intuneの役割]をクリックします

- [基本]の項目で、作成するカスタムロールの[名前]と[説明]を入力し、[次へ]をクリックします

- [アクセス許可」では管理者に割り当てたいロールを選択し、[次へ]をクリックします。

※それぞれのロールの内容については下記のURLをご参照ください

https://learn.microsoft.com/ja-jp/mem/intune/fundamentals/create-custom-role#custom-role-permissions

- 「スコープタグ」でタグを設定する必要があれば任意で設定し、[次へ]をクリックします。

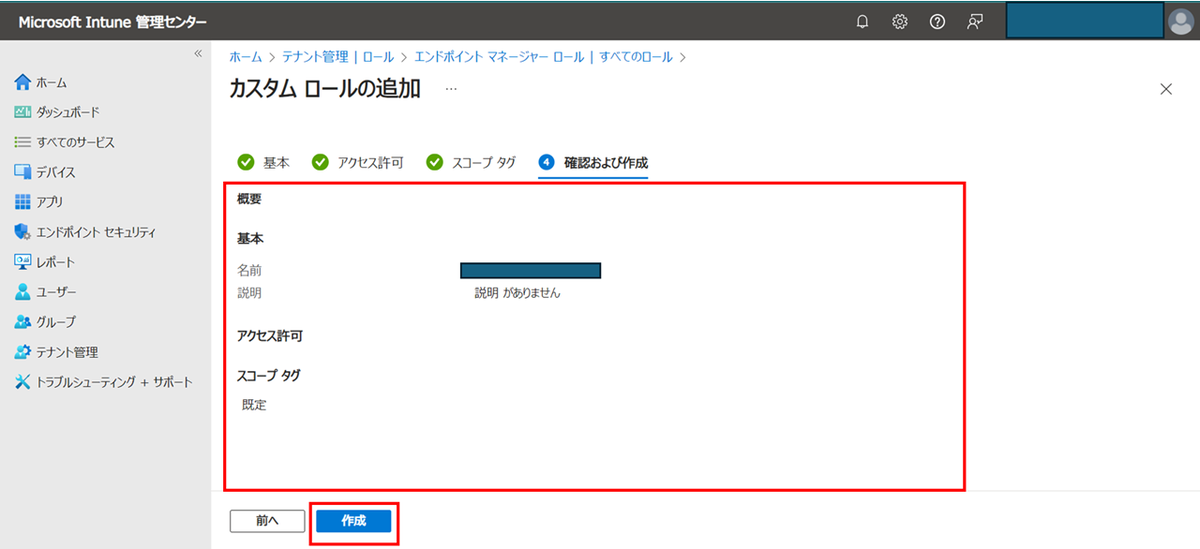

- 「確認および作成」で内容に問題がなければ[作成]をクリックします

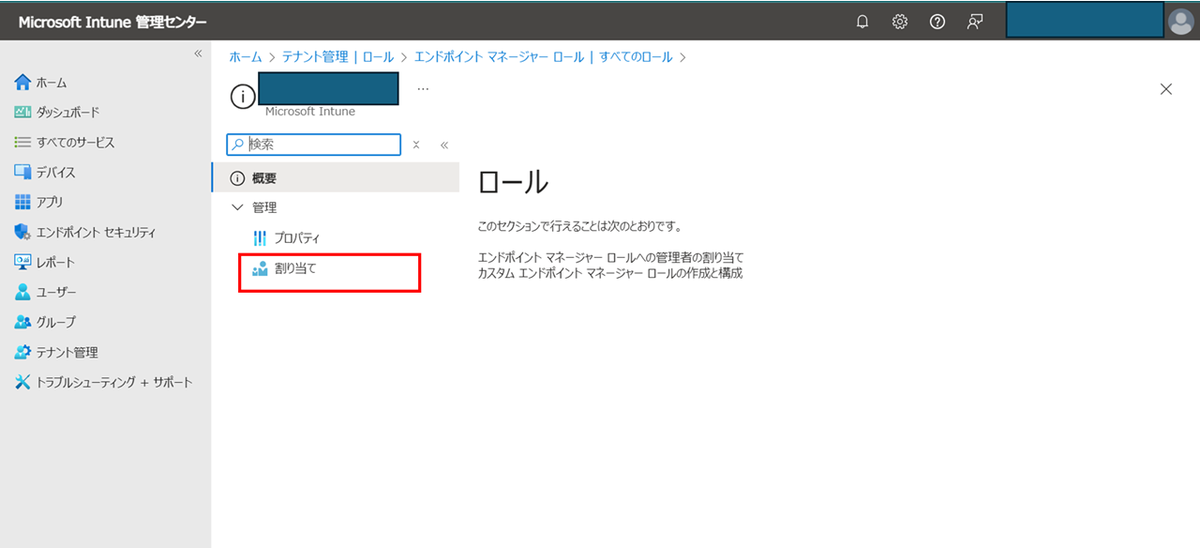

- 作成したロールを開き、[割り当て]をクリックします

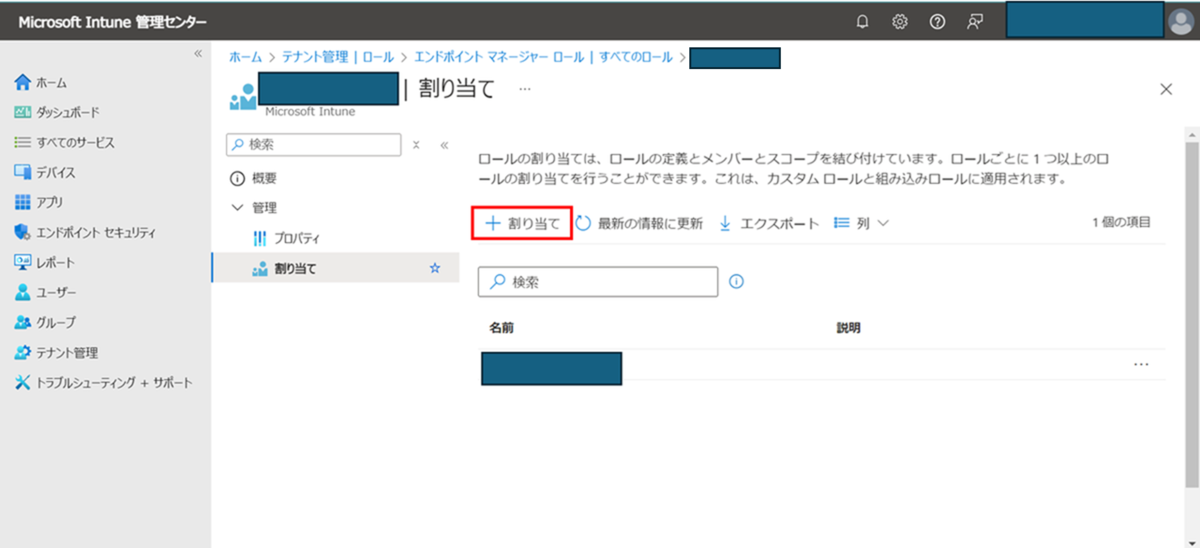

- [+割り当て]をクリックします

- [名前]と[説明]で今回ロールに割り当てるグループ名を入力し、[次へ]をクリックします

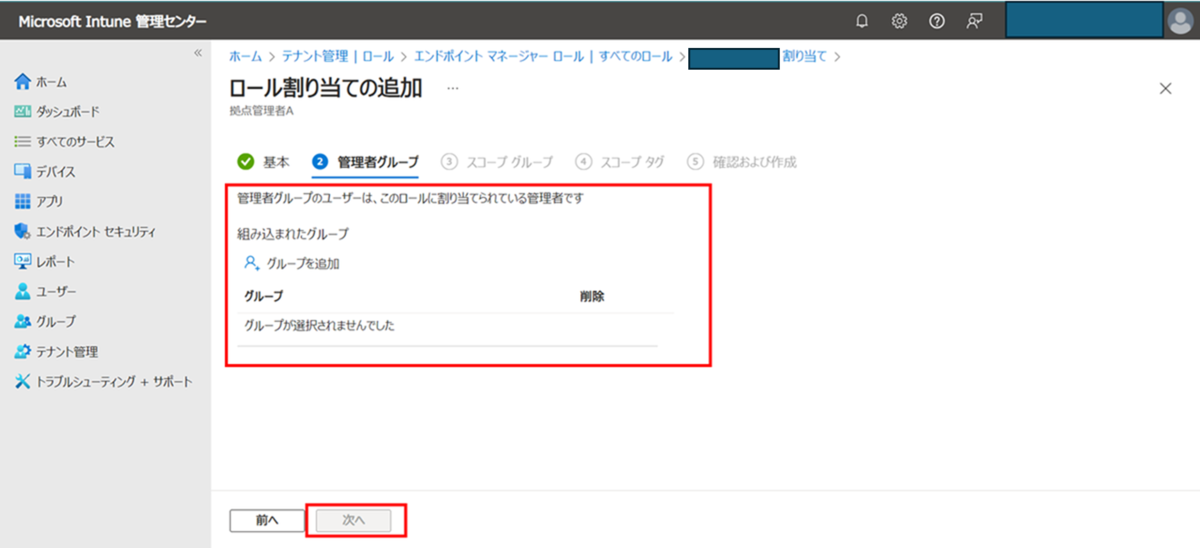

- 「管理者グループ」でロールを割り当てる管理者のグループを指定し、[次へ]をクリックします

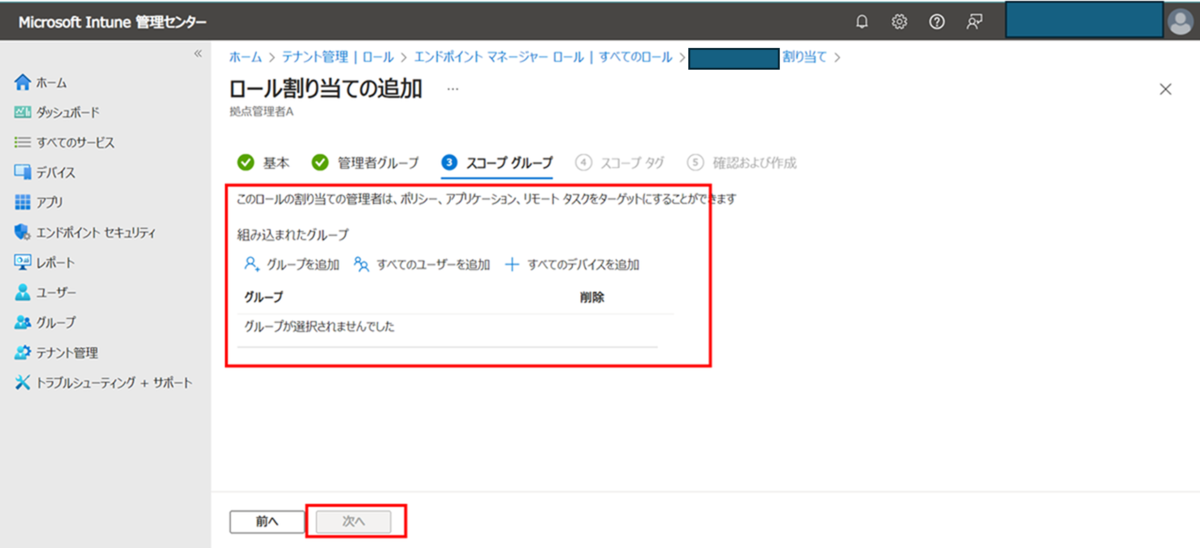

- 「スコープグループ」で割り当てるスコープグループを設定し、[次へ]をクリックします

※スコープグループ:上記手順2で割り当てた管理者が操作できる、デバイスのスコープ(範囲)となります

- 「スコープタグ」で任意のスコープタグを選択し、[次へ]をクリックします

- 「確認および作成」で内容に問題がなければ[作成]をクリックします

カスタムロールの作成の操作画面は以上となります。

※ 本記事でご紹介した以外の、カスタムロールで設定できるロールの詳細については、下記の記事もご参照ください。

https://learn.microsoft.com/ja-jp/mem/intune/fundamentals/create-custom-role#custom-role-permissions

動作確認

今回は、Intuneの全体管理者のテナントで拠点管理者Aのロールを作成し、拠点管理者Aの操作権限を制限しました。

拠点管理者Aに付与した権限は下記になります。

- 構成プロファイルの読み取り権限のみ付与

- Intuneで配布しているアプリのみ読み取り可能な権限を付与

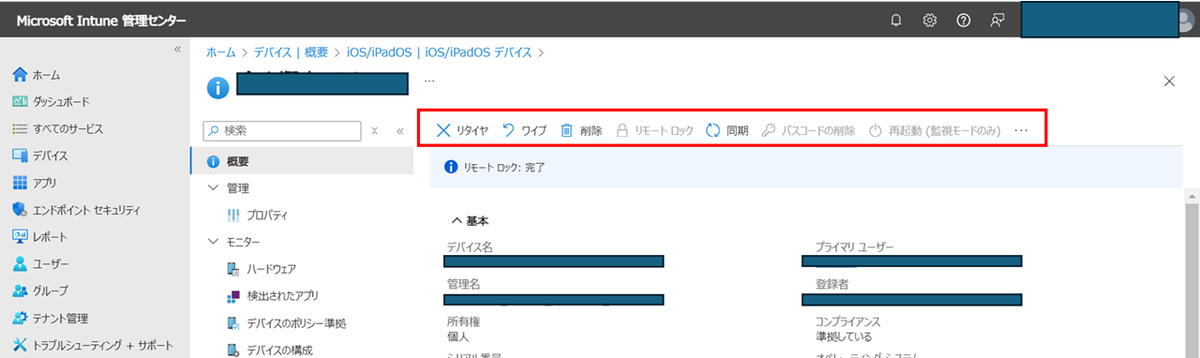

- リモートタスクとして「Wipe」と「デバイス同期」と「リタイア」と「削除」の4つのタスクだけの権限を付与

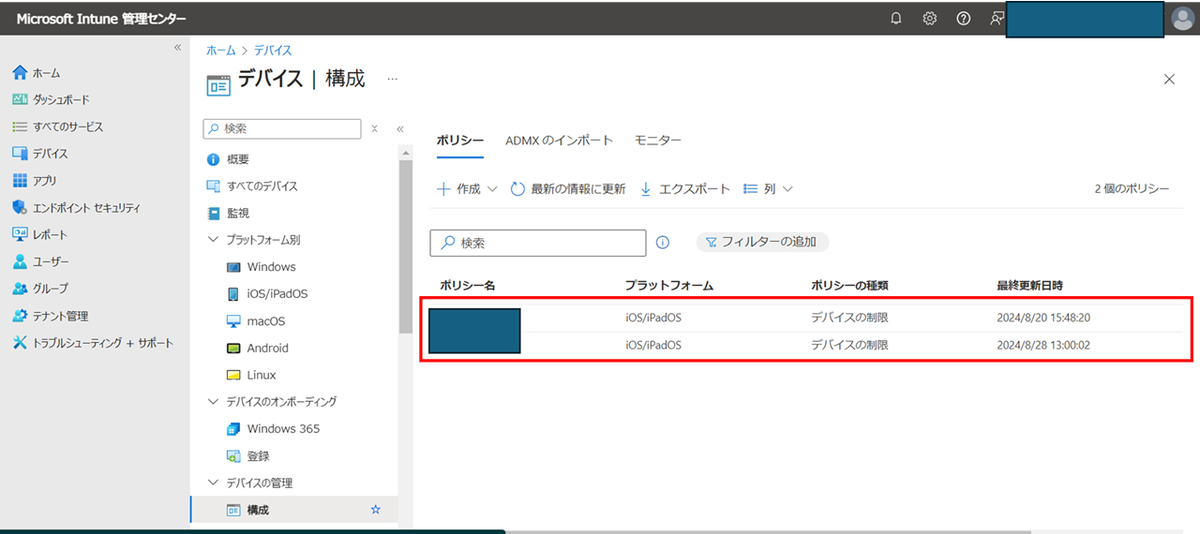

構成プロファイルの読み取り

作成した構成プロファイルの読み取りは可能でした。

構成プロファイルの作成は不可でした。

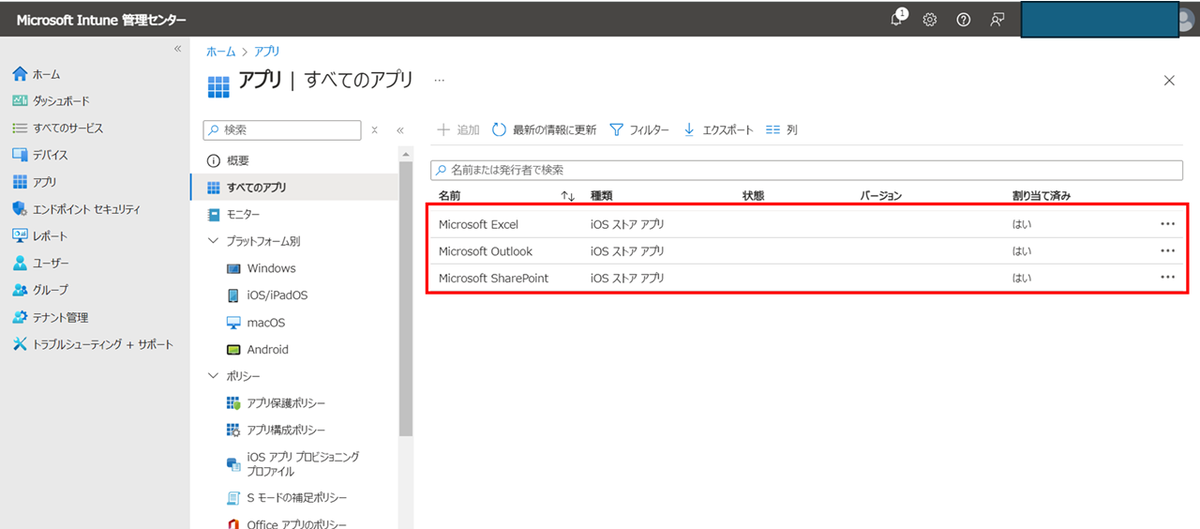

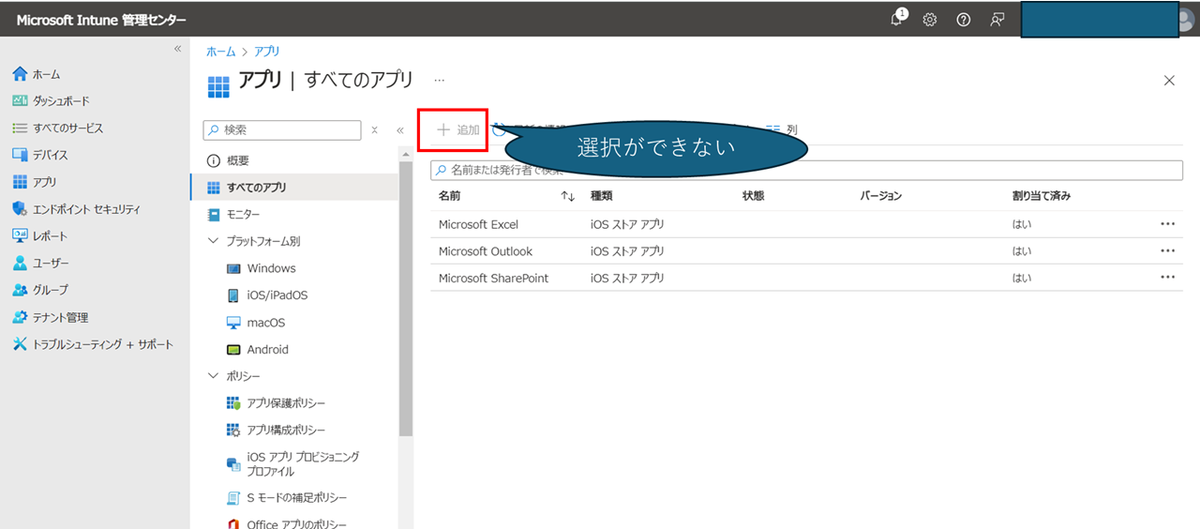

Intuneで配布しているアプリのみ読み取り

アプリの読み取りは可能でした。

アプリの配布は不可でした。

リモートタスクとして「ワイプ」と「デバイスの同期」と「リタイア」と「削除」のみ実行が可能でした。

最後に

以上が、IntuneのRBACについての概要となります。

前回の記事で説明したスコープタグと併用することで、オブジェクトの表示も制限することが可能になります。

また、ロールを付与される管理者・ユーザーには「グローバル管理者ロール」や「Intune管理者ロール」を割り当てていないことが前提となりますので、Intuneロールを付与する際はお気をつけください。

ご参考になれば幸いです。

金山 翔太(日本ビジネスシステムズ株式会社)

Microsoft製品(主にMicrosoft 365やIntune)などの設計に携わったことがあります。趣味はゲームとキャンプです。業務上で学んだことを発信していきます。

担当記事一覧