Windowsのイベントログにはイベント転送という機能があり、これを利用すると、別のサーバーやサービスでログを収集することが出来ます。

例えば、Microsoft Sentinel と連携することで、管理下におけるデバイスのイベントログの収集を行うことが可能となり、脅威分析を行うことが可能になります。

本記事では、Windows セキュリティイベント 転送を行い転送したログを、 Microsoft Sentinel へ取り込む方法についてご紹介します。

概要

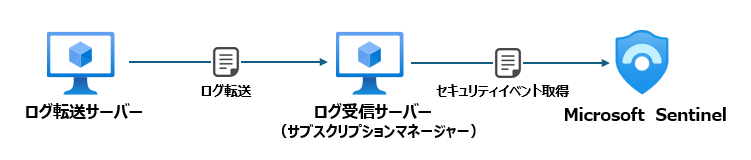

以下のイメージで、Windows セキュリティイベントの転送から Microsoft Sentinel へのログ取得を行います。

なお、今回は、すべて Azure 上に仮想サーバーを立て、ログの転送を行ないました。

また、通常は組織内の複数のサーバーからログを転送しますが、今回は検証のため一台のみとしました。

Windows セキュリティイベント転送設定

まず、ログ転送サーバーにて、Windows セキュリティイベントの転送設定を行います。

ログの転送先の設定

今回の構成では、各サーバーからのログを一旦サブスクリプションマネージャーが受信し、そこからMicrosoft Sentinelに取り込みます。

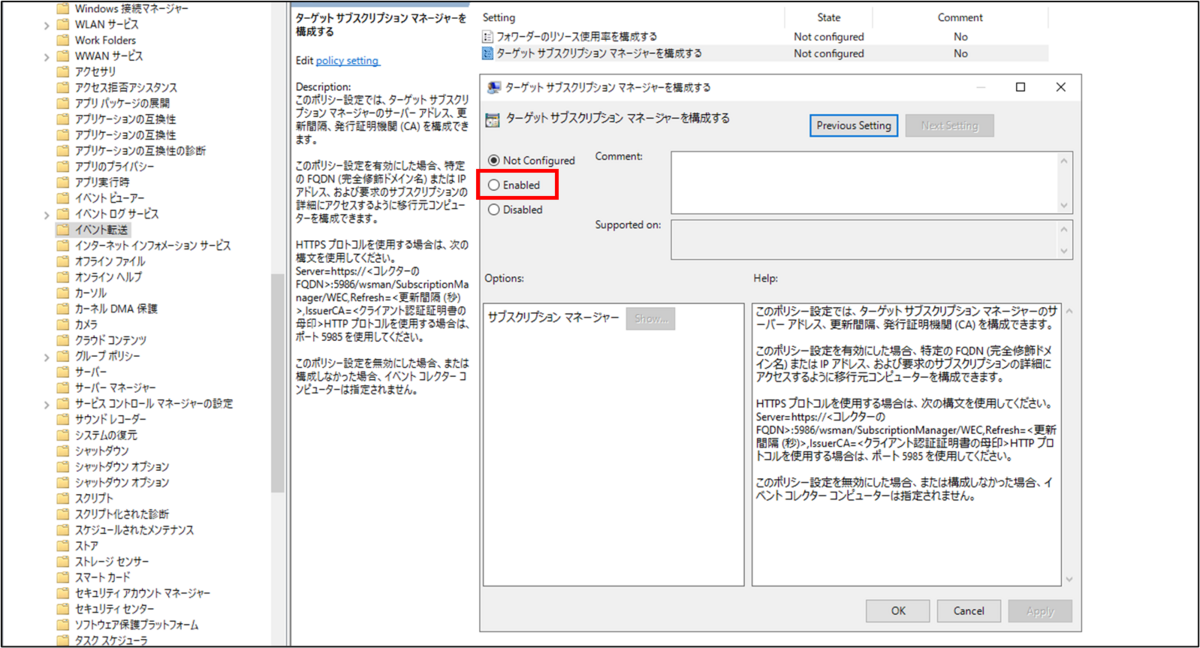

各サーバーがサブスクリプションマネージャーにログを転送できるようにするために、GPOを使って各サーバーにサブスクリプションマネージャーの情報を配布します。

- GPOの設定を開き「イベント転送」内の「ターゲットサブスクリプションマネージャーを構成する」を選択し有効化します。

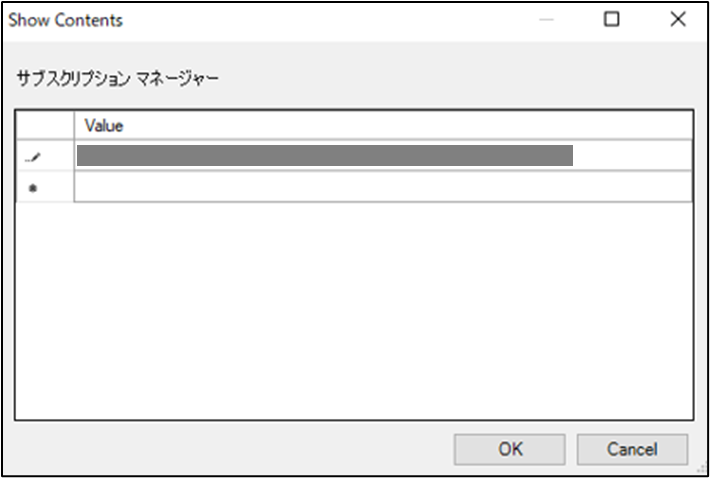

- 記入例を参考に サブスクリプションマネージャーを入力します。

例: Server=http://受信サーバのFQDN:5985/wsman/SubscriptionManager/WEC,Refresh=60

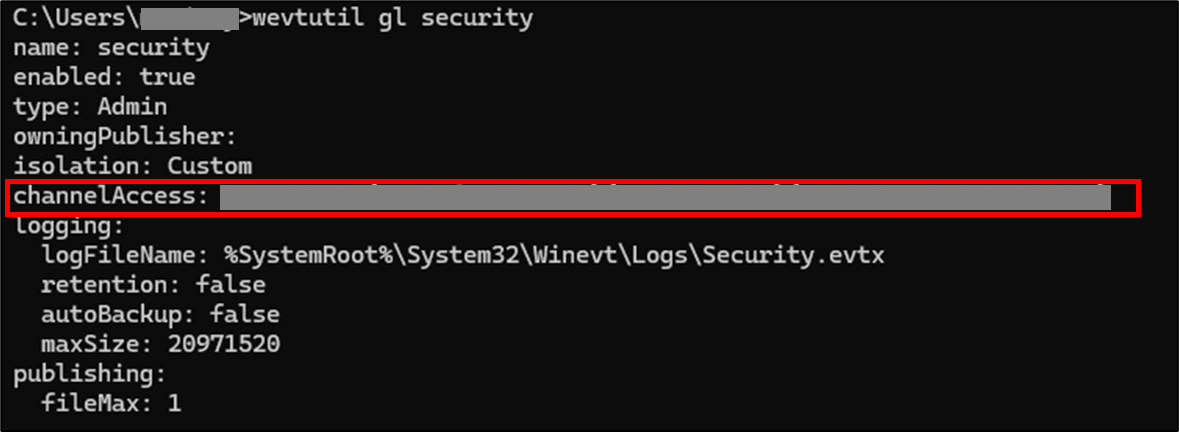

- コマンドプロンプトで wevtutil gl security を実行し「ChannelAccess」の値をメモします。

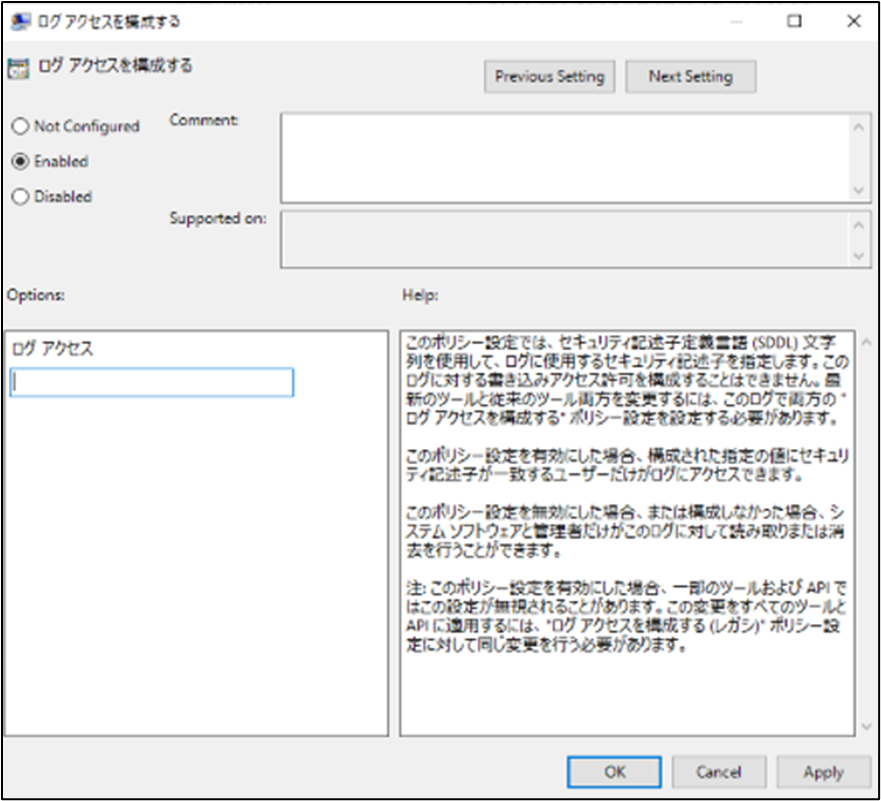

- 「セキュリティ」内の「ログアクセスを構成する」を選択します。

「ログアクセス」に手順3でメモした「ChannelAccess」の末端に「(A;;0x1;;;NS)」を追加した値を入力します。

- GPOをログ転送側のサーバーに適用します。

転送するログの設定

続いて、各サーバーからサブスクリプションマネージャーにどのログを転送するかを設定します。

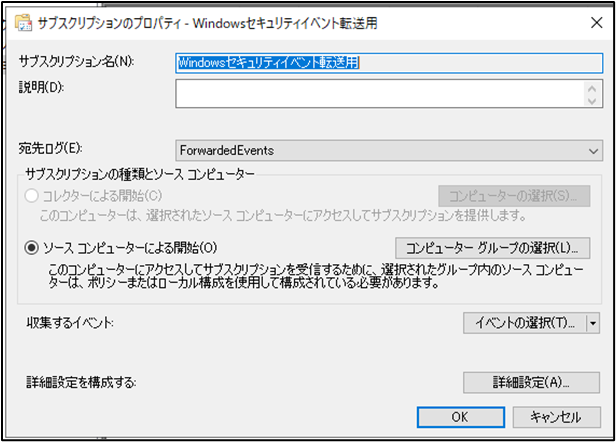

- 「イベントビューアー」を開き「サブスクリプション」で右クリックし、ログ転送用のサブスクリプションを作成します。

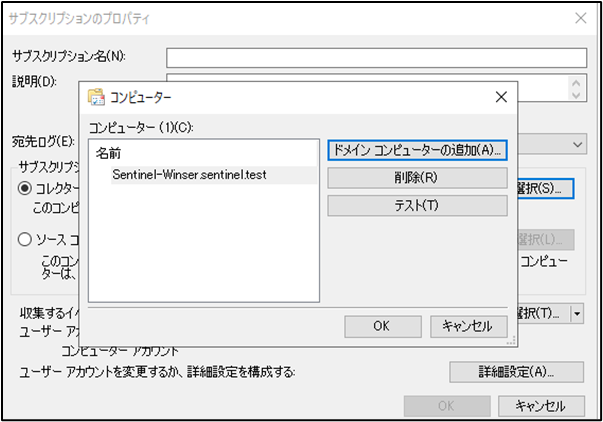

- ログの転送先となるサブスクリプションマネージャーを選択します。

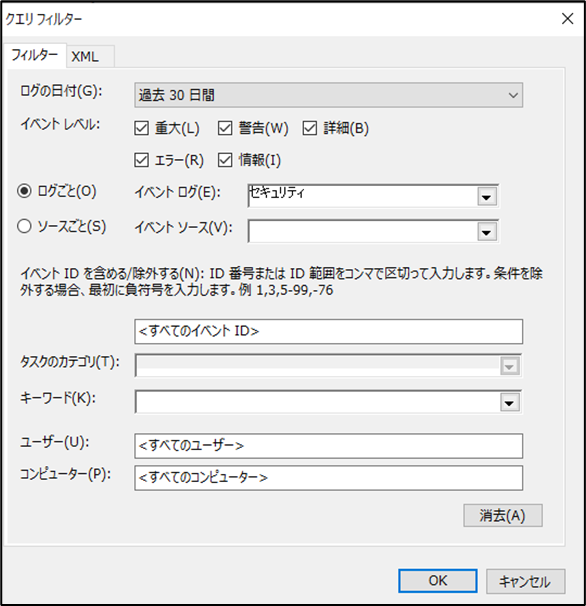

- 転送するログイベントを選択します。今回は、セキュリティログを全て取得する形で設定しました。

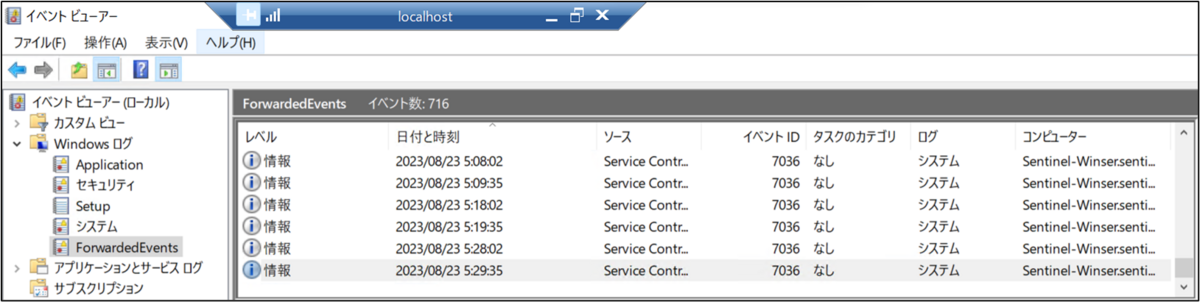

Windows セキュリティイベント受信確認

転送されたログをサブスクリプションマネージャーが受信しているかどうかを確認します。

- サブスクリプションマネージャーでイベント ビューアーを起動します

- Windows ログの「ForwardedEvents」を開きます

- ログ転送サーバーから転送されたセキュリティ イベントが表示されることを確認します

Microsoft Sentinel でのログ取得

最後に、サブスクリプションマネージャーが受信したログをMicrosoft Sentinelを取り込んでいきます。

ログの取得

サブスクリプションマネージャーに転送されたログを Microsoft Sentinel に取り込むための設定を行います。

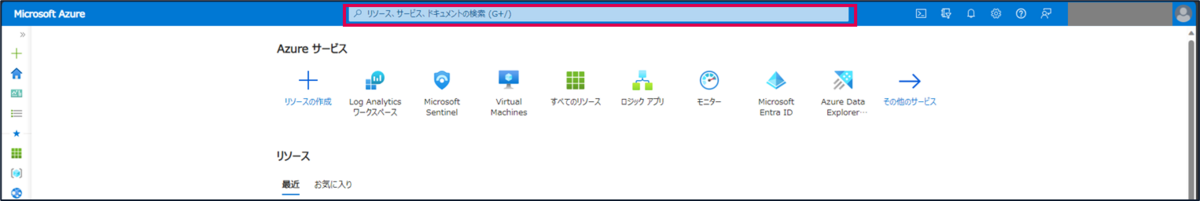

- Azure Portal にて「Microsoft Sentinel」を検索し、選択します。

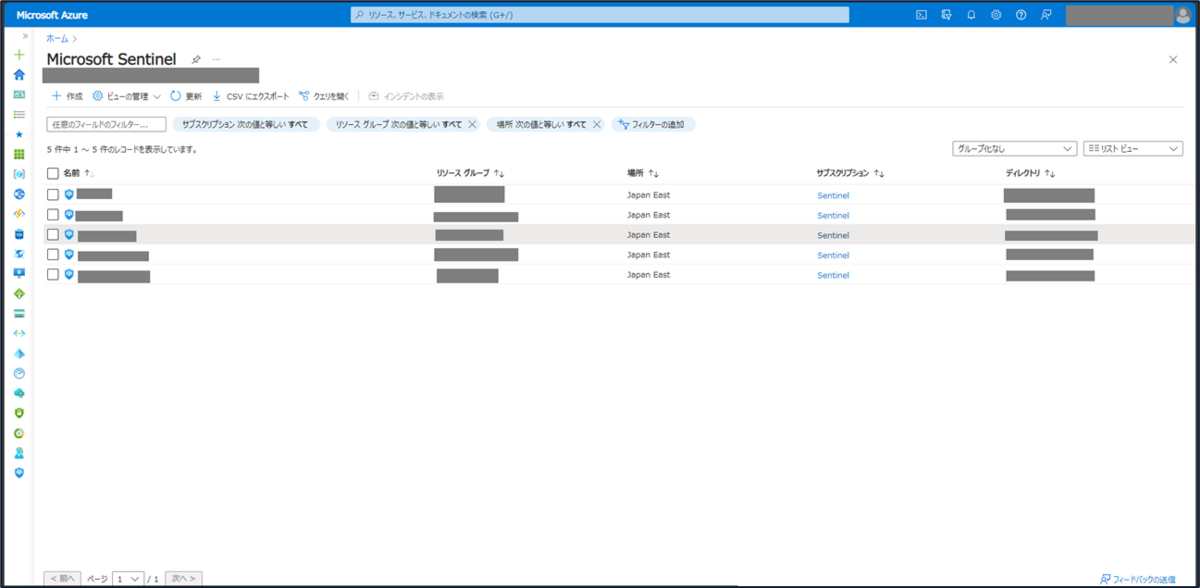

- 取り込み対象の Log Analytics ワークスペースを選択します。

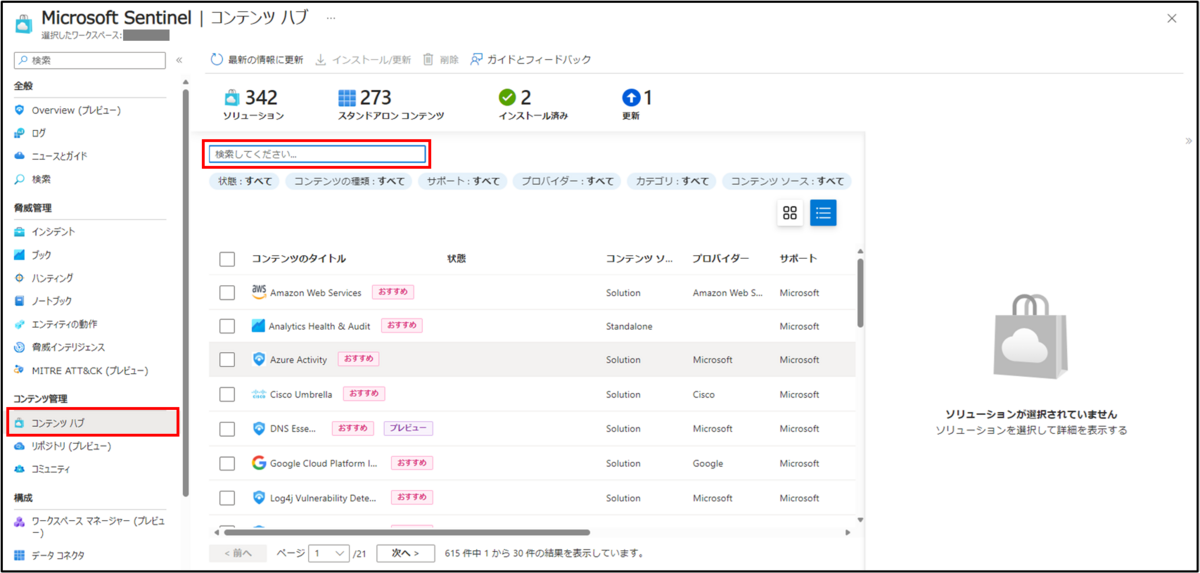

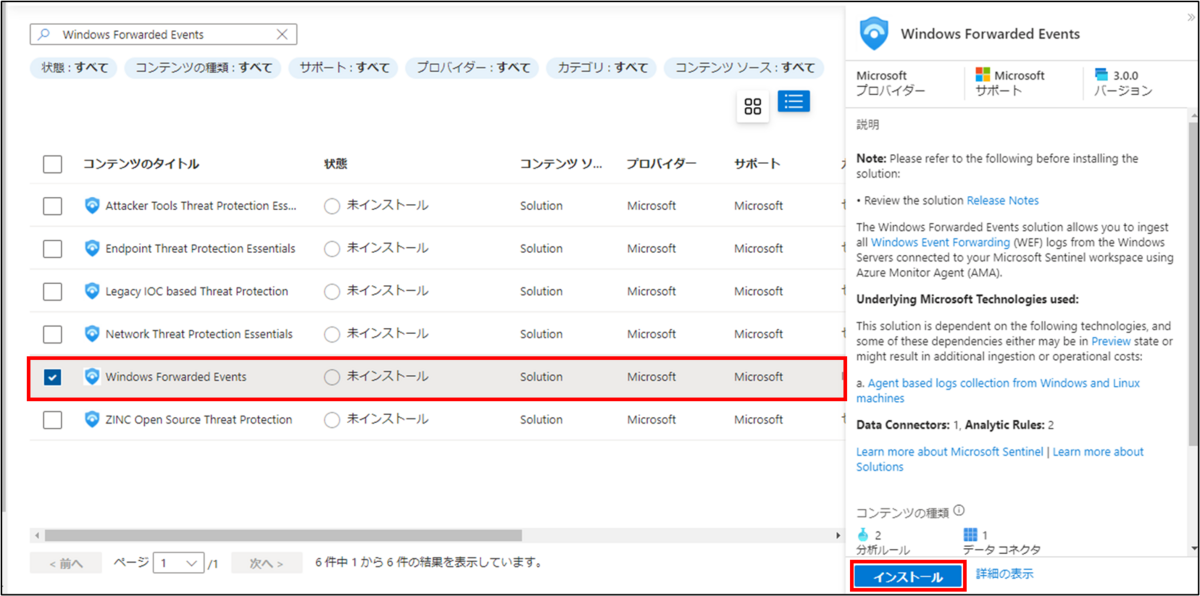

- 「コンテンツハブ」を選択し、「Windows Forwarded Events」を検索します。

- 「Windows Forwarded Events」を選択し、「インストール」を選択します。

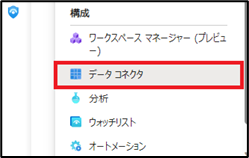

- 「データコネクタ」を選択します。

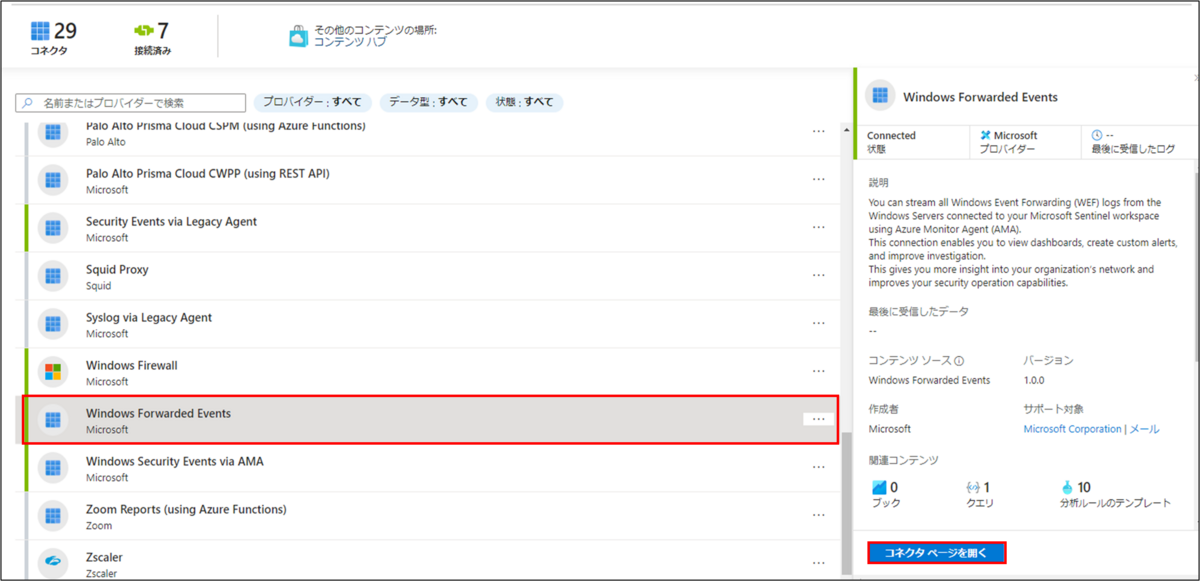

- 「Windows Forwarded Events」を選択し、「コネクタページを開く」を選択します。

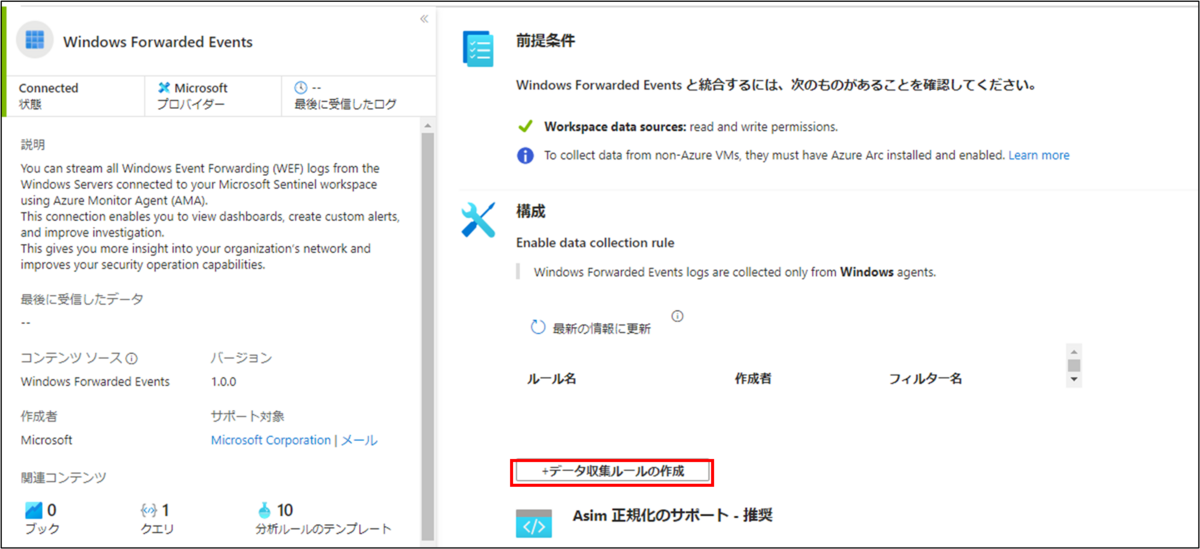

- 「+データ収集ルールの作成」を選択します。

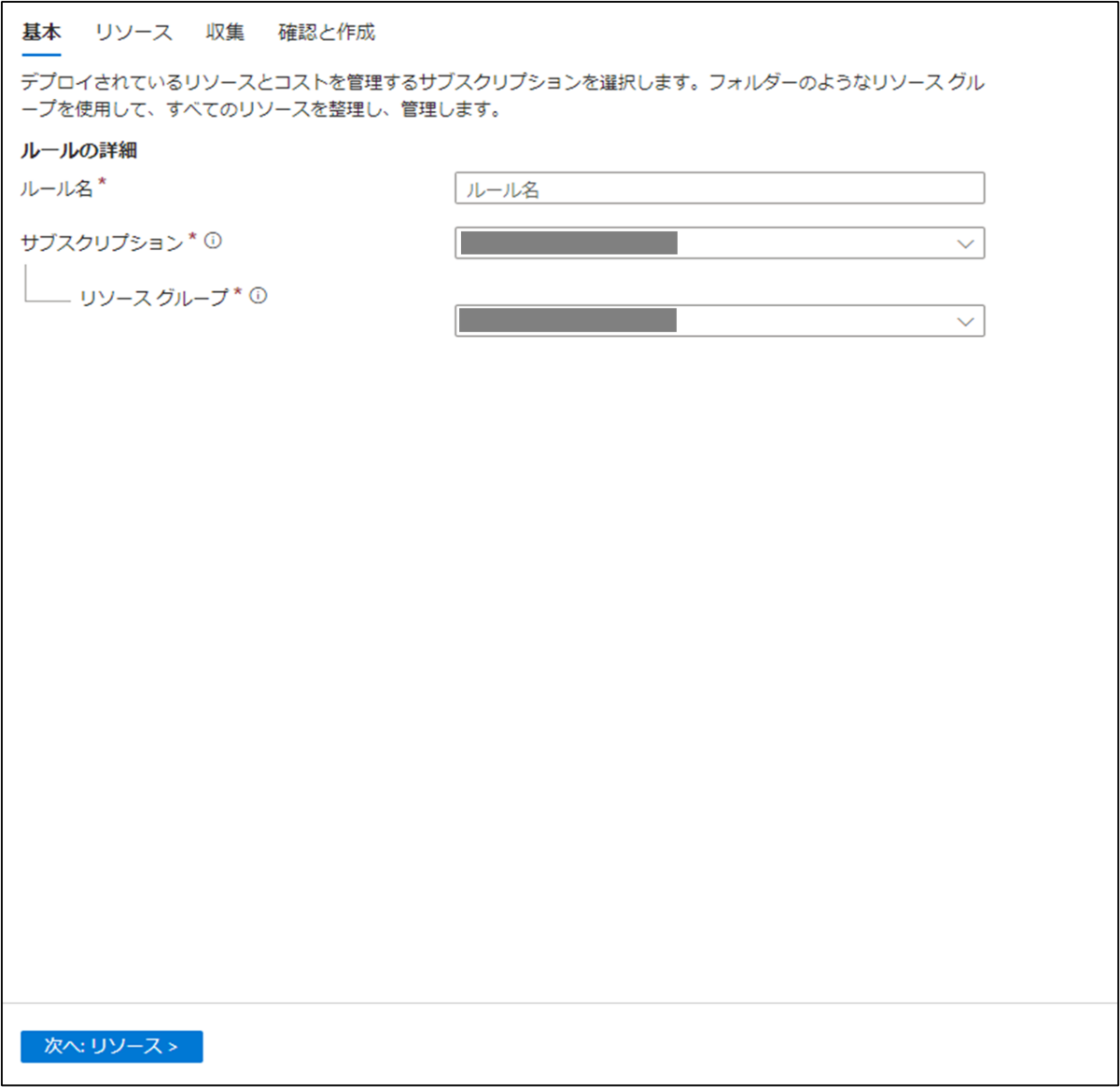

-

「基本」タブでルール名を入力し、サブスクリプションを選択します。

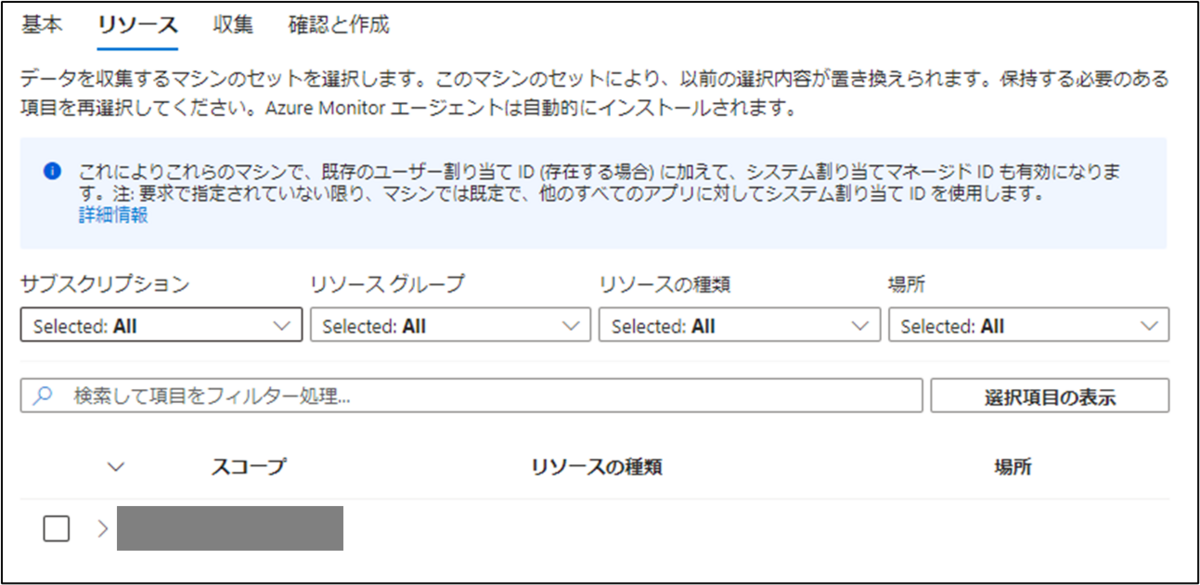

-

「リソース」タブでサブスクリプションマネージャーのサーバー名を選択します。

※対象のサーバーに Azure Monitor Agent がインストールされていない場合、データ収集ルール作成後に自動的にインストールされます。

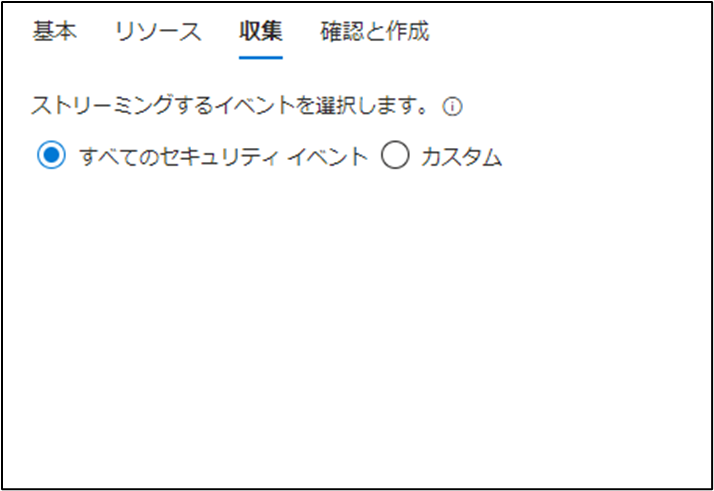

-

「収集」タブでサブスクリプションマネージャーから取得するログの取得範囲を選択します。今回は「すべてのセキュリティ イベント」としました

- 「確認と作成」タブに移動し、データ収集ルールを作成します

ログの確認

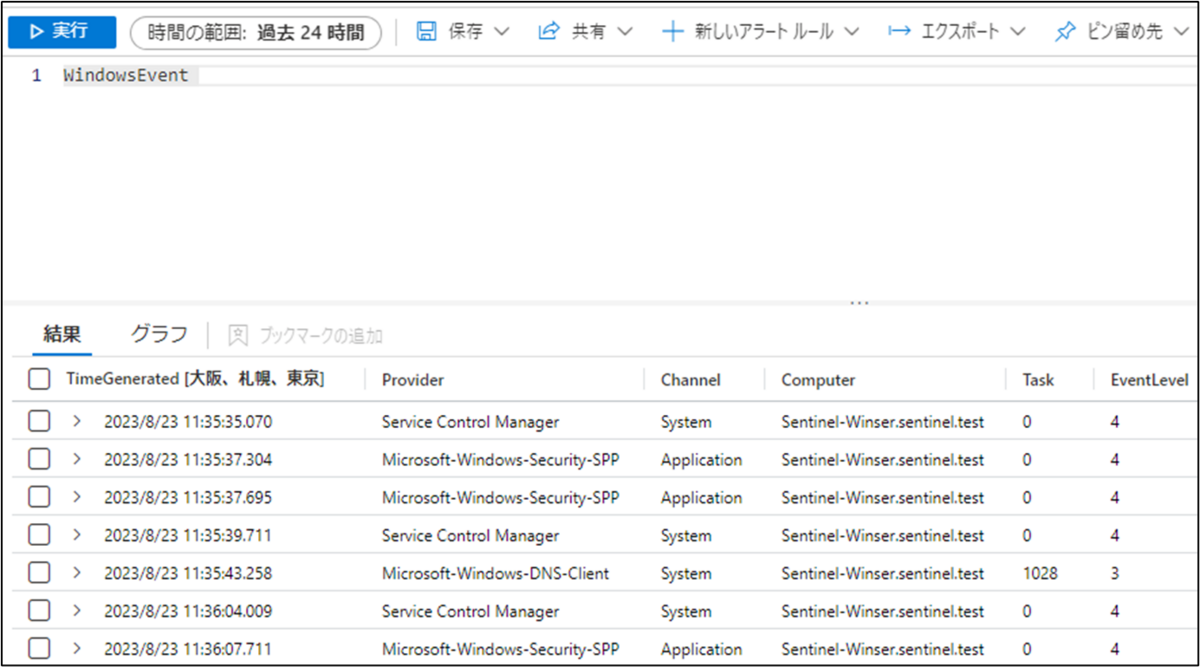

取り込んだログは Microsoft Sentinel のログページ内から確認することが可能です。

転送ログは「Windows Event」テーブル内に格納されます。以下クエリを実行することでログの確認ができます。

Windows Event

最後に

今回は Windows セキュリティイベント 転送を行い、そのログを Microsoft Sentinel へ取り込む方法についてご紹介しました。

今後もMicrosoft Sentinel に関する内容をご紹介させていただければと思います。

今回はご一読いただきありがとうございました。

森田 侑紀仁(日本ビジネスシステムズ株式会社)

2020年度新卒入社。 主にMicrosoft Sentinel、Microsoft Defender for Endpointの設計・構築に携わっております。 趣味はドライブ・野球観戦(主に千葉ロッテ)です。

担当記事一覧