こんにちは。JBS で Microsoft 365 の導入を担当している鷲津です。

前回に引き続き、Microsoft Defender for Cloud Apps(以降、MDCA)の機能を Cloud Access Security Broker(以降、CASB)の4要素に沿って解説します。

今回は、データセキュリティ/脅威保護の機能について紹介いたします。

前回のおさらい

前回は、可視化/コンプライアンスの機能について紹介しました。

- 可視化

- MDE等の他製品からトラフィックログを連携することで、シャドウITの検知を実現します

- コンプライアンス

- あらかじめ用意されているクラウドアプリカタログから、検知したクラウドアプリの安全性を判断できます

詳細な内容は前回の記事をご確認ください。

用語解説

- CASB(Cloud Access Security Broker)

- ガートナー社が提唱した言葉。企業が利用するクラウドアプリケーションについて、可視化やデータの保護等を実現する製品/サービスのこと

- MDCA(Microsoft Defender for Cloud Apps)

- Microsoft 365 の CASB 製品

データセキュリティ

データセキュリティは、組織内のデータや機密情報等の漏洩を検知する機能です。

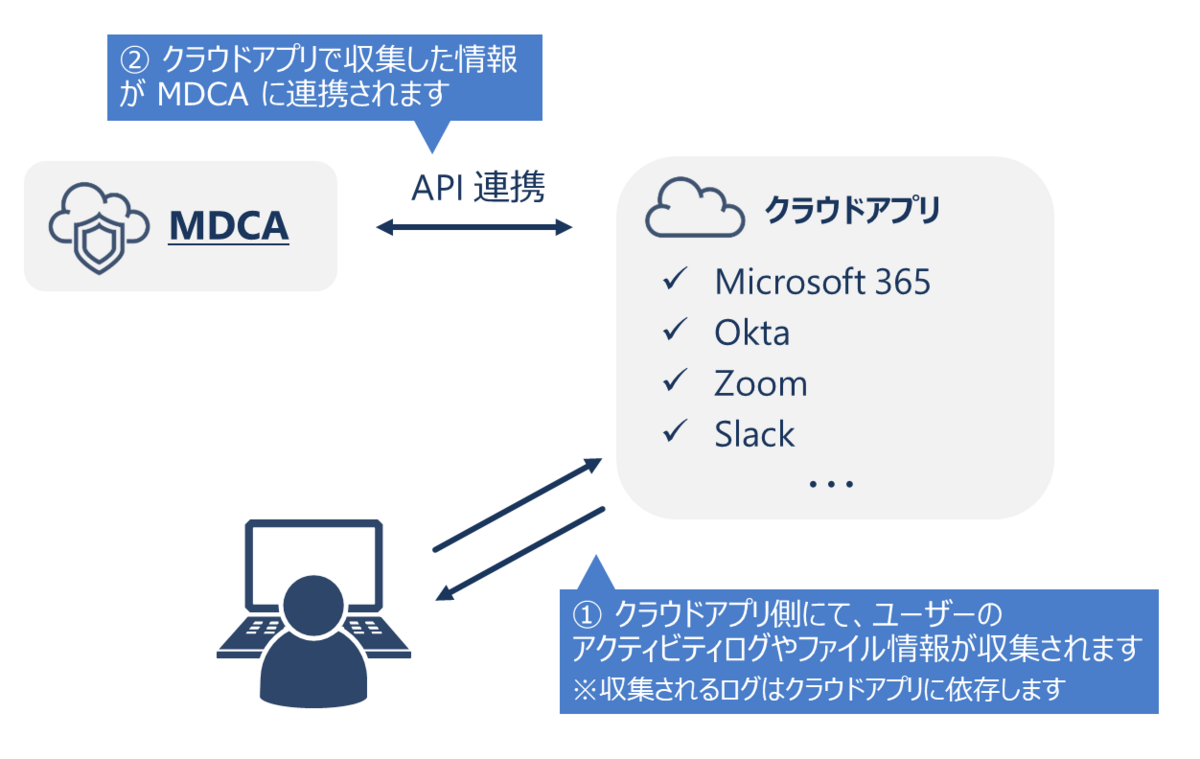

MDCA では、特定の SaaS と API 連携を行うことで、SaaS 上でのアクティビティやファイル情報を読み取ることができます。

※API 連携可能なアプリは 2024年7月現在 約20個程度です。

アプリに応じて、MDCA で収集できる情報(特定のアクティビティログやファイル情報等)が異なるため、詳細は以下 URL をご確認ください。

本機能を利用することで、ユーザーによる機密情報のアップロードや不審なダウンロードを検知することが可能です。

※自動的に検知を行う場合は、後述のポリシー機能を併用する必要があります。

Point!

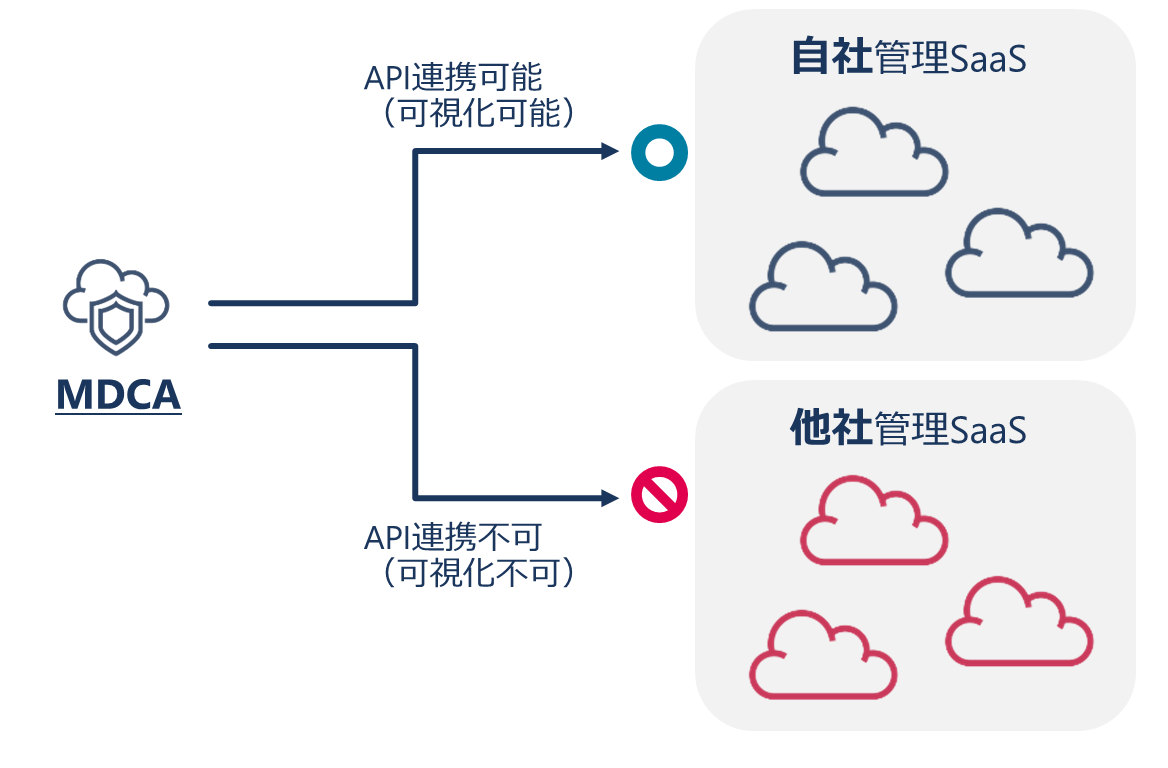

MDCA で API 連携可能な SaaS は自社で管理している SaaS のみです。

お客様から「他社のテナントにゲスト招待されたユーザーのログを閲覧できますか?」と聞かれるケースがありますが、こちらはできません。理由としては、前述した通り、MDCA で API 連携可能なアプリは自社で管理しているもののみであるためです。

厳密には、他社管理の SaaS を連携することも可能ですが、接続した SaaS 上のログが全て MDCA で閲覧できてしまうため、現実的ではありません。

また、連携時には対象の SaaS 上で高権限を保有したアカウントも必要になりますので、ご注意ください。

脅威保護

脅威保護は、内部脅威や不審なクラウドアプリの利用を検知する機能です。

MDCA はポリシー機能を有しており、今まで説明した各機能で収集した情報を基に、疑わしいアクティビティの検知や機密情報の保護等を実現します。

作成可能なポリシーは大きく7カテゴリーあり、それぞれ用途に合わせて作成する必要があります。

| アクティビティポリシー | クラウドアプリ上の不審な振る舞い(アクティビティ)を検知するポリシー |

|---|---|

| Cloud Discovery 異常検出ポリシー | 機械学習により、クラウドアプリ上での異常なアクティビティを検知するポリシー |

| ファイルポリシー | 指定した条件に合致したファイルを検知するポリシー |

| アプリ検出ポリシー | 指定した条件に合致したクラウドアプリの利用を検知するポリシー |

| アクセスポリシー | クラウドアプリへの認証を制御するポリシー |

| セッションポリシー | クラウドアプリへログインした後の操作(ファイルのダウンロード等)を制御するポリシー |

| OAuth アプリポリシー |

OAuth アプリの権限要求を追跡するポリシー |

上記にて説明したポリシーを個別に作成することで、組織に潜む脅威を検知することができます。

また、既定で用意されるポリシーも複数存在するため、カスタムポリシーを作成しない場合でも特定の不審なアクティビティを検知することが可能です。

最後に

前回に引き続き、MDCA の機能を CASB の定義に沿って紹介いたしました。

次回は、ポリシー機能をさらに深堀りし、MDCA を利用することでどのような検知が行えるのか具体的に紹介いたします。

次の記事もぜひご期待ください。