こんにちは。JBS で Microsoft 365 の導入を担当している鷲津です。

前回に引き続き、Microsoft Defender for Cloud Apps(以降、MDCA)の機能を Cloud Access Security Broker(以降、CASB)の4要素に沿って解説します。

今回は、ポリシー機能についてより詳しく紹介いたします。

前回のおさらい

過去2回を通して、MDCA の各機能について紹介いたしました。

- 可視化

- MDE等の他製品からトラフィックログを連携することで、シャドウITの検知を実現します

- コンプライアンス

- あらかじめ用意されているクラウドアプリカタログから、検知したクラウドアプリの安全性を判断できます

- データセキュリティ

- API 連携したクラウドアプリ上のデータやアクティビティを可視化します

- 脅威保護

- 上記3つの機能で収取した情報を基に、疑わしいアクティビティ等を検知します

詳細な内容は前回の記事をご確認ください。

用語解説

- CASB(Cloud Access Security Broker)

- ガートナー社が提唱した言葉。企業が利用するクラウドアプリケーションについて、可視化やデータの保護等を実現する製品/サービスのこと

- MDCA(Microsoft Defender for Cloud Apps)

- Microsoft 365 の CASB 製品

ポリシー機能

前回紹介した、ポリシー機能について改めて紹介いたします。

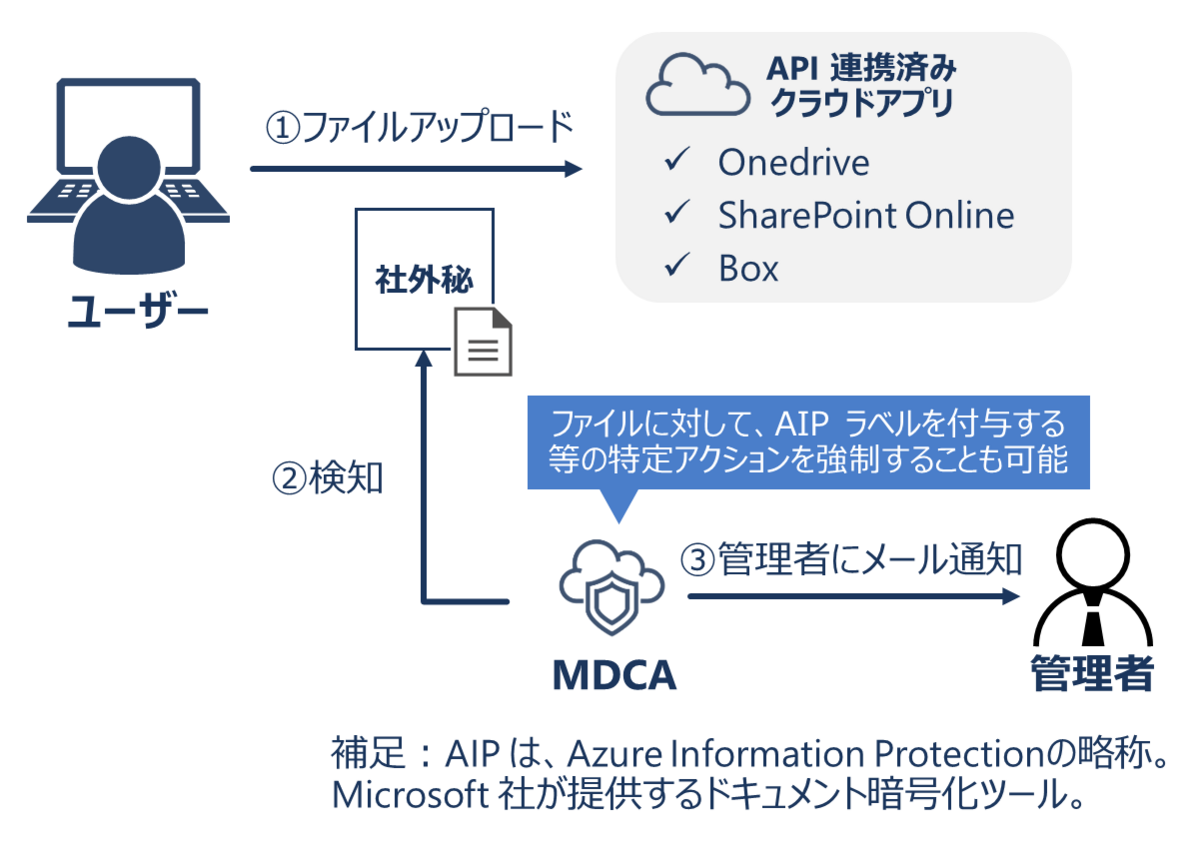

MDCA では、今まで説明した各機能で収集した情報を基に、疑わしいアクティビティの検知や機密情報の保護等を実現します。

作成可能なポリシーは大きく7カテゴリーあり、それぞれ用途に合わせて作成する必要があります。例として、ファイルポリシーの利用イメージを記載します。

カスタムポリシーとして、組織にマッチしたポリシーを作成することも可能ですが、既定で用意されるポリシーも複数存在します。既定のポリシーを利用することで、導入後すぐに、特定の不審なアクティビティを検知することが可能です。

既定のポリシーの利用方法

MDCA には、既定でいくつかのポリシーが用意されております。

ポリシーは Microsoft Defender ポータル(https://security.microsoft.com/)内の[クラウドアプリ]-[ポリシー]-[ポリシー管理]から確認することができます。

既定のポリシーの数は、MDCA で有効化している機能や、API 連携の有無に応じて増減します。

既定のポリシーは有効化と無効化を切り替えたり、閾値を変更したりすることが可能です。

今回は例として、[Malware detection]ポリシーを紹介いたします。

ポリシー名または、歯車マークをクリックすることで、ポリシーの編集が行えます。

編集画面は以下のようになっており、検知時の重要度の変更や、アラート通知設定が可能です。

一部の既定のポリシーはデフォルトで無効化されているため、導入時に一度確認することをお勧めします。

カスタムポリシーの利用方法

続いて、カスタムポリシーの作成方法を紹介いたします。

先ほどと同様に、 Microsoft Defender ポータル(https://security.microsoft.com/)内の[クラウドアプリ]-[ポリシー]-[ポリシー管理]の順に進んでいただき、[ポリシーの作成]から作成可能です。

[ポリシーの作成]をクリックすると、作成可能なポリシーが表示されます。*1

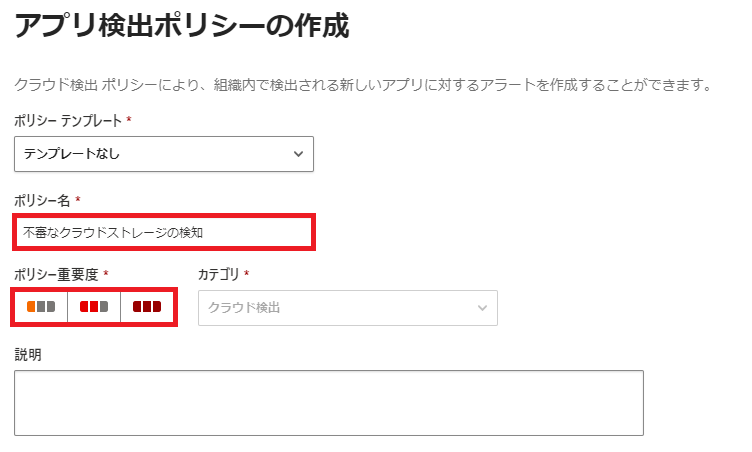

今回は、不審なクラウドストレージを検知するポリシーの作成方法を紹介いたします。

[ポリシーの作成]-[アプリ検出ポリシー]をクリックします。

作成画面に進むので、ポリシー名や、ポリシー重要度を設定します。

※テンプレートから、Microsoft で予め用意しているポリシーをベースに作成することも可能です。

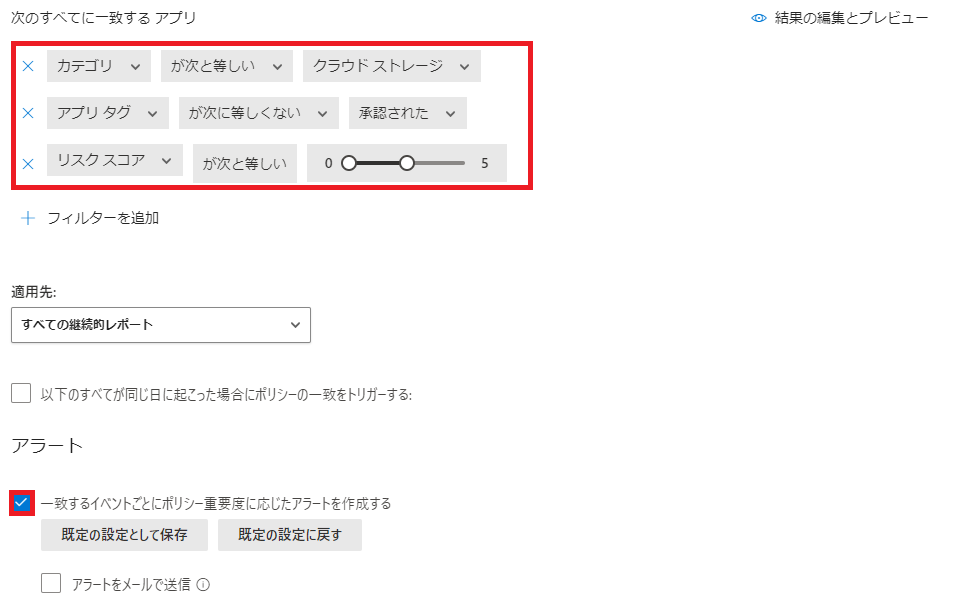

フィルターおよび、アラート設定を行います。今回は、以下のような条件でポリシーを作成しました。本設定により、リスクスコアが5以下のクラウドストレージアプリが検出されるようになります。

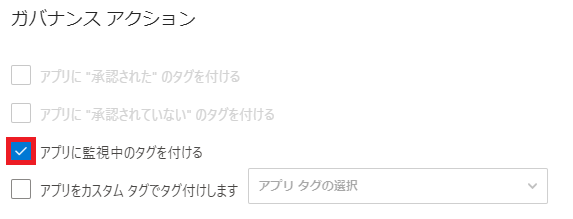

また、ガバナンスアクション(検知時の動作)も指定できます。今回は、検知したアプリに[監視中]タグを付与するように構成しました。

※ポリシーの種類ごとに指定可能なアクションは異なります。

フィルター設定や、ガバナンスアクションを利用することで、組織にマッチしたポリシーを作成することが可能です。

また、作成したカスタムポリシーは有効化と無効化を切り替えたり、閾値や設定を編集したりすることも可能です。

最後に

今回は、ポリシー機能について紹介いたしました。

これまで三回にわたって、MDCA の機能について紹介してきましたが、本製品は単体で利用するより、他製品と連携することで価値が出る製品となります。

本記事で「内部犯行を防げ!MDCAで不正なアプリ利用を検知!」シリーズの連載は以上となりますが、これからもMDCA やそれ以外の製品の有効活用方法も発信予定です。お楽しみに!

*1:[クラウド検出 異常検出ポリシー]は2024年8月以降、段階的に廃止されますのでご注意ください。