こんにちは。JBS で Microsoft 365 の導入を担当している鷲津です。

昨今、組織で許可していないクラウドアプリの利用や、従業員によるデータの不正持ち出し等、組織外だけでなく組織内のインシデントも見逃せない時代かと思います。

今回は、Microsoft 365 の Cloud Access Security Broker(CASB)製品である、Microsoft Defender for Cloud Apps(以降、MDCA)について全三回に分けて紹介いたします。

CASBとは

はじめに、CASBについて軽く紹介させていただきます。

CASBは、2012年にガートナー社が提唱した言葉であり、企業が利用するクラウドアプリケーションについて、可視化やデータの保護等を実現する製品/サービスを指します。

特に以下4つの要素が基礎となり構成されます。

- 可視化

- コンプライアンス

- データセキュリティ

- 脅威保護

MDCA 機能紹介

ここから、MDCA の機能を CASB の4つの要素を基に紹介いたします。

可視化

可視化は、シャドウITの利用状況や、データフローの可視化を行う機能です。

MDCA では他製品からトラフィックログを受け取ることで、シャドウITの検知/可視化を実現します。トラフィックログの連携方法は主に以下3パターンとなります。

- Microsoft Defender for Endpoint(以降、MDE)連携

- Microsoft 365 の EDR 製品である、MDEからデバイスのトラフィックログを連携する

- ログコレクター

- ログコレクターサーバーを用意し、ファイアウォールやプロキシ製品からトラフィックログを連携する

- 手動でのログアップロード

- ファイアウォールやプロキシ製品のトラフィックログを手動で MDCA にアップロードする

実際にお試しする際は、比較的手順がシンプルな MDE 連携をおすすめします。

詳細な手順は以下URLをご確認ください。

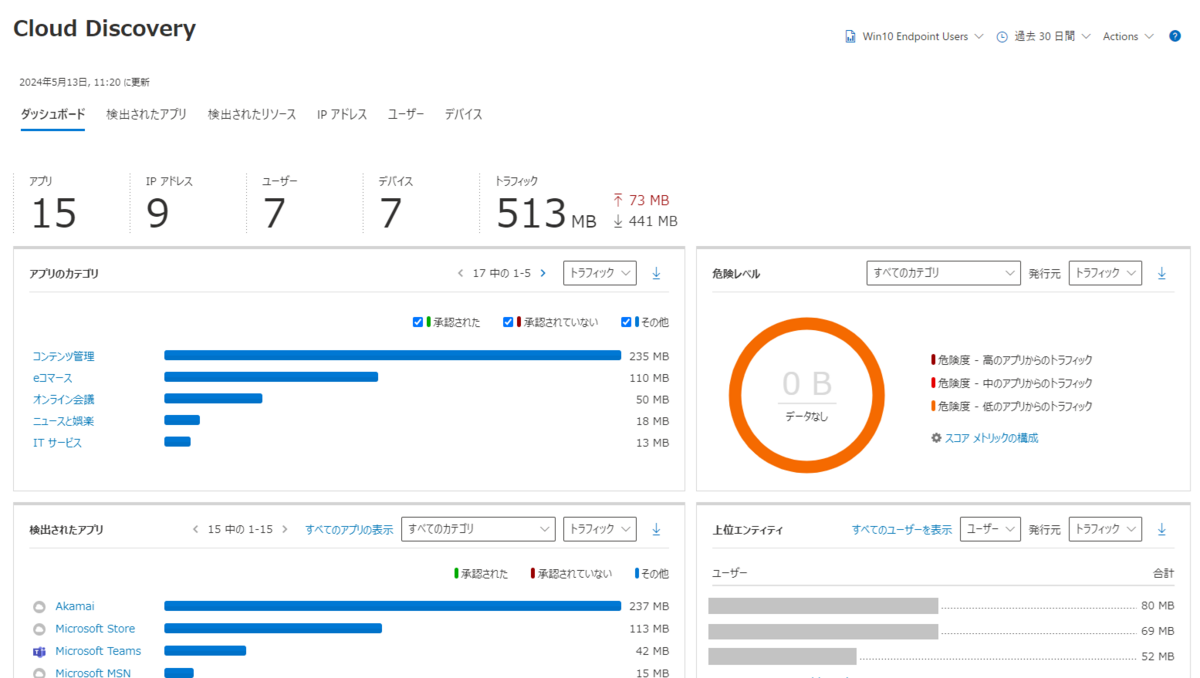

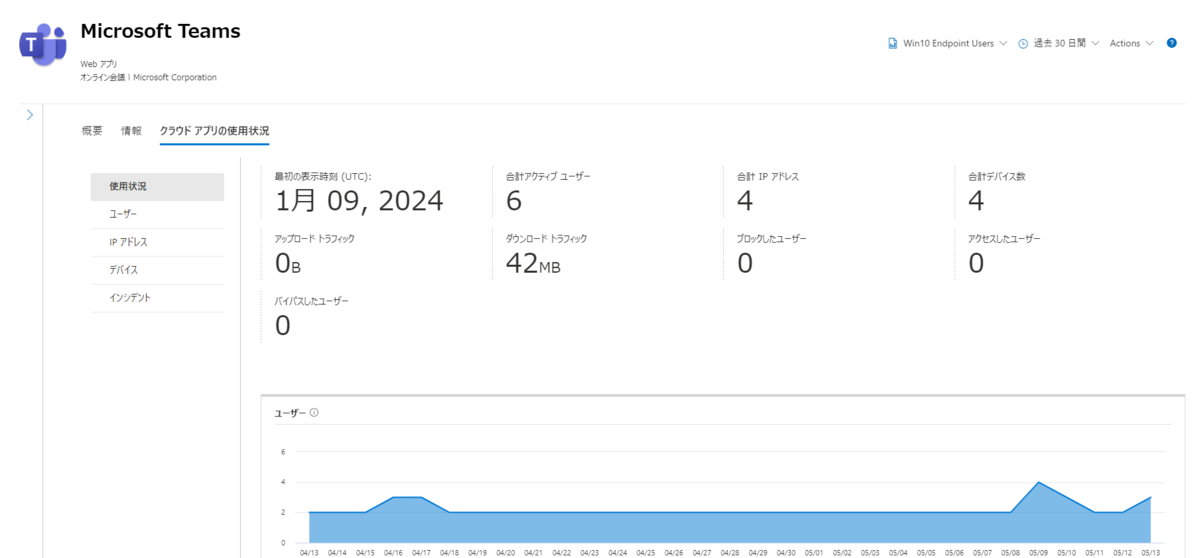

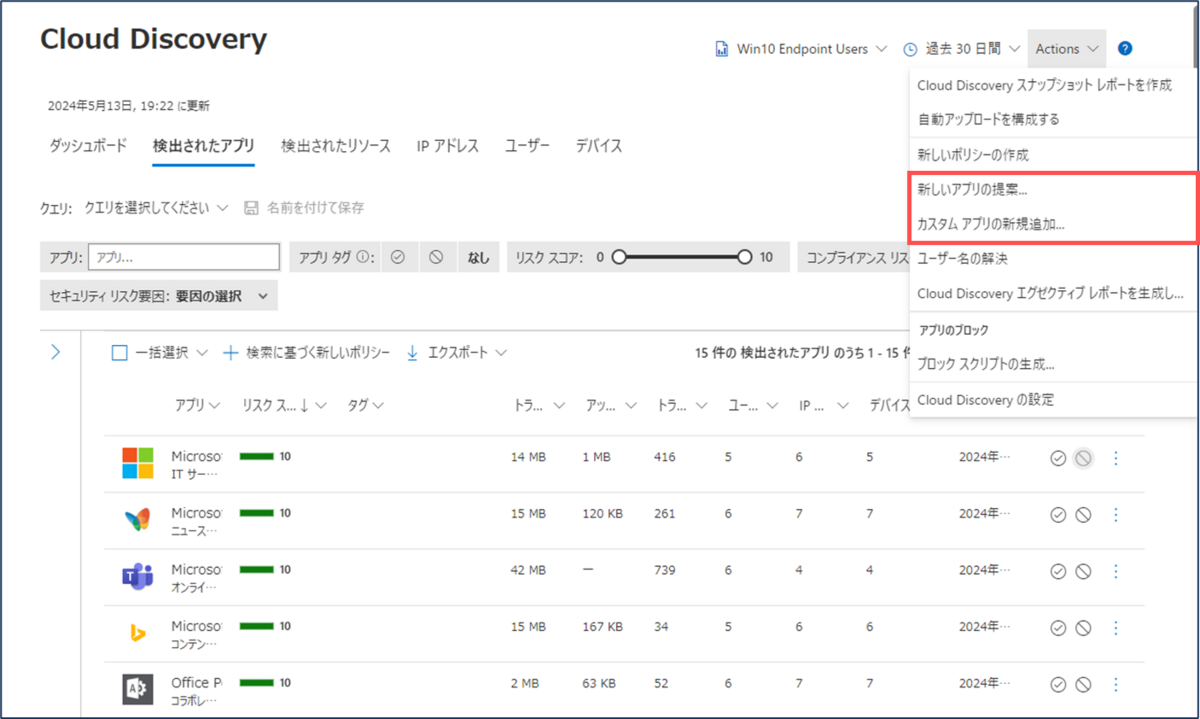

実際の管理ポータル画面は以下の通りです。

トラフィック量や利用デバイス、IPアドレス等がアプリごとに確認できます。

ただし、トラフィックログ連携方法に応じて表示される項目が変わりますのでご注意ください。

Point!

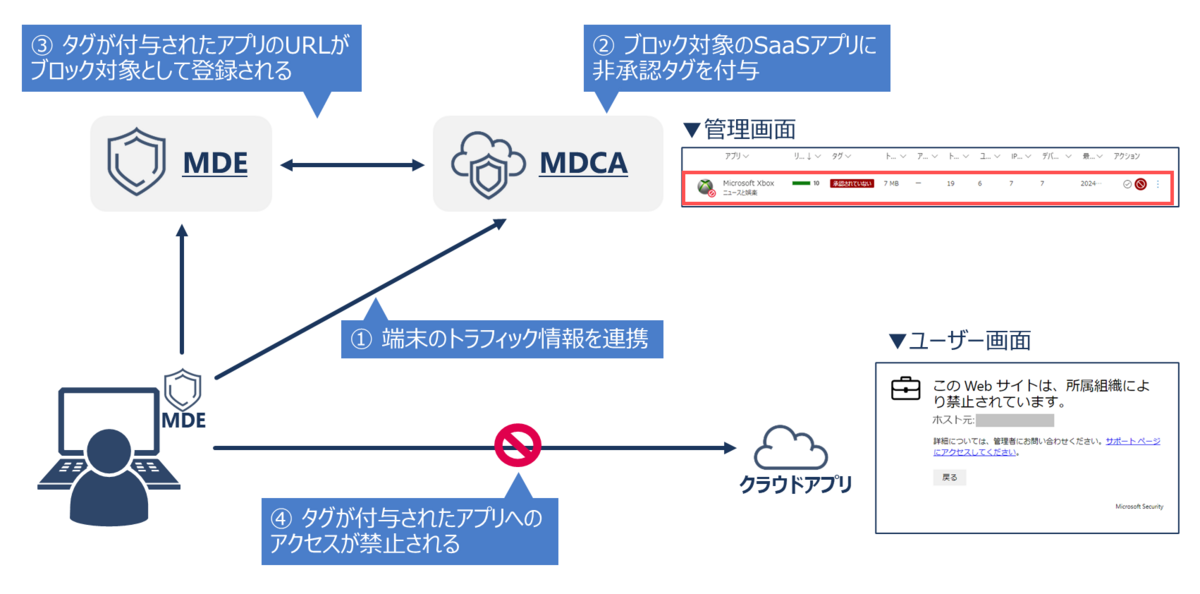

MDE と MDCA を連携することで、MDCA 上で"承認されていない"タグを付与したアプリへの接続をブロックすることが可能です。ワンタッチでアクセス制御ができるので非常に便利な機能ですね。

※Web アクセスブロック自体は、MDE の機能も併用しますので、別途設定が必要となります。

コンプライアンス

コンプライアンスは、可視化したクラウドアプリが社内コンプライアンスや、業界標準ベンチマークを満たすか判断する際に役立つ機能です。

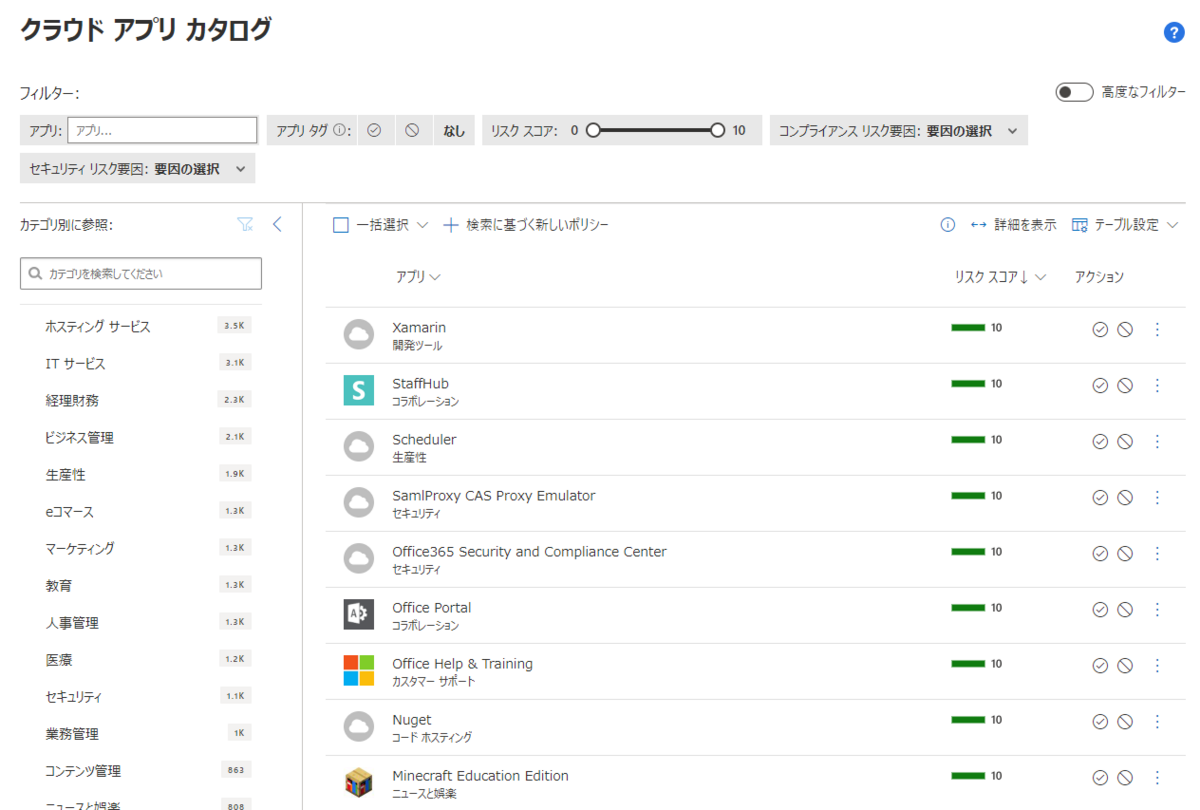

MDCA にはクラウドアプリカタログという機能が存在し、検知したアプリのコンプライアンス判断をサポートします。

本機能は名前の通り、クラウドアプリのカタログであり、2024年5月現在 32,000以上のアプリが登録されております。10点満点でアプリのリスクスコアを自動判定し、点数が10に近いほど安全なアプリであることを示します。

この機能により、検知したアプリの安全性を一目で判断することができます。点数は ISO 等の国際規格に準ずるか等、80以上の項目で評価されます。

評価項目の重要度を変更し、スコアの計算ロジックをカスタムすることも可能です。

Point!

MDCA は上記のクラウドアプリカタログに登録されているアプリのみ検出することが可能です。カタログに登録されていないアプリへアクセスが行われている場合、既定の状態では検知できません。

ただし、カスタムアプリを手動で追加することや、Microsoft 社へアプリの追加を依頼することも可能ですので、ご安心ください。

最後に

MDCA の機能を CASB の要素に沿って紹介いたしました。

MDCA は他製品との連携が多く、Microsoft 365 製品内では難しい製品かと思いますが、活用できれば非常に力強い味方になります。

次回は、CASB のデータセキュリティと脅威保護の機能について紹介いたします。