アプリ保護ポリシーを作成すると、モバイル デバイス上の企業データを保護したり、モバイル デバイス上のアプリによるデータのアクセスと共有方法の制御ができたりします。

今回は、アプリ保護ポリシーの作成方法・各設定値について紹介します。

アプリ保護ポリシー

ポリシーはIntune管理センター アプリ > アプリ保護ポリシーから作成します。

なお、ポリシーはOSごとにそれぞれ作成する必要があり、複数のポリシーが競合した場合は、より制限が強い設定値が適用されます。

各セクションごとの設定値について記載します。

アプリ

管理対象とするアプリを選択します。

選択肢は以下となります。

- 選択されているアプリ

- すべてのアプリ

- すべてのMicrosoft Apps

- コアMicrosoftアプリ

Microsoftコアアプリについては、こちらに記載されています。

データ保護

切り取り、コピー、貼り付け、名前を付けて保存、などを制限するデータ損失防止 (DLP) コントロールが含まれています。

これらの設定によって、ユーザーがアプリ内でデータを操作する方法が決まります。

各設定値について記載します。

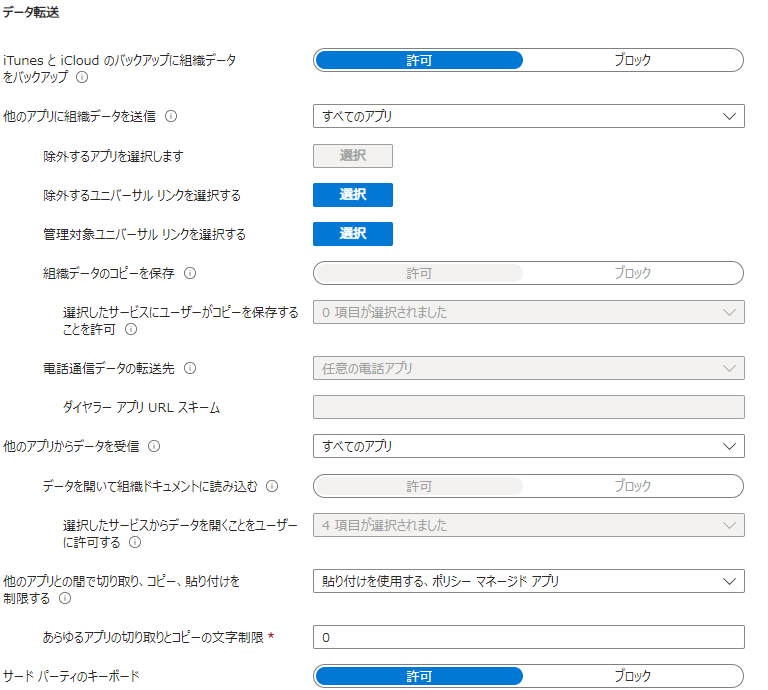

他のアプリにデータを送信

管理対象のアプリから管理対象外のアプリに対するデータ送信を制限できます。

例えば、OneDrive/Wordは管理対象アプリ、フォルダは管理対象外アプリ(iPhone ネイティブアプリ)とした場合、OneDrive上に保存したWordファイルを[フォルダに保存]しようとすると「共有不可 お客様の組織ではこの共有は許可されていません」が表示され、データの送信(共有)ができません。

他のアプリからデータを受信

管理対象外のアプリからの、管理対象アプリのデータを受信を制限できます。

例えば、写真は管理対象外アプリ(iPhoneのネイティブアプリ)、Teamsは管理対象アプリとした場合、写真アプリから開いた写真を共有でTeamsを選択すると送信ボタンがグレーアウトされ、Teamsはデータを受信できません。

他のアプリとの間で切り取り、コピー、貼り付けを制限する

アプリ間でのコピー&ペーストを制限します。

- ブロック済み

- すべてのコピー&ペーストは禁止されます。

- ポリシーマネージドアプリ

- 管理対象アプリ間のコピー&ペーストはOKとなります。

- ポリシーマネージドアプリとは、アプリ保護ポリシーで管理対象のアプリを指します。

- 貼り付けを使用する、ポリシーマネージドアプリ

- 管理対象外アプリ→管理対象アプリへの貼り付けはOK、管理対象アプリ間のコピー&ペーストはOKとなります。

- 任意のアプリ

- 管理対象または管理対象外のアプリ間のコピーと貼り付けを制限しません。

アプリケーション間での切り取り、コピー、貼り付けの制限に関するトラブルシューティング - Intune | Microsoft Learn

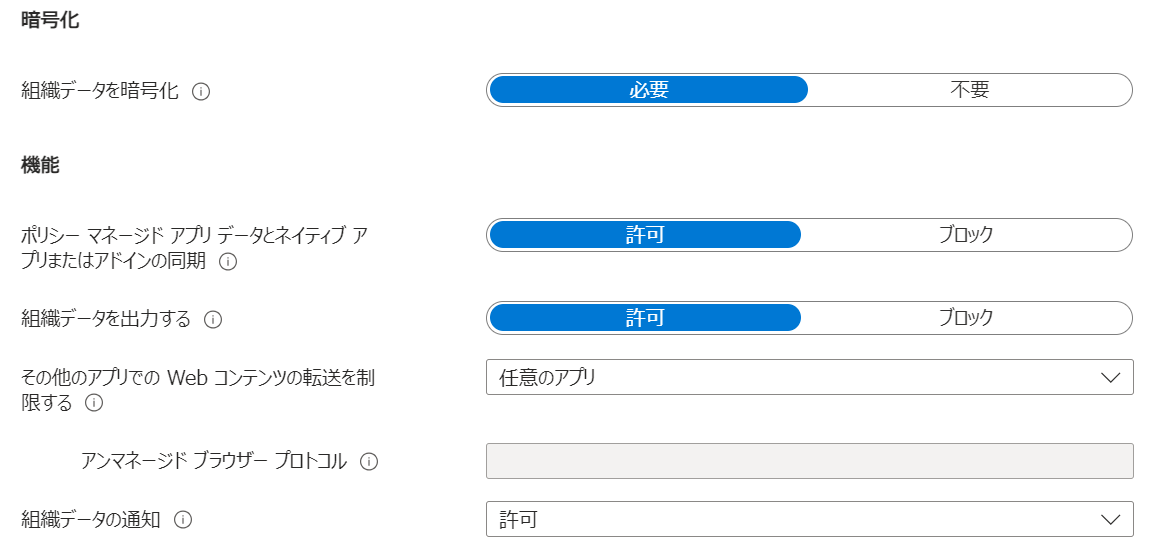

組織のデータを暗号化

管理対象アプリの職場や学校のデータを暗号化できます。

ポリシー マネージド アプリ データとネイティブ アプリまたはアドインの同期

ポリシー マネージド アプリがデバイスのネイティブ アプリ (連絡先、予定表、ウィジェットなど) にデータを保存しないようにしたり、ポリシー マネージド アプリ内でアドインが使用を制限できます。

例えば、Outlookアプリを管理対象アプリとした場合、この設定を[ブロック]とすると、Outlookアプリの[設定] >[アドイン]が「管理者によりこれらのアドインはブロックされています」と表示されるようになり、同期をブロックする事が出来ます。

組織データを出力する

アプリは保護されているデータを出力を制限できます。

ブロックとした場合、企業データの印刷がブロックされます。

例えば、OneDriveアプリを管理対象アプリとした場合、OneDrive上のWordを選択し、[印刷]をタップしてもなにも起こらないようにすることが出来ます。

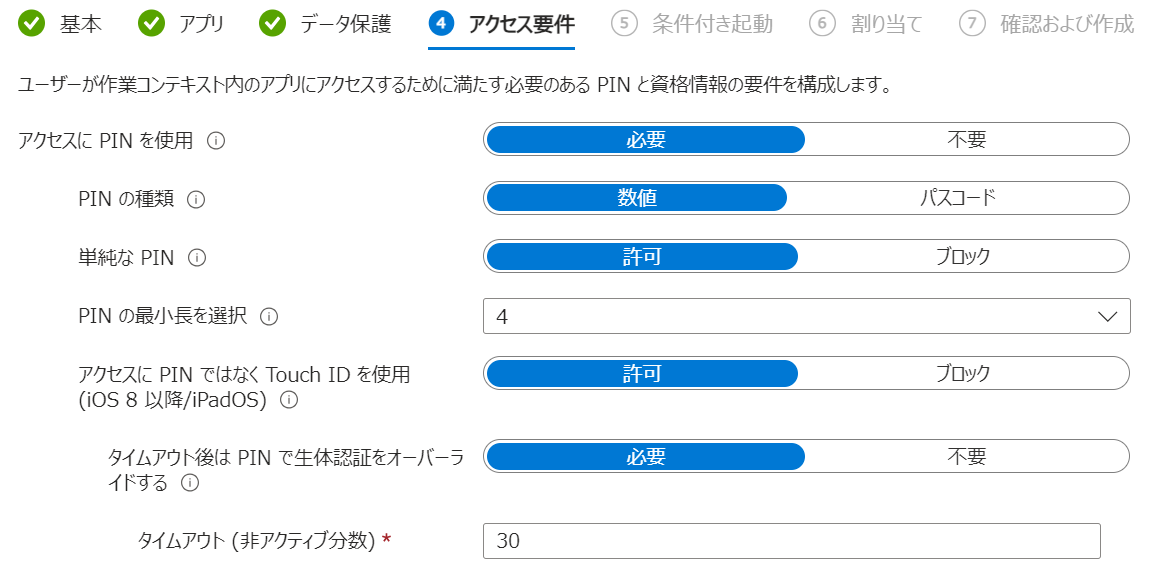

アクセス要件

企業アプリアクセス時のPIN、資格情報について設定します。

PINの種類

数値またはパスコードのどちらの種類の PIN を入力する必要があるかを設定します。

数値の場合は数字だけですが、パスコードの場合は少なくとも 1 つのアルファベットまたは少なくとも 1 つの特殊文字で定義できます。

単純なPIN

[許可]を選択するとユーザーは 1234、1111、abcd、aaaa などの単純なPINを使用できます。

[ブロック]とするとPINには少なくとも 1 つの数字、文字、特殊文字が含める必要があります。

タイムアウト後は PIN で生体認証をオーバーライドする

非アクティブ時間がタイムアウト設定値を超えた場合、生体認証ではなくPINでのアクセスが要求されます。

※ アプリを起動していない、またアプリがバックグラウンドで起動している場合、非アクティブ状態としてカウントされます。

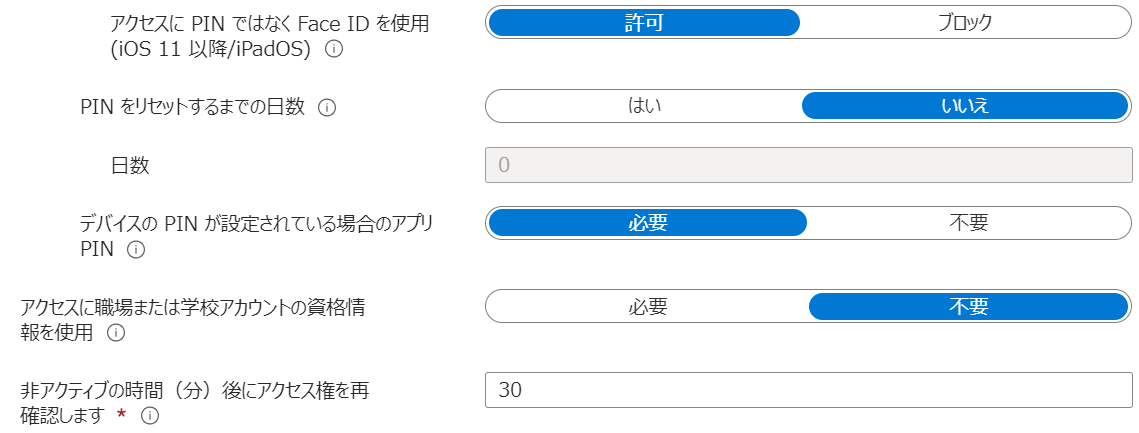

非アクティブの時間(分)後にアクセス権を再確認します

ポリシーで管理されているアプリが非アクティブな状態のまま、指定された非アクティブ分数を超過すると、アプリが起動した後、再確認すべきアクセス要件 (PINや条件付き起動設定) を入力するよう求めるプロンプトが表示されます。

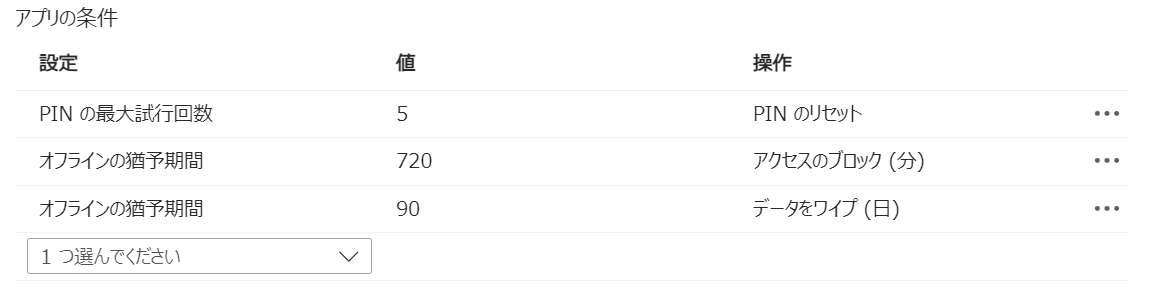

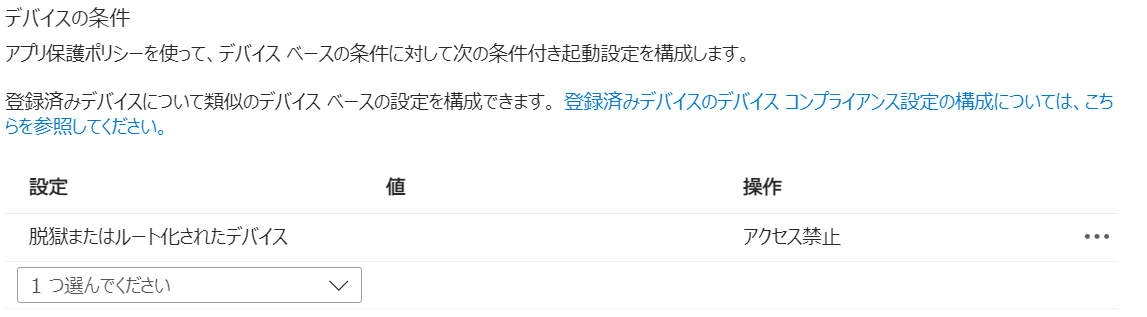

条件付起動

会社のアプリにサインインするユーザーが満たす必要のある値、ユーザーが条件を見たいしていない場合に実行するアクションを設定を入力します。

アプリの条件として、その他に以下を設定可能です。

- アプリの最小バージョン

- SDKの最小バージョン

- 無効なアカウント

デバイスの条件として以下を設定可能です。

- OSの最小バージョン

- 最大OSバージョン

- デバイスモデル

- 許容される最大デバイス脅威レベル

- プライマリMTDサービス

割り当て

割り当ては、グループ単位での割り当てとなります。

また除外グループを設定することも可能です。

以上でポリシーの設定は完了です。

ポリシー作成から適用まで時間がかかる場合があります。

適用に時間がかかる場合は、管理対象アプリから一度サインアウトし、再度サインインするとポリシーが適用されることがあります。

終わりに

今回は、アプリ保護ポリシーについて紹介しました。

次回は、管理対象アプリから企業データをリモートワイプする方法を記載します。