はじめに

Azure Active Directory(以下AADと省略)とIntuneを利用するとデバイスを管理する事が出来ますが、この時、組織管理のデバイスだけでなく、ユーザーがBYOD端末も登録が出来てしまいます。

今回、AADとIntuneに組織管理デバイスのみ登録する方法を考えてみました。

結論を言うと、システム側で強制する方法は失敗し代案のご案内となります。

本記事は、以下の様な組織ポリシーの対処法を求めている方を対象にしています。

- BYODの利用を禁止する

- 組織管理のデバイスのみクラウドサービスを利用させる

- ローカルアカウント利用禁止

- クラウドアカウントでのみデバイスにログインする

- 組織管理対象デバイスのみIntuneで管理したい

- BYODのWindows端末が登録されるのは避けたい

AADへのデバイス登録

AADへのデバイス登録方法

まず、組織管理とBYODを区別するためAAD側から確認します。

AADには以下3種類のデバイス登録方法があります。

- AAD参加(Azure AD Join)

- Windows端末にAADのアカウントでログイン

- ハイブリットAAD参加(Hybrid Azure AD Join)

- Windows端末にはドメインアカウントでログイン

- オンプレミスのADDSで管理されているデバイス

- AADC(Azure AD Connect)のデバイスオプション「Hybrid Azure AD Joinの構成」をしてAADにデバイス同期

- AAD登録(Azure AD registered)

- Windows端末にはローカルまたはドメインのアカウントでログイン

- 端末ログイン後にAADに接続をする構成

今回の組織ポリシーを満たすには、デバイスのAAD参加が必要です。

WindowsデバイスをAAD参加させる方法

デバイスのみで考えた場合、以下の2パターンがあります。

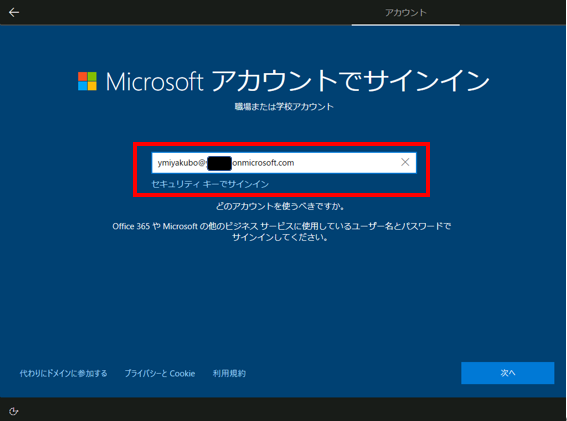

- 初期セットアップ(OOBE画面)でサインインする

-

ローカルアカウントでログイン後、「設定」-「アカウント」-「職場または学校にアクセスする」-「接続」-「このデバイスをAzure Active Directoryに参加させる」からサインインする

今回は検証のため、パターン2で評価をします。

ローカルアカウントをデバイス上に残したくない場合は、パターン1がよいでしょう。

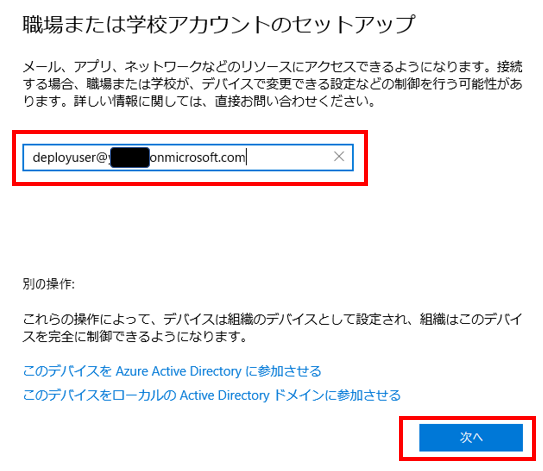

補足:WindowsデバイスをAAD登録させる方法

ローカルアカウントでログイン後、「設定」-「アカウント」-「職場または学校にアクセスする」-「接続」で表示された画面にメールアドレスを入力、「次へ」をクリックしてウィザードに従い操作を進めるとAAD登録として扱われます。

Intuneへのデバイス登録

作業アカウントの準備

作業アカウントには以下の役割とライセンスが必要です。

- 役割

- 条件付きアクセス管理者

- Intune管理者

- ライセンス

- AzureAD Premium P1

- Microsoft Intune

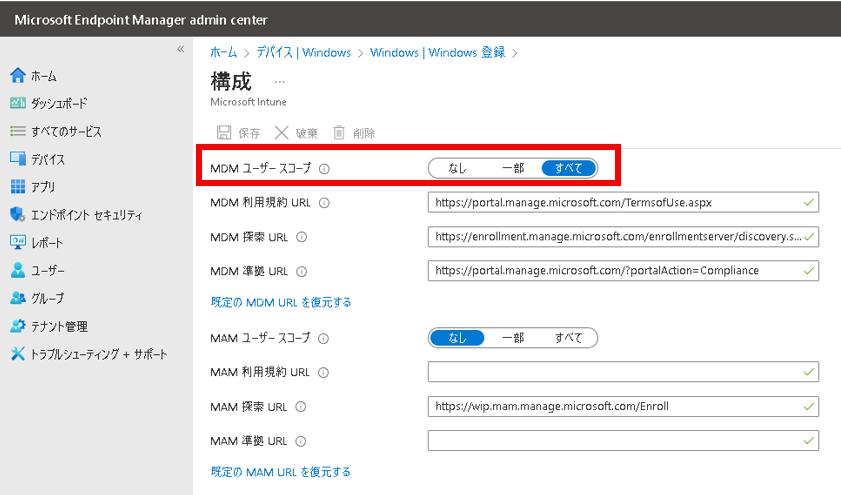

MDMユーザースコープ設定

WindowsデバイスをIntuneに自動登録する設定です。

Microsoft Endpoint Manager admin centerの「デバイス」-「Windows」-「Windows登録」-「自動登録」をクリックすると以下の画面になります。

MDMユーザースコープを「なし」から「すべて」に変更してください。

設定変更後、AADに登録されたデバイスはIntune上にも登録されます。

クラウドアプリ Microsoft Intune Enrollment による条件付きアクセス制御設定を書く場合は本設定が必須となります。

MDMユーザースコープ設定が「なし」の場合は条件判定されません。

前提条件として、デバイス自動登録対象のユーザーアカウントには、Intuneライセンスが必須です。

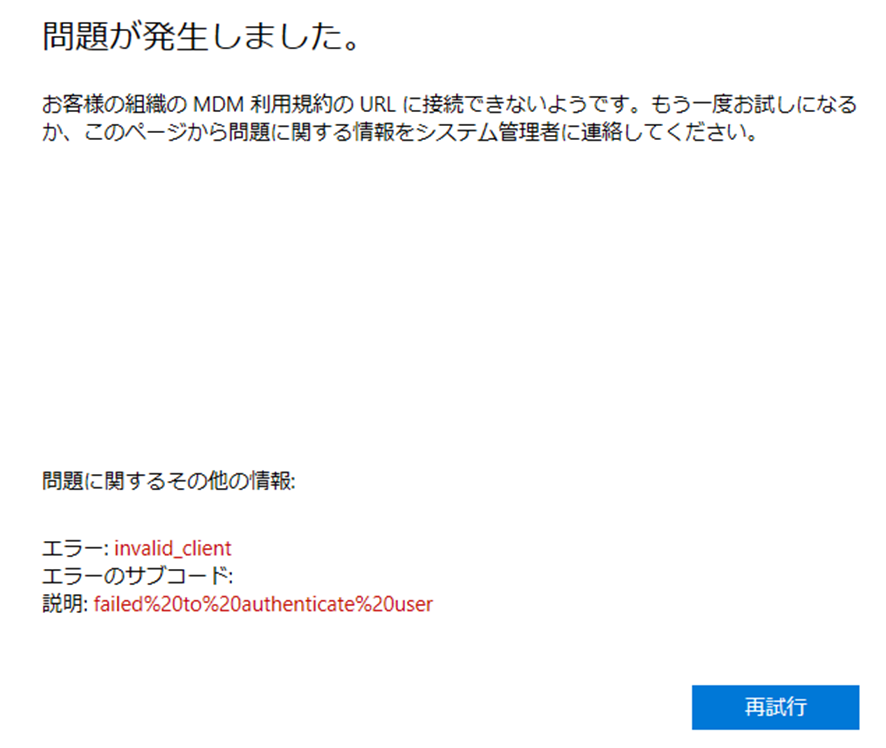

Intuneライセンスがない場合、「お客様の組織のMDM利用規約のURLに接続できないようです。もう一度お試しになるか、このページから問題に関する情報をシステム管理者に連絡してください。」のエラーが表示され、デバイス登録が失敗します。

デバイス登録を組織デバイスだけに制限する

Intune 制限の編集

Intuneには、個人所有をブロックする設定があります。

エンドポイントマネージャー管理センターを開き、「デバイス」-「デバイスの登録」-「登録デバイスのプラットフォームの制限」-「すべてのユーザー」-「プロパティ」-「編集」をクリックすると以下の画面になります。

この設定をした場合、デバイス登録方法が以下に制限されます。

- デバイス登録マネージャ(DEM)の権限を持つユーザーアカウントで登録

- Autopilot経由で登録

- 一括プロビジョニングパッケージ経由で登録

- GPOまたは共同管理用のConfiguration Managerによる自動登録

参考:登録制限の概要 - Microsoft Intune | Microsoft Learn

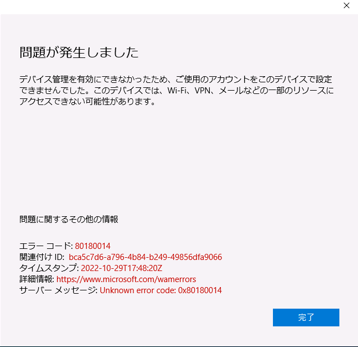

例えばDEM権限がないユーザーアカウントでデバイス登録しようとした場合、エラーコード:80180014エラーにより失敗します。

しかし、DEM権限があるアカウントであれば、AAD参加/AAD登録のどちらでも可能になります。

AAD参加のみ許可したいといった用途では利用できません。

デバイスのフィルタールールを利用する

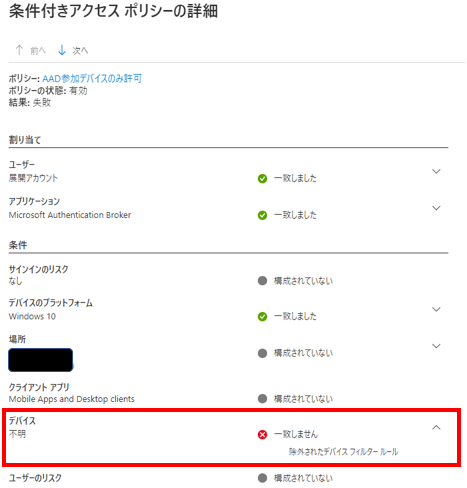

デバイス登録時にAAD参加でなければアクセス拒否(ブロック)するポリシーを書きました。

これは動作しません。

*****

[名前]

AAD参加デバイスのみ許可

[割り当て]

[ユーザーまたはワークロード ID]

対象 : すべてのユーザー

対象外:グローバル管理者権限を持つユーザーなど

[クラウド アプリまたは操作]

対象 : Microsoft Intune Enrollment

[条件] - [デバイス プラットフォーム] : 構成 (はい)

対象 : Windows

[条件] - [デバイスのフォルター] : 構成 (はい)

ルールに一致するデバイス : フィルター処理されたデバイスをポリシーから除外する

ルール構文 : device.trustType -eq "AzureAD"

[アクセス制御]

[許可] : アクセスのブロック

*****

サインインログを確認した結果、デバイス登録処理時では、デバイス情報を取得できないためアクセスが失敗しています。

補足:device.trustTypeとは

デバイスフィルタールールのdevece.trustTypeには、以下の3種類が指定できます。

- AzureAD

- AAD参加デバイス

- ServerAD

- ハイブリットAAD参加デバイス

- Workplace

- AAD登録デバイス

特定のクラウドアプリをAAD参加強制にする

デバイス登録後であれば、どうでしょうか?

AAD参加デバイスのみ許可する条件で検証してみます。

*****

[名前]

AAD参加デバイスのみクラウドアプリを利用可

[割り当て]

[ユーザーまたはワークロード ID]

対象 : すべてのユーザー

対象外:グローバル管理者権限を持つユーザーなど

[クラウド アプリまたは操作]

対象 : すべてのクラウドアプリ

対象外:Microsoft Intune Enrollment

[条件] - [デバイス プラットフォーム] : 構成 (はい)

対象 : Windows

[条件] - [デバイスのフォルター] : 構成 (はい)

ルールに一致するデバイス : フィルター処理されたデバイスをポリシーから除外する

ルール構文 : device.trustType -eq "AzureAD"

[アクセス制御]

[許可] : アクセスのブロック

*****

サインインログを確認すると、AAD参加デバイスとして判定されたため、ブロックの条件は適用されず、アクセス許可されました。

代案:デバイス登録の条件を絞る

デバイス登録時の条件付きアクセス制御設定は、対象ユーザーを制限するなど別の条件で絞り込みをします。

*****

[名前]

特定ユーザー以外のWindowsデバイス登録を禁止

[割り当て]

[ユーザーまたはワークロード ID]

対象 : すべてのユーザー

対象外:デバイス登録を許可するアカウント

[クラウド アプリまたは操作]

対象 : Microsoft Intune Enrollment

[条件] - [デバイス プラットフォーム] : 構成 (はい)

対象 : Windows

[アクセス制御]

[許可] : アクセスのブロック

*****

この条件の対象外になるアカウントでは、AAD登録/AAD参加が可能です。

AAD参加を強制する手段はありませんでした。

しかし、不特定多数にデバイス登録を許可するよりは安全かと思います。

おわりに

机上の空論ではAAD参加デバイスを強制出来るはずだったのですが…

失敗してしまいました。

代案では、デバイス登録を一部ユーザーに制限してBYOD登録を抑止します。

運用でカバーすることになってしまい申し訳ないです。

デバイス登録後であれば、「AAD参加デバイスのみクラウドアプリを利用可」の条件付きアクセス制御設定によりAAD参加デバイスに限定してクラウドアプリの利用を許可することが可能です。

今後、システム側でBYODを完全排除する方法が見つかればまた記事にしていきます。