題名にあるPaloalto PA-SeriesのPA-410/PA-220にて、Source-NAT, Destination-NATを利用する場合のPolicyを作成する機会がありました。

設計背景

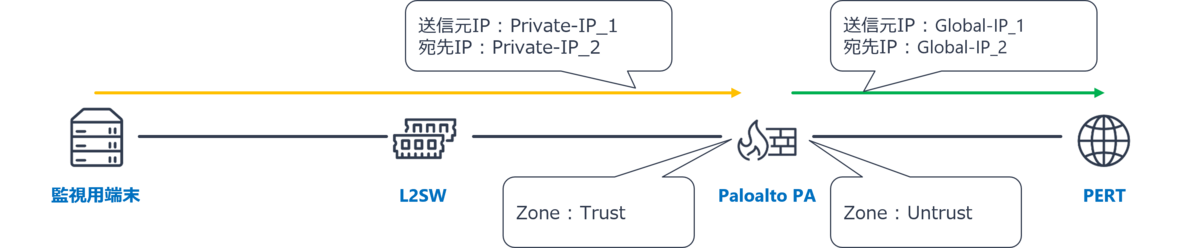

Source-NAT, Destination-NATを併用する設定が必要となるケースを考えると、下記の"構成図_1”のように、「LAN側の監視用端末からWAN側にあるIPアドレスへの疎通を監視することでWAN回線の死活状態を確認したい」といった要件に対応する場合が考えられます。

実際には、LAN側のルーティング設計におけるユーザ側の制約のため、Global-IPの経路情報をLAN内に設定することが不可であったため、下図のように設計することになりました。

PA-SeriesにおけるPolicy設定例

この場合のPolicy設定ですが、GUIで設定する場合は次のようになります。

- 送信元ゾーン : Trust

- 送信元アドレス : Private-IP_1

- 宛先ゾーン : Untrust

- 宛先アドレス : Private-IP_2

比較対象として、NATを利用しない場合だと次のようになります。

- 送信元ゾーン : Trust

- 送信元アドレス : Private-IP_1

- 宛先ゾーン : Untrust

- 宛先アドレス : Global-IP_2

送信元ゾーン、宛先ゾーンは通常のPolicyと同じですが、送信元アドレスと宛先アドレスはどちらもNAT変換前のアドレスとなります。比較対象にあるようにNATを利用しない場合、宛先アドレスは宛先ゾーン側やその先にあるNWのIPアドレスで指定することになります。

留意点

今回のようなPolicy設定を設計する、または設計情報から読む場合の留意点です。

NAT変換前のアドレスは、一般的には送信元ゾーン側にあるNWのアドレスを使うことになるため、宛先ゾーンと宛先アドレスの組み合わせが普段と異なる形になります。

また、Source-NAT, Destination-NATは1つのRule中に一緒に設定することもできます。各種NATとPolicyの処理順を意識して設計をしていく必要があるということですね。

廣瀬 翔也(日本ビジネスシステムズ株式会社)

クラウドソリューション事業本部 セキュリティ&ネットワークインテグレーション2部 所属 主な業務経験範囲はネットワーク分野。 備忘録も兼ねて”ユーザ要望を実現するためのコンフィグ設計例”を掲載していく予定です。

担当記事一覧