今回は、CyberArkとオンプレミスActive Directory Domain Services(以下:AD DS)のLDAP連携について解説します。

LDAP連携するメリット

LDAP連携を実装することで、CyberArkの認証にAD DSのユーザー情報を用いることが可能となり、CyberArk側でのユーザー作成が不要となります。

また、AD DSのセキュリティグループ単位でCyberArk権限を割り当てることが可能となり、こちらの点でもユーザー管理の煩雑さを軽減することが可能です。

LDAP連携

実際にCyberArkとAD DSを連携し、AD DSのユーザー情報でログインができるように構成していきます。

事前準備

CyberArkとAD DS間でLDAP連携を行うには、Vaultサーバーがドメインコントローラーを名前解決できるよう構成する必要があります。

今回はAzure環境で構築を行ったため、仮想ネットワークのDNSサーバーに対象のドメインコントローラーを指定します。

- Azureポータルにログインし、Vaultサーバーが属している仮想ネットワーク>DNSサーバーをクリックします

- ドメインコントローラーのIPアドレスを入力し、「保存」をクリックします

ドメイン接続

本手順でCyberArkとAD DSを連携していきます。

- PVWAにアクセスし、「Administrator」でログインします

- 「ユーザープロビジョニング」>「LDAP組み込み」に移動し、「新しいドメイン」をクリックします

- 「ドメインの定義」にて下記の情報を入力し、「次へ」をクリックします

項番

入力箇所

説明

1

ドメイン名

接続するドメイン名を入力します

2

セキュア接続(SSL)の使用

LDAPSでAD DSと接続する場合は有効とします※別途LDAPS用の証明書が必要です。今回の検証ではLDAPを使用します

3

バインドユーザー名

接続するドメインのドメイン管理者ユーザーを入力します

4

バインドユーザーパスワード

3で入力したユーザーのパスワードを入力します

5

ドメインのベースコンテキスト

接続するドメインのベースコンテキストを入力します

- 接続するドメインコントローラを選択し、「接続」をクリックします

- ディレクトリマッピングを設定し、「次へ」をクリックします

※今回は「Users」にテストユーザーを含むグループをマッピングします

各ロールの説明は下記の通りです。

ロール

説明

Vault Admins

Vaultサーバーを管理するユーザーのための高度な特権を持つロール

Safe managers

ユーザーの管理、Safeの作成、アカウントの作成を行うロール

Auditors

監査人のユーザーを表し、監査ログ、レポート、セッション録画などの情報へのアクセスが許可されたロール

Users

デフォルトのロールです。ユーザーはシステムにログインすることはできますが、特別な権限は与えられません

マッピングするユーザー一覧 - 設定内容を確認し、「保存」をクリックします

- マッピングが正常に作成されたことを確認します

LDAP認証の有効化

連携したユーザー情報でCyberArkへのログインが可能になるよう構成します。

-

PVWAから「管理」>「構成オプション」をクリックします

- 「Authentication Methods」>「ldap」に移動し、「Enabled」を「Yes」に変更し、「適用」をクリックします

ログイン確認

実際にログインができるか確認します。

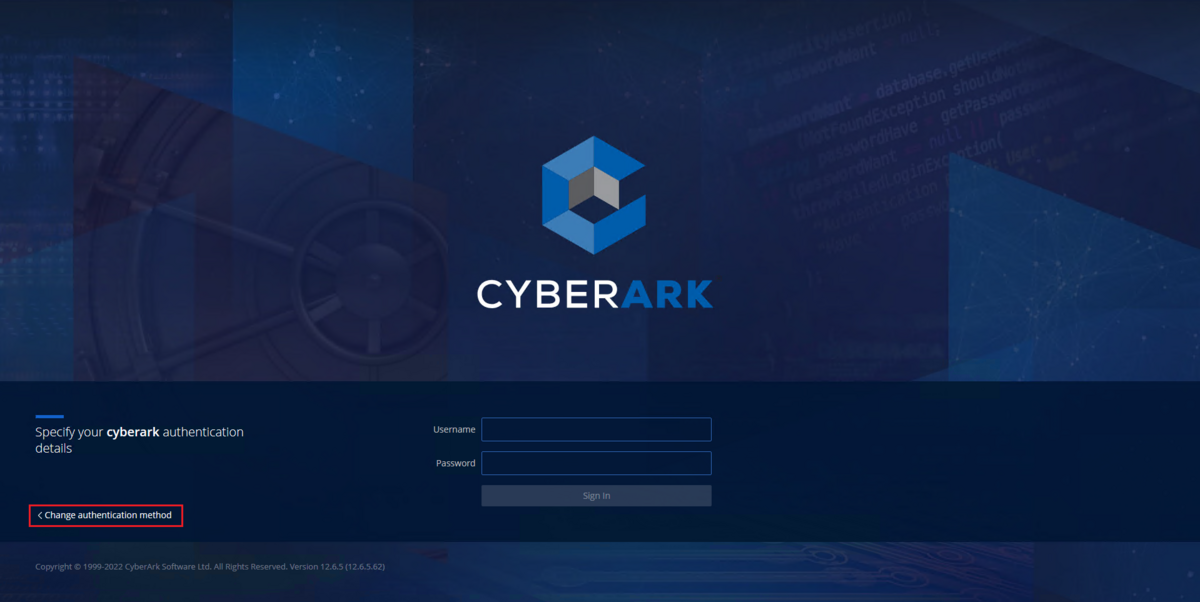

- ログイン画面にて「Change authentication methods」をクリックします

- 「LDAP」をクリックします

- マッピングしたAD DSのユーザー情報を入力し、ログインできることを確認します(今回はUser01で確認します)

※「domain\username」のようなドメイン名の入力は不要です。ユーザー名のみ入力してください。

おわりに

今回はCyberArkとオンプレミスActive DirectoryのLDAP連携について解説しました。

Active Directoryのユーザー情報でCyberArkへのログインが可能となり、利便性の向上と管理者側での運用負担の軽減を図ることが出来ます。

次回は、特権ユーザーのパスワード管理について解説します。