今回は、CyberArkとMicrosoft Entra ID(旧:Azure Active Directory 、以下:Entra ID)とのSAML連携手順について解説します。

SAML連携するメリット

SAML連携を実装することで、CyberArkの認証にEntra IDのユーザー情報を用いることが可能となります。

また、Entra ID上のグループ単位でCyberArkへのログイン権限を割り当てることが可能となり、こちらの点でもユーザー管理の煩雑さを軽減することが可能です。

SAML連携手順

実際にCyberArkとEntra IDを連携し、Entra IDのユーザー情報でログインができるように構成していきます。

エンタープライズアプリケーションの追加、構成

Entra IDに対して、CyberArk SAML認証用のアプリケーションの追加を行います。

- Entra ID管理センターにログインし、「アプリケーション」>「エンタープライズアプリケーション」をクリックします

- 「すべてのアプリケーション」>「 新しいアプリケーション」をクリックします

- 検索ボックスからCyberArkを検索し、「CyberArk SAML Authentication」をクリックします

- 任意の名前に変更し、「作成」をクリックします

- 「エンタープライズアプリケーション」 > 「すべてのアプリケーション」に移動し、「CyberArk SAML Authentication」(手順4で作成したアプリケーション)をクリックします

- 「シングルサインオン」をクリックします

- 「SAML」をクリックします

- 「基本的なSAML構成」の「編集」をクリックします

- 基本的なSAML構成にて以下の情報を入力し、「保存」をクリックします

※PVWAは"Password Vault Web Access"の略称設定項目 設定値 識別子 PasswordVault 応答URL https://PVWAサーバーのIPアドレス/PasswordVault/api/auth/saml/logon サインオンURL https://PVWAサーバーのIPアドレス/PasswordVault/v10/logon/saml

※その他の設定項目は省略

- 「属性とクレーム」の「編集」をクリックします

- 「一意のユーザー識別子(名前ID)」をクリックします

- 以下の通りに値を設定し、「追加」をクリックします

設定項目 設定値 ソース 変換 変換 ExtractMailPrefix 属性名 user.userprincipalname

- 変換が追加されたことを確認し、「保存」をクリックします

- 「証明書(Base64)」をダウンロードし、「ログインURL」、「Microsoft Entra 識別子」の2つをコピーして控えます

- 「ユーザーとグループ」>「ユーザーまたはグループを追加」をクリックします。

- 「ユーザーとグループ」からSAML認証を使用するユーザーまたはグループを選択し、「選択」をクリックします※今回はuser01というユーザーを追加します

- 「割り当て」をクリックします

PVWAでのSAML認証構成手順

「エンタープライズアプリケーションの追加、構成」で作成したエンタープライズアプリケーションの情報を、CyberArkに登録していきます。

- PVWAにアクセスし、「Administrator」でログインします

- 「管理」>「構成オプション」に移動し、「Options」をクリックします

- 「Authentication Methods」>「saml」と移動し、プロパティを以下の様に変更します

設定項目 設定値 Enabled Yes LogoffUrl https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

- 「Access Restriction」ツリーを右クリックし、「AllowedReferrerの追加」を選択します

- プロパティで以下の情報を入力します

設定項目 設定値 BaseUrl https://* ReqularExpression Yes

- PVWAサーバーのエクスプローラーから、以下のディレクトリに移動します

C:/inetpub\wwwroot\PasswordVault「saml.config.template」を複製し、ファイル名を「saml.config」に変更します

- 「saml.config」を開き、以下のように編集します

設定項目 設定値 ServiceProvider PasswordVault PartnerIdentityProvider Name <AzureAD識別子>※「エンタープライズアプリケーションの追加、構成」の手順の中で控えたもの SingleSignOnServiceUrl <ログインURL>※「エンタープライズアプリケーションの追加、構成」の手順の中で控えたもの Certificate String <ダウンロードした証明書の中身>※「エンタープライズアプリケーションの追加、構成」の手順の中で、ダウンロードしたもの。BEGIN CERTIFICATE、END CERTIFICATEを除き1行で記入する <?xml version="1.0"?>

<SAMLConfiguration xmlns="urn:componentspace:SAML:2.0:configuration">

<ServiceProvider Name="PasswordVault" Description="PasswordVault Service Provider" />

<PartnerIdentityProviders>

<PartnerIdentityProvider Name="AzureAD識別子" SingleSignOnServiceUrl="<ログインURL>">

<PartnerCertificates>

<Certificate String="ダウンロードした証明書の中身" />

</PartnerCertificates>

</PartnerIdentityProvider>

</PartnerIdentityProviders>

</SAMLConfiguration>

SAML認証動作確認

ここまでの手順で、SAML認証に必要な設定は完了しました。

実際にSAML認証を用いてPVWAにログインできるか、確認してみましょう

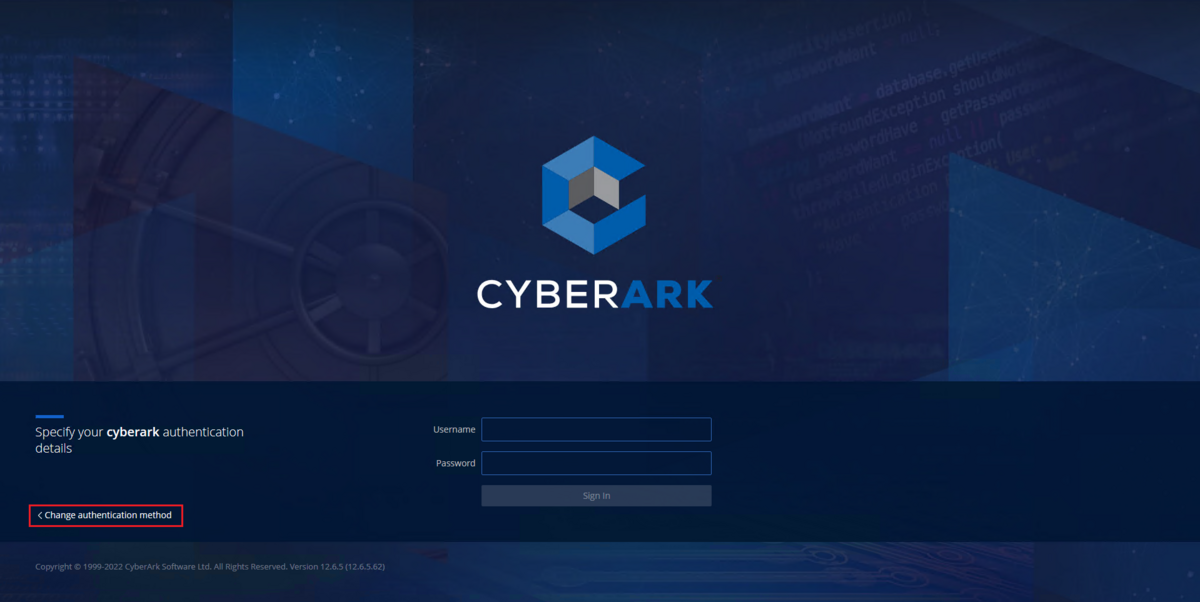

- PVWAログイン画面にて「Change authentication methods」をクリックします

- 「SAML」をクリックします

- Microsoftのサインイン画面に遷移するので、ID/PWを入力します

- サインインに成功すると、PVWAの画面に自動で切り替わります

SAML対象に追加したuser01でログインできていますね

おわりに

今回はCyberArkとMicrosoft Entra IDのSAML連携について解説しました。

Entra ID側のユーザー情報でCyberArkへのログインが可能となるため、利用者目線ではID情報の統一化、管理者目線では運用負担の軽減を図ることが出来ます。

次回は、CyberArk特権ユーザーのパスワード管理について解説します。