Defender for Cloudに新しく登場したエージェントレスの脆弱性スキャンを試します。

※エージェントレススキャンは現在プレビュー機能です

既存のスキャン機能

Defender for Cloudではマシンの脆弱性評価ソリューションとして、既に3つのスキャン機能が用意されています。それぞれの特徴を簡単にまとめます。

脅威と脆弱性の管理

Microsoft Defender for Endpointの組み込み機能で、Defender for CloudとMicrosoft Defender for Endpointを統合することで利用できます。

統合により、Microsoft Defender for Endpoint側で実施された脆弱性評価の結果をDefender for Cloudの画面でも確認できるようになります。

Qualys脆弱性スキャナー

Defender for CloudからQualysのスキャナーをライセンス不要でシームレスに実行できます。Defender for Cloudの画面から結果を参照します。

BYOLソリューション

持ち込みライセンスの脆弱性評価ソリューションをマシンにインストールして利用します。現在QualysとRapid7がサポートされています。

これらの脆弱性評価ソリューションを利用するためには、脆弱性評価ソリューションやMDEエージェントなどをマシンにインストールする必要があります。

エージェントレススキャンとは

一方、新しく登場したエージェントレススキャンでは、その名の通りマシンへエージェントをインストールすることなく脆弱性スキャンが可能となり、今までより簡単に脆弱性評価を実施できるようになりました。

仕組みとしてはVMディスクのスナップショットを取得し、脆弱性を検出するというものです。エージェントレススキャンの機能を有効にするとスナップショットは自動で作成・管理され、Defender for Cloudに結果を表示します。

エージェントレススキャンは現在、Defender for Cloudの「Defender Cloud Security Posture Management(CSPM)」または「Defender for Servers Plan2」に含まれる機能で、いずれかを有効化することで利用できます。

「Defender CSPM」自体も現在プレビューのプランで、推奨事項やセキュアスコアを提供する従来の「基本的なCSPM機能」に加え、エージェントレススキャンや規制コンプライアンスの機能など、クラウドセキュリティ態勢管理のための機能が追加されています。

今回はこの「Defender CSPM」を有効化し、マシンに対してエージェントレススキャンを実施してみたいと思います。

エージェントレススキャンを実際に利用する

エージェントレススキャンの実施方法の詳細は以下のリンクに記載されています。

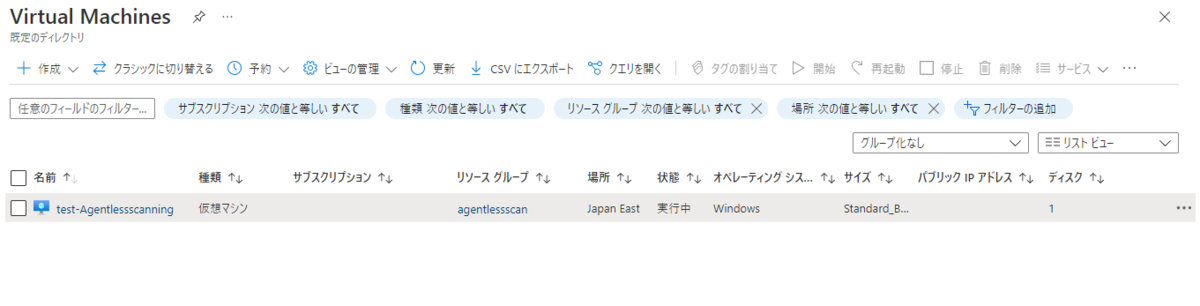

スキャン用のマシンを用意

エージェントレススキャンを実施するマシンを用意します。

エージェントレススキャンは現在AWSとAzureのマシンで利用可能ですが、暗号化されたマシンについては一部対象外となっているようです。

今回はAzureのWindows Serverを対象にスキャンを実施します。

エージェントレススキャンの有効化

まず、Defender for Cloudの環境設定から「Defender CSPM」自体を有効化します。

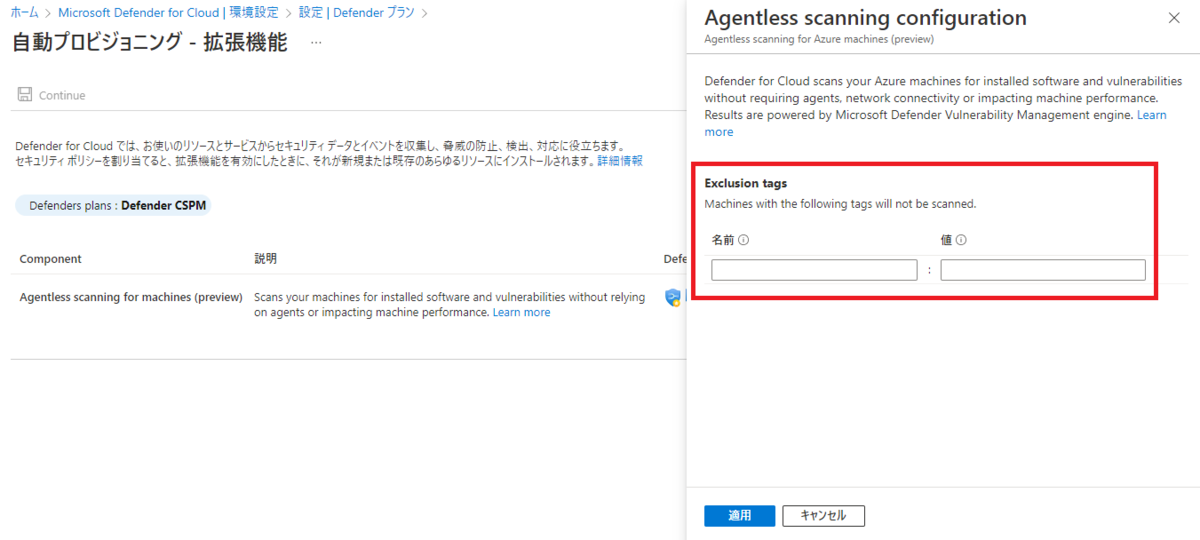

「構成の編集」をクリックし、エージェントレススキャンを有効化します。

なお、本設定により、サブスクリプションに含まれるすべての対象マシンでエージェントレススキャンが有効化されます。

他のソリューションで既に脆弱性評価を実施している場合など、エージェントレススキャンを実施したくないマシンがある場合は、「構成の編集」から、タグを用いた除外設定が可能です。

設定は以上です。

エージェントレススキャンが有効化されたマシンは24時間ごとにスキャンされます。

結果の参照

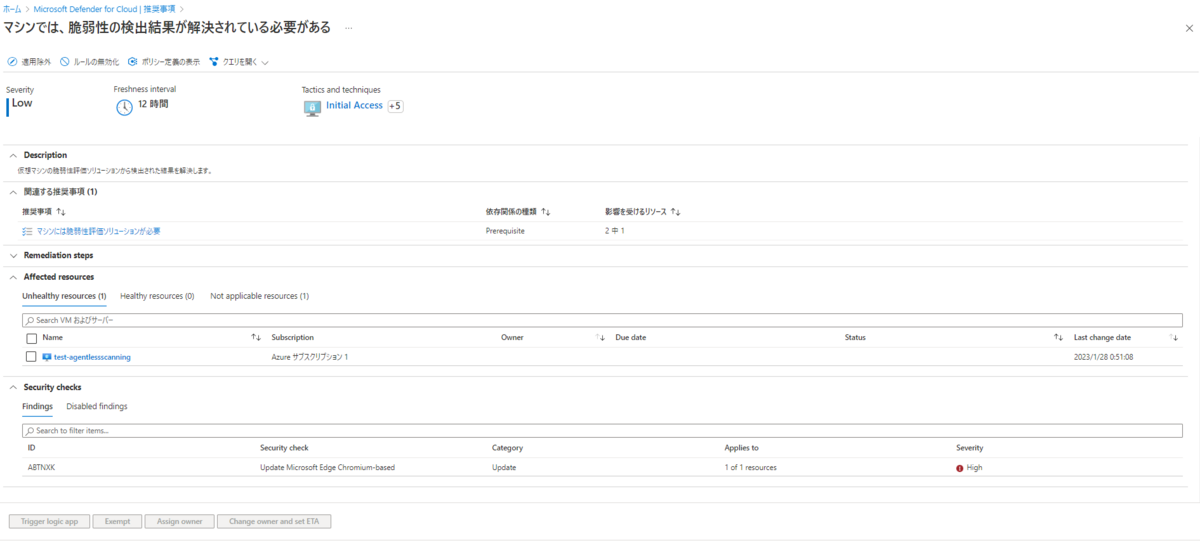

結果は従来のエージェントベースのスキャンと同様に、Defender for Cloudの推奨事項より確認することができます。

今回は初回有効化から2日以上経ってから結果が見えるようになりました。

Defender for Cloudの有効化から実施したため、推奨事項の表示自体に時間がかかったものと思われます。

推奨事項の「マシンでは、脆弱性の検出結果が解決されている必要がある」をクリックします。

推奨事項の「Unhealthy resources」に対象マシンが表示され、下の「Security checks」より検出された脆弱性を確認することができます。

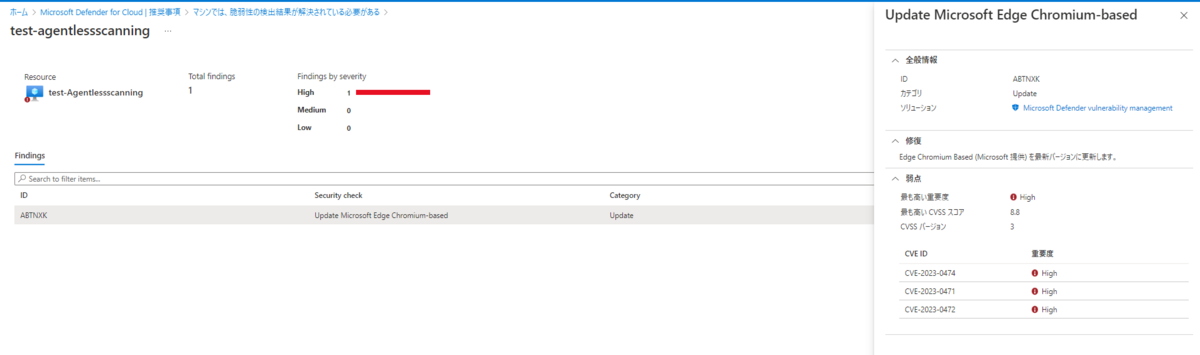

クリックして脆弱性の詳細を確認します。

今回は設定を入れていないマシンのため、Edgeのアップデートに関する脆弱性のみでした。

右上の「ソリューション」に「Microsoft Defender vulnerability management」の記載があることから、Microsoftの組み込み機能で脆弱性スキャンが実施されたことがわかります。

※Defender for Endpoint によるスキャンでも同様の表示です。

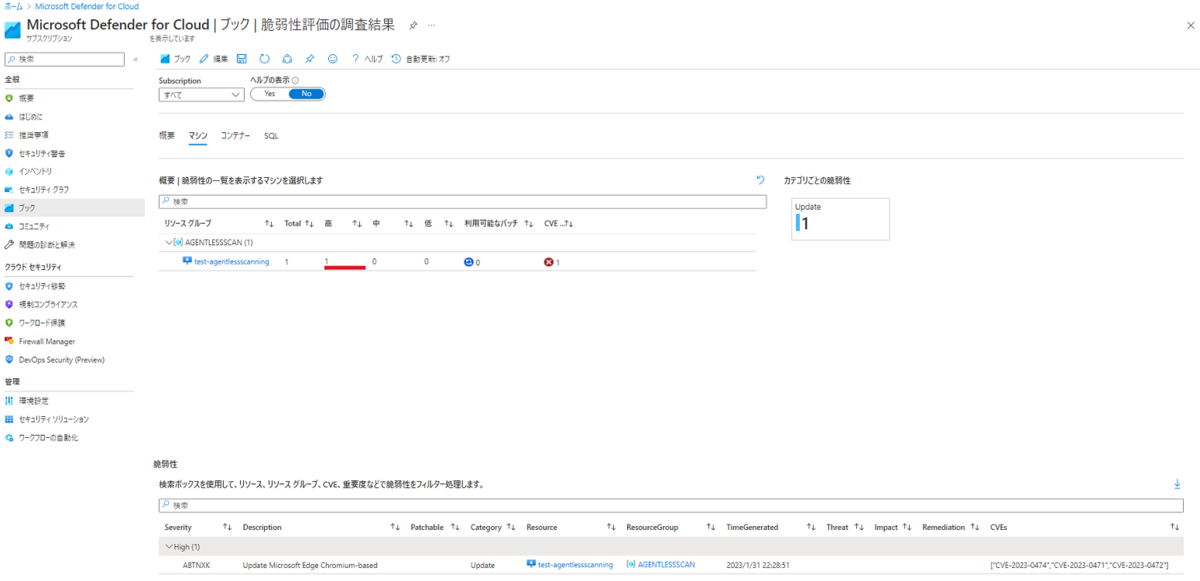

その他、Defender for Cloudの「ブック」機能からも結果の確認ができます。

おわりに

今回はDefender for CloudのDefender CSPMプランで、仮想マシンへのエージェントレススキャンを試してみました。

従来の方法ではエージェントをマシンにインストールする必要があったり、Defender for Endpointでの脆弱性評価では詳細情報を得るためにEndpoint側のPortalを参照する必要があったりと、少し手間がかかる印象でしたが、エージェントレススキャンは設定に手を加えず実施できて良いなと感じました。

また、現在Defender CSPMは無料のため、気軽に試してみたい方にもおすすめです。

※本機能は記事執筆時点(2023年2月)でプレビューのため、今後内容や価格に変更がある可能性があります。

本記事がAzureでの脆弱性対策を検討中の皆様の参考になれば幸いです。