はじめに

ビジネスをスピーディーかつ効率的に行うために、パブリッククラウドは欠かせない存在になりました。しかし、導入するにあたって、クラウド事業者が提供するセキュリティ機能へ漠然とした不安を抱えていたり、利用者側でどのようなセキュリティ対策をすべきかわからないという声を耳にします。

当ブログでは、Microsoft Azure環境において考慮すべきセキュリティリスクや、オンプレミス環境との連携なども考察したうえで、パブリッククラウドを安全かつ安心して使うためのアプローチを紹介します。

IaaS/PaaSセキュリティで求められる3つのポイント

リモートワークやクラウドサービスの普及により、社内だけではなく自宅や外出先などから、IaaS/PaaSなど社外の複数のクラウドサービスを利用することが当たり前になっています。こうした状況下では、従来のような社内ネットワークの出入口を防御するネットワーク境界型のセキュリティ対策では不十分です。どのようなアクセスも信用できないという前提に立った、いわゆる「ゼロトラストセキュリティ」の考え方に基づいて、ID管理などを行う必要があります。

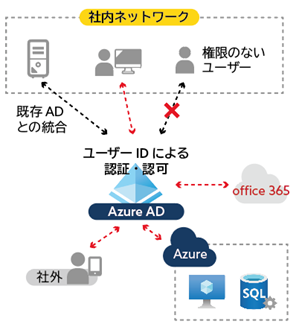

ゼロトラストセキュリティの重要なポイントとなるID管理を、Microsoft Azure(以下、Azure)ではクラウド型の「Azure AD(Azure Active Directory)」で実現します。Azure ADは、ユーザーやリソースをIDベースで認証・認可することで、最小限の権限を付与したIDからのアクセスしか通さないID管理の仕組みを実現します。また、オンプレミスにある既存のActive Directoryと同期させることにより、オンプレミスとクラウドで同じ資格情報によるアクセス管理が可能になります。(図1)

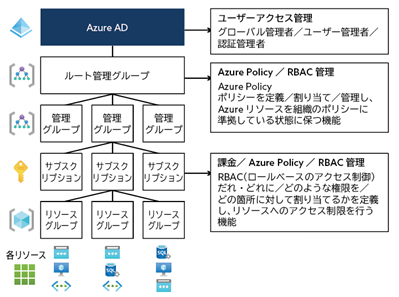

Azure ADを基盤として階層構造で配下のリソースを保護することで、IDによるユーザーやアクセスの一元管理を実現します。階層ごとに設定することも、上位階層での設定を下位階層に継承することも可能です。(図2)

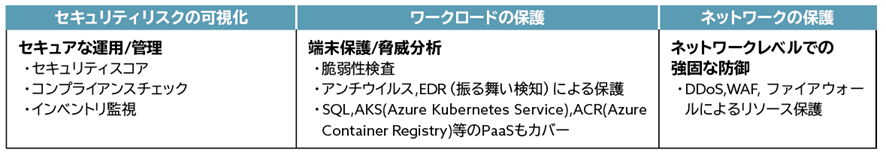

IaaS/PaaSにおけるセキュリティ対策においては、Azure ADによってリソースへのアクセスを適切に管理したうえで、オンプレミスと同様にセキュリティリスクを可視化し、ワークロードとネットワーク双方での多層防御を強化するためのサイクルを回す必要があります。そのためのポイントは3つあります。

1つ目は、「セキュリティリスクの可視化」です。IaaS、PaaS環境ともに、全体のセキュリティ構成をチェックし、セキュアな状態が保たれているかを可視化することが求められます。2つ目は、実際のAzureリソースの「ワークロードの保護」です。仮想マシン、データベース、ストレージアカウントなどに対して端末保護や脅威検知を行う必要があります。3つ目は、Azure環境の入口、出口対策として「ネットワークの保護」を行うことです。(図3)

Azure環境で必要になるセキュリティ対策

【1】内部ネットワーク保護に必要な施策

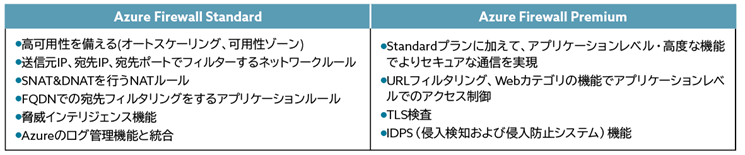

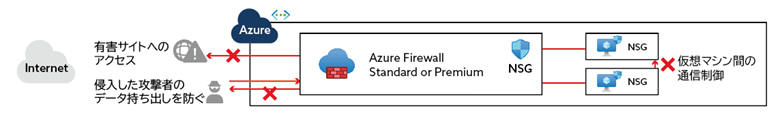

Azure内の内部ネットワークを保護するためには、外部にある疑わしいサイトへ内部からアクセスさせないアクセス制御やURLフィルタリングの仕組みが必要です。また、もし攻撃者が内部ネットワークに侵入してしまった場合でも、データを持ち出せないようにする必要があります。そのためには、Azureの仮想ネットワークリソースを保護する「Azure Firewall」(図4)や、Azure内部の通信ルールを作成しアクセス制御を行う「Network Security Group(NSG)」を利用します。(図5)

NSGはAzureに既定で組み込まれている無料の機能で、Azure仮想ネットワークに接続されたリソースへのトラフィックを許可または拒否するセキュリティ規則を作成します。これは、サブネットまたは仮想マシンのネットワークインターフェース(NIC)に関連付けされ、仮想マシン間またはサブネット間の通信制御や、IPアドレス、サービスタグ、ポート番号によるフィルタリングを行います。

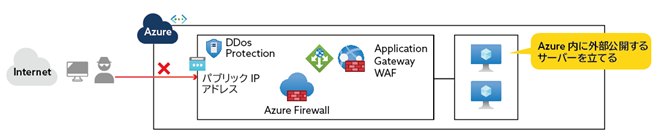

【2】サーバーの外部公開時の防御策

Azure内部にあるサーバーを外部公開するときには、外部からAzure内部へのアクセスに対してセキュリティ対策を強化する必要があります。Azureでは、ネットワークの入口対策として、前述したAzure Firewallのほか、Webアプリケーションを不正な通信や脆弱性を狙った攻撃から一元的に保護する「WAF(Web Application Firewall)」や、AzureリソースをDDoS攻撃(分散型サービス拒否)から保護する「Azure DDoS Protection」を利用できます。(図6)

<WAF>

WAFは、Webアプリケーションに対する不正な通信や脆弱性を狙った攻撃から保護します。また単体のサービスではなく、「Azure Front Door」「Azure Content Delivery Network(CDN)」「Azure Application Gateway」など、コンテンツ配信やロードバランサーのサービスに付随して提供される機能です。WAFはルールを設定して運用する必要があり、マネージドルールとカスタムルールの2種類があります。ただし、マネージドルールを適用してもすぐに使えるわけではなく、アプリケーションの要件に合わせたチューニングが必須です。

マネージドルール

Azureに既定で用意されているマネージドルールをWAFに適用することで、SQLインジェクションやクロスサイトスクリプティングなどOWASP TOP10の脆弱性をカバー。

カスタムルール

マネージドルールではカバーできないWebアプリケーション独自の保護要件を満たすルール(上限100)を作成可能で、マネージドルールよりも優先される。(例:国や地域ごとのフィルタリング、IP制限、HTTPパラメーターフィルタリングなど。一部、レート制限も設定可能)

<DDoS Protection>

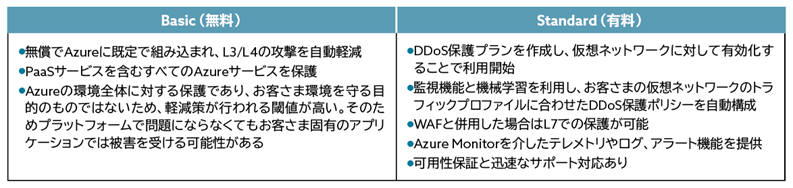

DDoS Protectionは、AzureリソースをDDoS攻撃(分散型サービス拒否)から保護します。Azureに既定で組み込まれている無料のBasicと、DDoS軽減機能を強化した有料のStandardの2つのプランがあります。(図7)

【3】IaaS/PaaSのセキュリティを監視・保護

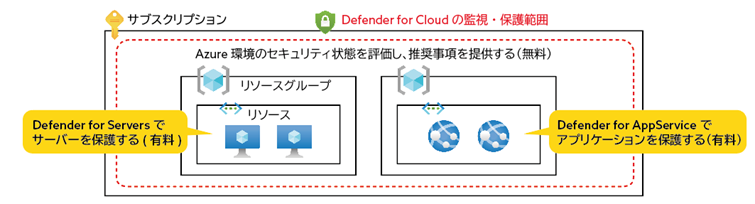

Azureのセキュリティ監視・保護のために、「Microsoft Defender for Cloud」(以下、Defender for Cloud)が用意されています。Defender for Cloudの無料機能でAzure環境をセキュアに保ち、有料機能でAzureリソースを保護します。それらはサブスクリプション単位で有効化されます。(図8)

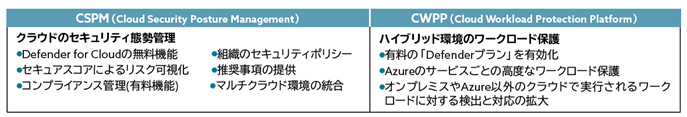

Defender for Cloudには、セキュリティの可視化を行う「CSPM(Cloud Security Posture Management)」と、ワークロードの保護を行う「CWPP(Cloud Workload Protection Platform)」の2つの機能があります。(図9)

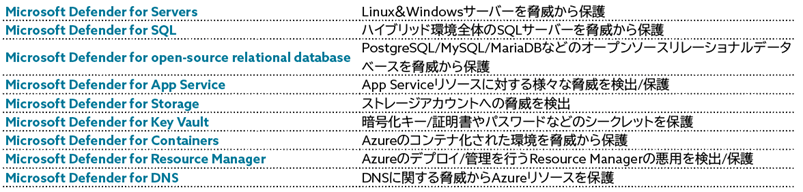

有料のDefenderプラン(図10)を有効化することで、Defender for CloudのCSPM/CWPP両機能をAzureだけでなく、AWSやGCPやオンプレミスにあるサーバーに拡張できます。(拡張には他環境のリソースをAzure portalにて一元管理する「Azure Arc(アーク)」が必要)

(2022年5月時点。最新の情報はマイクロソフト公式サイトよりご確認ください)

宣伝:JBSの「Azure Security 脅威可視化 Workshop」のご紹介

日本ビジネスシステムズ(JBS)では、「Azure Security 脅威可視化 Workshop」を無償で開催しています。このワークショップではDefender for Cloudを有効化することにより、お客さまのAzure環境に潜むセキュリティリスクを可視化し、結果をレポートとしてご報告します。

「Azure Security 脅威可視化 Workshop」の詳細については、本ブログの内容と合わせてホワイトペーパーに掲載しています。ぜひお気軽にお問い合わせください。

▼ホワイトペーパーダウンロードサイトはこちら

パブリッククラウドにおけるセキュリティ対策のポイント~Microsoft Azure 環境を脅威から守る~ ホワイトペーパーダウンロードフォーム| JBS 日本ビジネスシステムズ株式会社