Microsoft Purview と Microsoft Defender for Cloud Apps の機能連携を行い、SaaS上のドキュメントを保護する方法について解説していきます。

前回までのおさらい

前回までの秘密度ラベルシリーズでは、Microsoft Purviewの秘密度ラベルを利用したドキュメントの保護方法についての基礎を解説しました。

基本的なラベル設定やポリシーの作成方法は解説済みとなりますので、詳しい内容は以下を参照ください。

- ラベル作成までの準備や設定方法

- 自動ラベル付与設定

- スーパーユーザーの作成

今回は応用編として、Microsoft Defender for Cloud Apps との機能連携によって可能となるドキュメント保護機能について解説していきます。

用語説明

- 秘密度ラベル

- ユーザーの作成したドキュメントの機密度によって、ドキュメントを保護し暗号化を行うことで、情報漏洩対策を行う機能です

- Microsoft Purview

- Microsoftの提供するコンプライアンス対策製品です

- Microsoft Defender for Cloud Apps

- Microsoftの提供するCASB製品です

※MDCA,MDfCA,MDAなど略される場合が多いですが、本記事ではMDCAと記載します

- Microsoftの提供するCASB製品です

事前準備

Microsoft Purview Information Protection と MDCA を統合する場合、Microsoft Defender for Cloud Apps ライセンスと Microsoft Purview のライセンスの両方が必要となります。

※ライセンス形態は変更される場合があるため最新の情報をご確認ください

Microsoft Purview との統合 - Microsoft Defender for Cloud Apps | Microsoft Learn

Microsoft Defender for Cloud Apps との統合

Microsoft Purview Information Protection と MDCA の統合設定を行うことで、クラウド上のファイルを保護/監視することが可能になります。

統合を行うことで利用可能になる主な機能は以下となります。

- 特定のポリシーに合致するファイルへの自動ラベル付け

- 管理者によるリモートでの手動ラベル付け

- ラベルに基づいたファイルの分類と可視化

- ラベルによるアラート通知設定

また、MDCAにてラベルの検証を行う場合、アプリ コネクタを使用して少なくとも 1 つのファイル監視可能なアプリを接続する必要があります。

※2024年7月時点で Box、GSuite、SharePoint、OneDrive for Business での秘密度ラベルの自動適用をサポートしています。

本シリーズではOneDrive上のファイルを利用してラベル付けを行います。

統合設定の有効化

Microsoft Purview Information Protection と MDCA の統合設定は、Microsoft 365 Defender ポータル上の設定から有効化を行います。

Microsoft 365 Defender 管理ポータルへサインインします。

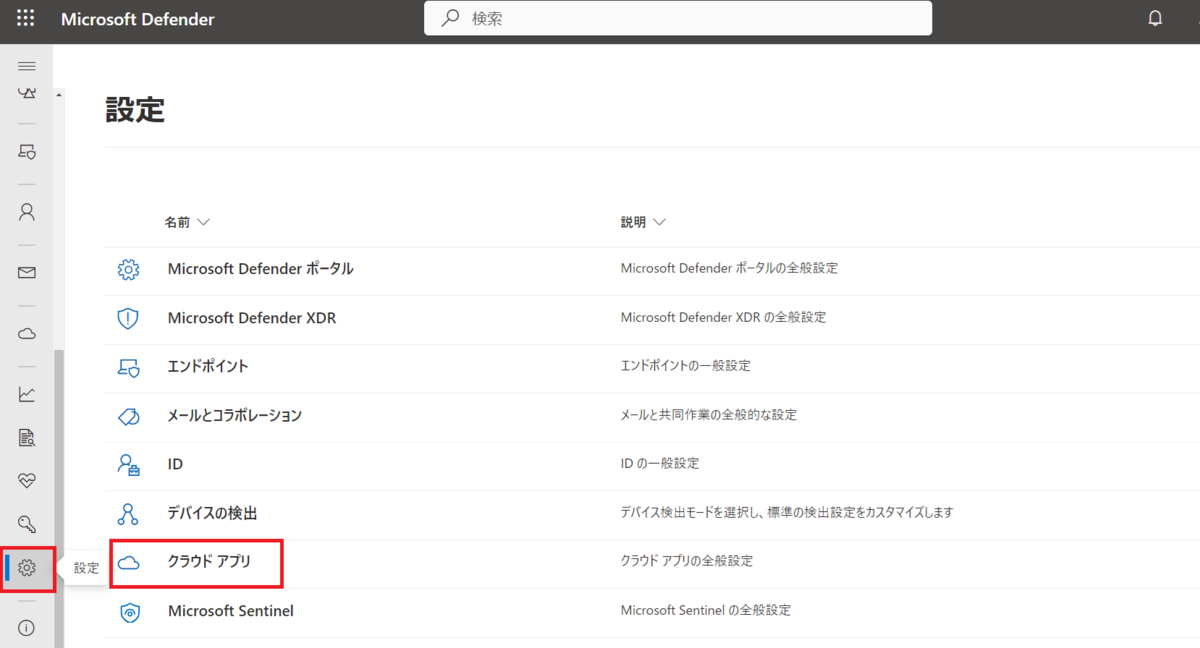

[設定]>[クラウドアプリ]に移動します。

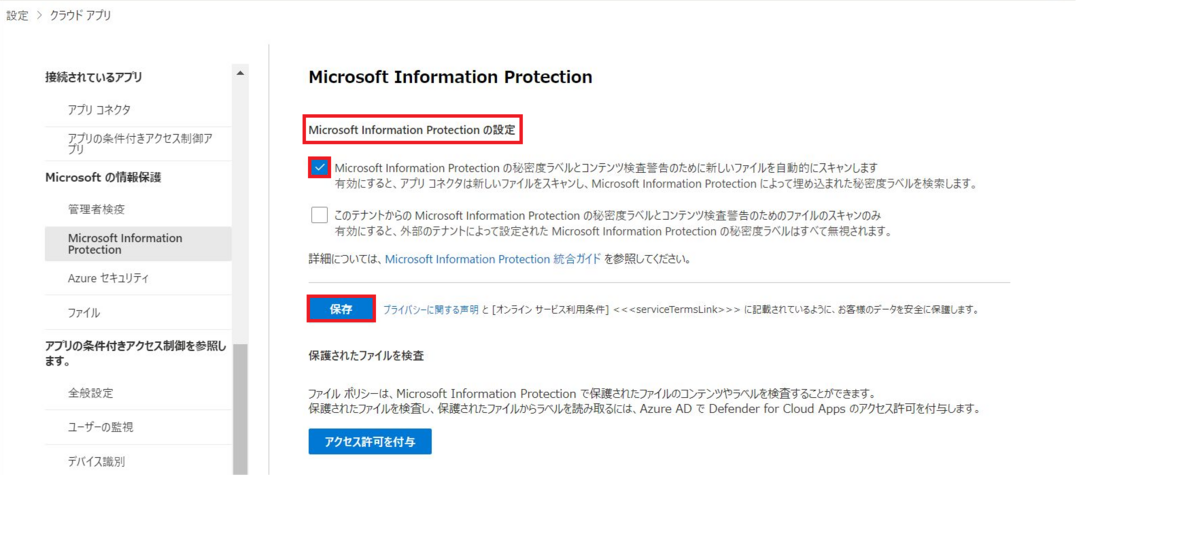

[Microsoftの情報保護]>[Microsoft Information Protection]に移動します。

[Microsoft Information Protection の設定]で、[Microsoft Purview Information Protection とコンテンツ検査の警告から秘密度ラベルの新しいファイルを自動的にスキャンする] にチェックを入れ、[保存]をクリックします。

ファイル監視の有効化

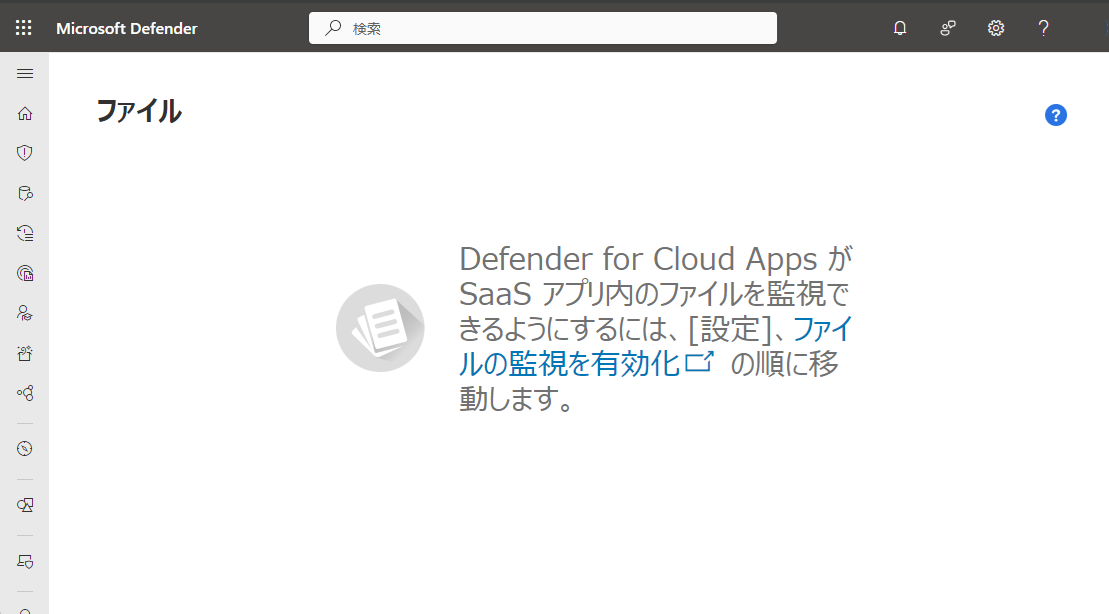

ファイル監視の有効化がされていない場合は有効化を行い、管理者にてユーザーのクラウドファイルが監視できるように設定する必要があります。

※ファイル監視が有効化されていない場合は以下のような画面が表示されます。

[ファイル]タブに移動し、[ファイルの監視を有効にする]にチェックを入れ、[保存]をクリックします。

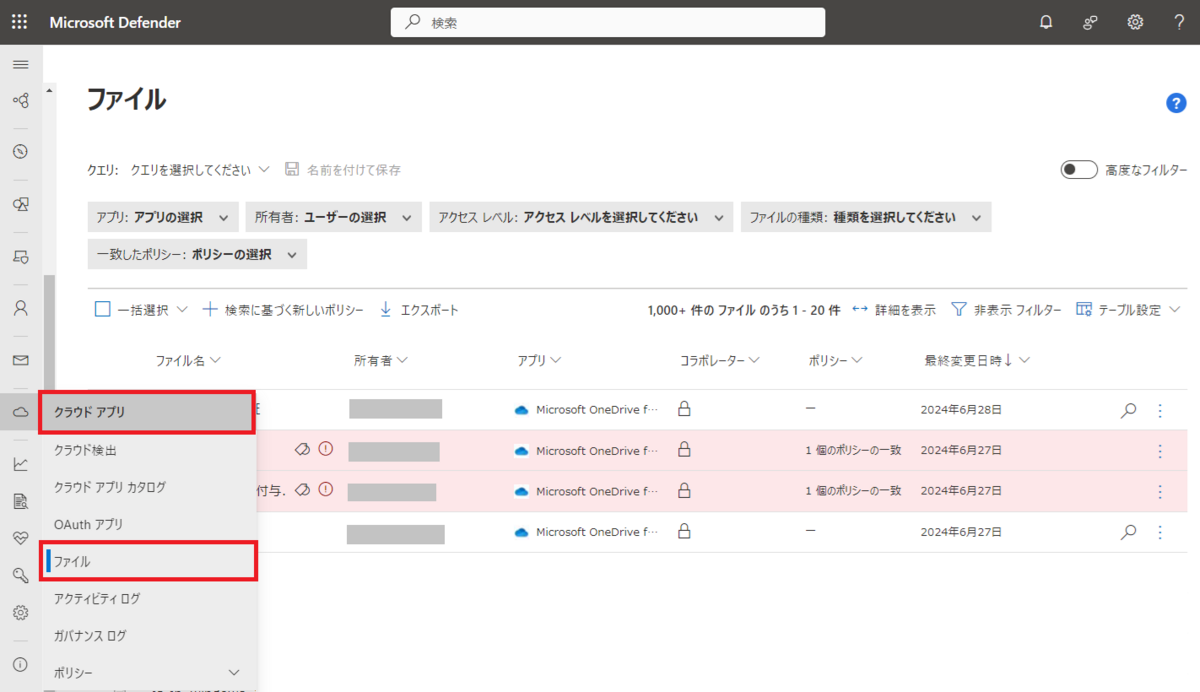

[クラウドアプリ]>[ファイル]に移動し、ファイルの一覧が表示されることを確認する。

以上で統合設定は完了となります。

参考:Microsoft 365 Apps のファイル監視設定

Microsoft 365 Apps上のファイル監視を行う場合は、App Connector API を利用してMicrosoft 365のアプリコネクタを有効化する必要があります。

※Microsoft 365 Appsとのアプリコネクタを有効化する場合は、少なくとも一つのMicrosoft 365 Appsライセンスが必要となります。

Microsoft 365 Defender管理ポータルの[設定]>[クラウドアプリ]>[アプリコネクタ]に移動し、[Microsoft 365]の状態が[接続済み]と表示されていることを確認してください。

※接続が無効化されている場合や、未接続の場合は接続設定が必要となります。

Microsoft 365 環境を保護する - Microsoft Defender for Cloud Apps | Microsoft Learn

最後に

今回は、MDCAを利用したラベル付けを行うための事前設定について解説しました。

設定自体はとても簡単だったと思いますが、ファイル監視の設定は有効化から初回の検知まで時間がかかる場合があるため、検証などで利用する場合は事前に有効化設定を行っておくことをお勧めします。

次回は、Microsoft 365 Defender管理ポータルからの手動ラベル付けや、MDCAのファイルポリシーを利用した自動ラベル付けについて解説していきます。