閉域環境とは、インターネットに直接接続しない形で企業内ネットワークなどを構築する方法です。これにより、セキュリティを強化し、データの保護を図ることができます。

本記事では、初心者の方でも分かりやすく、Microsoft Azure を使用して閉域環境を作成するための基本的な技術について解説します。

具体的なステップやポイントを押さえながらご説明しますので、ぜひ最後までお読みください。

Azureと仮想マシンの基本

Azureとは?

Azure は、Microsoft が提供するクラウドコンピューティングプラットフォームです。ユーザーはAzureを利用することによりデータセンターのインフラストラクチャーを管理する手間を省き、アプリケーションの開発やスケーリングを迅速に行うことが可能になります。

Azure には多種多様なサービスがあり、その中には仮想マシンも含まれます。

仮想マシンとは?

仮想マシン(VM)は、物理的なコンピュータ上で動作する仮想のコンピュータです。1台の物理的なコンピュータ上で複数の仮想マシンを動作させることができ、リソースの有効活用が可能になります。

Azure では、さまざまなサイズと構成の仮想マシンを簡単に作成し、必要に応じて手軽に変更することができます。

閉域環境とは?

閉域環境のメリット

閉域環境は、インターネットから隔離されたネットワークを指します。外部からの不正アクセスを防ぎ、高度なセキュリティを確保することができます。

企業の機密データや特定の業務システムを安全に運用するために非常に有効な手段です。

用途とシナリオ

閉域環境は、金融機関や医療機関など、高度なセキュリティが求められる業界で広く利用されています。また、開発やテスト環境など、インターネットを介さない安全な場所で作業を行いたい場合にも活用されます。

具体例としては、社内業務システムのホスティングや、機密データの保存が挙げられます。

Azureで閉域環境を作成する方法

必要なリソースの準備

まず、閉域環境を構築するためには、Azure で必要なリソースを準備します。ここには、仮想ネットワーク(VNet)、サブネット、および仮想マシンが含まれます。

Azure ポータルや Azure CLI を使用して、これらのリソースを作成します。

仮想ネットワークの設定

次に、仮想ネットワークを設定します。

仮想ネットワークは、Azure 内で閉域環境を構築するための基盤となるリソースです。Azure ポータルから新しい仮想ネットワークを作成し、適切なアドレス空間を割り当てます。

サブネットと仮想マシンの配置

仮想ネットワーク内にサブネットを作成し、その中に仮想マシンを配置します。

サブネットは、仮想ネットワークを論理的に分割するためのユニットです。各仮想マシンを作成する際は、どのサブネットに属するかを指定します。

ネットワークセキュリティグループの適用

次に、ネットワークセキュリティグループ(NSG)を作成し、適用します。

NSG は、特定の仮想ネットワーク内のトラフィックを制御するためのルールセットです。不要な外部アクセスをブロックし、内部トラフィックを適切に管理できます。

閉域接続の構成再現(VPN/ExpressRoute)

最後に、閉域接続の構成を再現します。

Azure では、VPN や ExpressRoute を使用して閉域接続を実現できます。VPN はインターネットを経由して安全な接続を提供し、ExpressRoute は専用回線を使用したさらに安全な接続を提供します。

しかし、VPN や ExpressRoute を使用するためのサービスは別途料金が必要になるため、ここではネットワークセキュリティグループを利用して簡易的に閉域環境を再現します。

Azure内で仮想マシンとAzureアプリの閉域環境を再現する方法

事前に準備する事

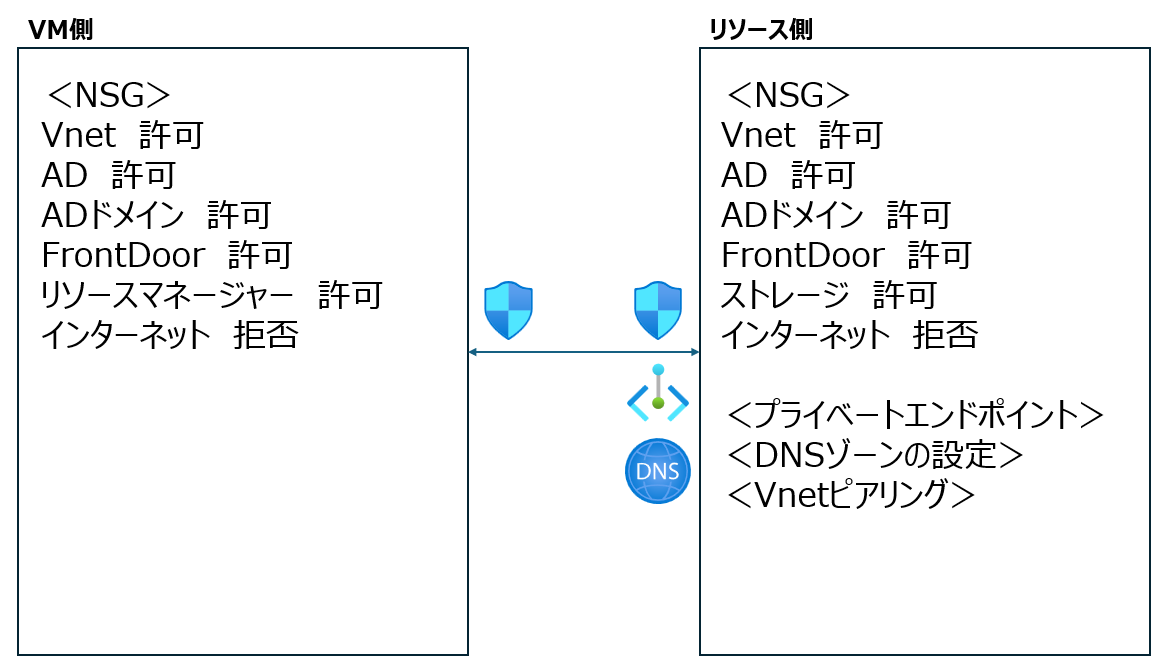

アプリとリソースの手順を実行することで、アプリケーションと仮想マシンが安全に通信し、適切にセキュリティ管理されるようになります。

セキュアなネットワーク環境を構築し、不正なアクセスからシステムを保護することが重要です。

アプリ側の準備

アプリケーションのトラフィックを制御し、不正なアクセスを防ぐために、ネットワークセキュリティグループ(NSG)を作成します。

これにより、特定のポートやIPアドレスからのアクセスを制限できます。

- ネットワークセキュリティグループを作成する

- アプリケーションのトラフィックを制御し、不正なアクセスを防ぐために、ネットワークセキュリティグループ(NSG)を作成します

- 特定のポートやIPアドレスからのアクセスを制限できるようになります

- 仮想ネットワークを作成する

- アプリケーションが動作する専用のネットワーク環境を提供するために、仮想ネットワーク(VNet)を作成します

- アプリケーションのリソースが安全に通信できるようになります

- プライベートエンドポイントを作成し、ネットワーク統合する

- アプリケーションがプライベートネットワーク内で他のリソースと安全に通信できるように、プライベートエンドポイントを作成します

- インターネットを介さずにリソースにアクセスできるようになります

- プライベートDNSゾーンをVMと同期する

- プライベートDNSゾーンを作成し、仮想マシン(VM)がそのDNSゾーンを利用して名前解決できるように設定します

- VMが他のリソースを簡単に見つけて接続できるようにます

- サブネットを作成し、仮想ネットワークとセキュリティグループに連携する

- 仮想ネットワーク内にサブネットを作成し、そのサブネットをネットワークセキュリティグループと関連付けます

- 特定のリソースグループに対してトラフィック制御ができるようになります

VM側

- ネットワークセキュリティグループを作成する

- 仮想マシン(VM)のセキュリティを強化するために、ネットワークセキュリティグループ(NSG)を作成します

- VMへのアクセスを制御し、セキュリティを確保します

- 仮想ネットワークを作成する

- 仮想マシン(VM)が動作するための専用のネットワーク環境を提供するために、仮想ネットワーク(VNet)を作成します

- VMが他のリソースと安全に通信できるようになります

- サブネットを作成し、仮想ネットワークとセキュリティグループに連携する

- 仮想ネットワーク内にサブネットを作成し、そのサブネットをネットワークセキュリティグループと関連付けます

- 特定のリソースグループに対してトラフィック制御が可能になります

閉域環境の再現

設定を適切に行うことで、Azure環境内で仮想マシンとリソースが閉域環境で安全に運用できるようになります。

アプリ側の設定

- ネットワークセキュリティグループ(NSG)

- 送信セキュリティ規則

- アプリケーションのネットワークトラフィックを制御し、特定のIPアドレスやポートに対する送信トラフィックを許可または拒否します

ソース ソースポート範囲 宛先 宛先サービスタグ サービス プロトコル アクション 優先度 名前 備考 Any * Service Tag VirtualNetwork Custom Any 許可 100 AllowVirtualNetworkOutbound 仮想ネットワークに対しての通信を許可する Any * Service Tag Storage Custom Any 許可 110 DenyInternetAnyOutbound ストレージを利用している場合は、通信を許可する Any * Service Tag AzureActiveDirectory Custom 443 許可 120 AllowActiveDirectoryOutbound Windowsの認証を利用する場合、ADに通信を許可する Any * Service Tag Internet Custom Any 拒否 200 DenyInternetAnyOutbound 基本的にインターネット接続を拒否する

- アプリケーションのネットワークトラフィックを制御し、特定のIPアドレスやポートに対する送信トラフィックを許可または拒否します

- 送信セキュリティ規則

- 仮想ネットワーク(VNet)

- ピアリング

- 異なる仮想ネットワーク間でリソースの通信を可能にするためにピアリングを設定します

- VNet同士が安全に通信できます

- 送信インターネットトラフィック オン

- 仮想ネットワークからインターネットへの送信トラフィックを許可します

- 必要な外部リソースにアクセス可能になります

- ピアリング

- サブネット

- ネットワークセキュリティグループ

- サブネットに対してNSGを適用し、特定のトラフィックを制御します

- サブネット内のリソースへのアクセスを厳密に管理できます

- ネットワークセキュリティグループ

- プライベートDNSゾーン

- VMの仮想ネットワーク追加

- プライベートDNSゾーンにVMの仮想ネットワークを追加し、VMが内部リソースを名前解決できるようにします

- VMが他のリソースと容易に通信できるようになります

- VMの仮想ネットワーク追加

VM側の設定

- ネットワークセキュリティグループ(NSG)

- 送信セキュリティ規則

- VMのネットワークトラフィックを制御し、特定のIPアドレスやポートに対する送信トラフィックを許可または拒否します

- VMのセキュリティを強化します

ソース ソースポート範囲 宛先 宛先サービスタグ サービス プロトコル アクション 優先度 名前 備考 Any * Service Tag VirtualNetwork Custom Any 許可 100 AllowVirtualNetworkOutbound 仮想ネットワークに対しての通信を許可する Any * Service Tag AzurePortal Custom Any 許可 110 AllowVirtualNetworkOutbound VM内からAzureポータルへのアクセスやポータルを介したリソースの管理をする場合に許可します Any * Service Tag AzureActiveDirectory Custom 443 許可 120 AllowActiveDirectoryOutbound Windowsの認証を利用する場合、ADに通信を許可する Any * Service Tag AzureResourceManager Custom Any 許可 130 AllowActiveDirectoryOutbound Resource Managerは、Azureのリソースを管理するための主要なインターフェースであり、リソースの作成、更新、削除などを行う場合に許可します Any * Service Tag AzureFrontDoor.Frontend Custom Any 許可 140 AllowActiveDirectoryOutbound フロントエンドを利用している場合に許可します Any * Service Tag AzureActiveDirectoryDomainService Custom Any 許可 150 AllowActiveDirectoryOutbound Azure上のリソースをオンプレミスのADやAzure ADと連携して動作させる場合に許可します Any * Service Tag Internet Custom Any 拒否 200 DenyInternetAnyOutbound 基本的にインターネット接続を拒否する

- 送信セキュリティ規則

- サブネット

- ネットワークセキュリティグループ

- サブネットに対してNSGを適用し、特定のトラフィックを制御します

- サブネット内のリソースへのアクセスを厳密に管理できます

- ネットワークセキュリティグループ

トラブルシューティングとベストプラクティス

よくある問題と対策

閉域環境の構築中によく発生する問題には、設定ミスやネットワーク接続のトラブルがあります。

これらの問題を解決するためには、Azure の診断ツールやログを活用し、問題の発生箇所を特定することが重要です。

効果的な設定のポイント

閉域環境を効果的に設定するためのポイントとしては、リソースの名前付けルールを統一することや、NSG のルールを明確にしておくことなどが挙げられます。

また、定期的なセキュリティレビューを行い、最新のベストプラクティスに従うことが推奨されます。

まとめ

本記事では、Azure を使用して閉域環境を作成するための基本技術について解説しました。

閉域環境を構築することで、高度なセキュリティを確保し、安全なネットワーク運用を実現できます。ぜひ、この記事を参考にして、Azure での閉域環境構築に挑戦してみてください。