本記事では、Microsoft のセキュリティソリューションである、Microsoft Sentinel の概要についてご紹介させていただきます。

Microsoft Sentinelの概要

Microsoft Sentinel とは ログデータの収集や相関分析といった「SIEM(セキュリティ情報管理イベント)」の機能と SIEM を運用する上で必要な分析や対処を自動化する「SOAR(セキュリティオーケストレーション)」の機能を持ったセキュリティソリューションです。

Microsoft Sentinel の主な機能

Microsoft Sentinel の主な機能として以下が挙げられます。

- ログの収集

- 脅威の検出

- インシデントの調査(分析)

- ハンティング

- 処理の自動化

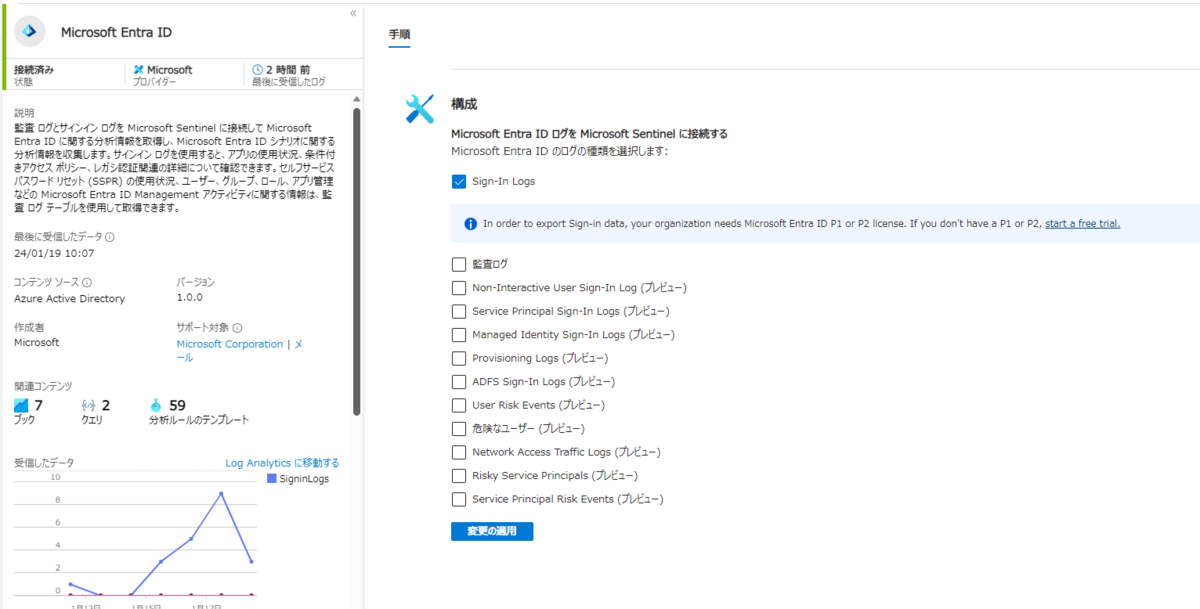

ログの収集

Microsoft Sentinel では、ネットワークセキュリティのログ、Microsoft 製品のログ、Azure 上のリソースログなど幅広い製品のログ収集が可能です。

Microsoft Sentinel ではデータコネクタという機能を活用しログ収集が行われます。

200種類以上のセキュリティ機器、ネットワーク、アプリケーション、SaaS サービスと接続することが可能です。

データコネクタに対応している製品は、選択形式でその場でログ収集が可能なものからログ収集までの手順が明記されている製品が存在します。

その他にも、Azure Monitor Agent と連携し Windowsのセキュリティイベント、Syslog 、カスタム形式のログも収集可能です。

脅威の検出

脅威の検出では、主に以下の分析ルール形式に基づき脅威を検出することが可能です。

検出した脅威は、「インシデント」という形で管理します。

- 標準分析ルール

- Microsoft 標準の様々な製品に関する分析ルールです。難しい設定をすることなく分析を行うことが可能です。定期的に更新がかかっており、新しい分析ルールの追加も行われています。

- NRT ルール (リアルタイムルール)

- 可能な限り最短で検出できるよう毎分実行されるように設計された特別なルールセットです。

- カスタムルール

- 1からルールを作成することが可能です。管理者自身でルールを定義することができます。

- また、標準分析ルールをカスタマイズし、独自の分析ルールとして作成することも可能です。

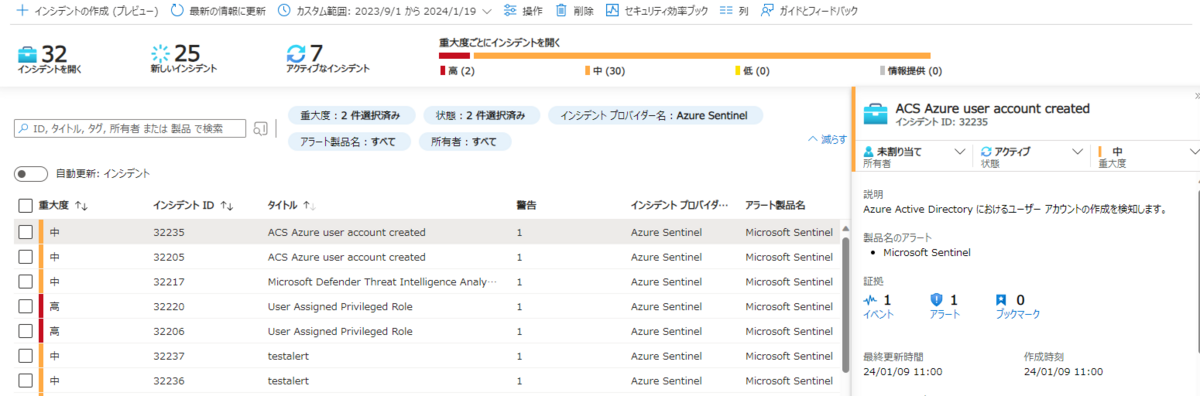

インシデントの調査(分析)

Microsoft Sentinel では、インシデントは専用の管理ページで一元管理が行われます。

インシデントは、分析ルールより脅威の検知が行われた場合に生成されます。インシデントに関連するエンティティ(ユーザー、端末、IP アドレス、アプリケーションなど)を時間軸形式で並べたり、関連するエンティティの内容を可視化することが可能です。

また、インシデントごとに対応する担当者の割り振りや Logic Apps と紐づけることで対応の自動化を行うことも可能です。

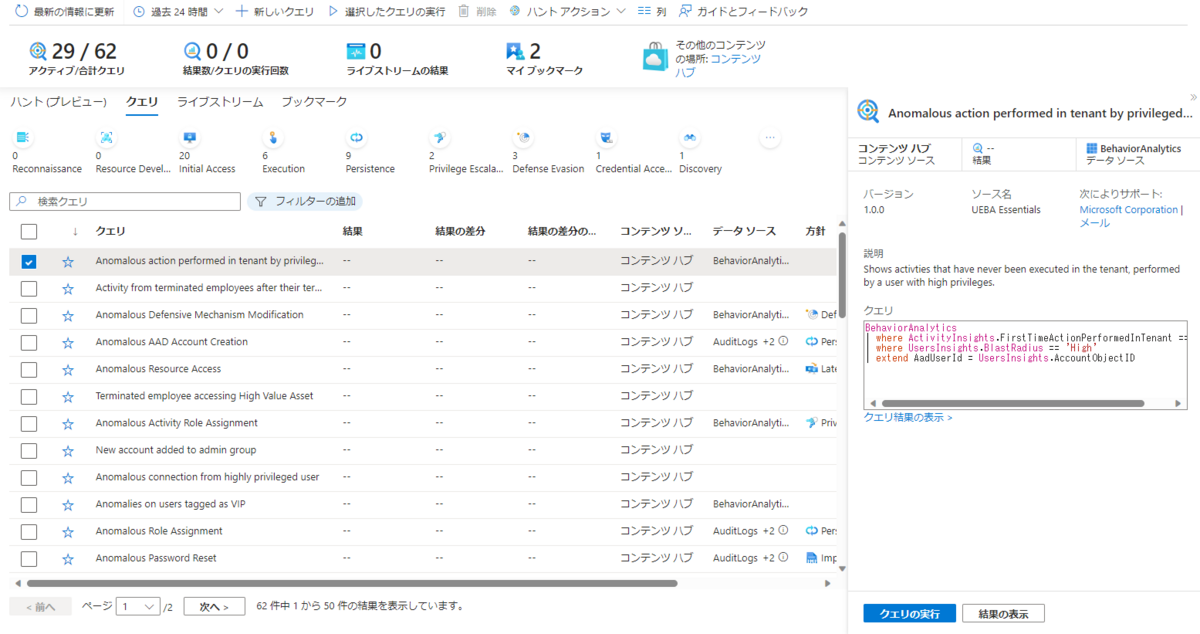

ハンティング

ハンティングでは、Microsoft Sentinel にて収集されたログデータに対して不審なログを調査することが可能です。

Microsoft 標準の調査クエリが存在し、必要な用途に合わせて調査を行うことが可能です。

また、KQLクエリを用いて独自のハンティング用クエリを作成することも可能です。

処理の自動化

Microsoft Sentinel では、 Logic Apps と連携し対象のインシデントが発報された際の対処を自動化することが可能です。

処理の自動化を行う場合は、オートメーションルールを作成し、Logic Apps とインシデントの紐づけを行う必要があります。

Logic Apps と連携することで、インシデント発生時のメール通知、Teams への通知、デバイスの隔離といった処理を自動化することが可能です。

その他にも、日次単位で収集したログの調査を行い管理者へレポート形式で通知を行う処理も作成することが可能です。

最後に

今回は Microsoft Sentinel の概要に関してご紹介しました。

今後もMicrosoft Sentinel に関する内容をご紹介させていただければと思います。

森田 侑紀仁(日本ビジネスシステムズ株式会社)

2020年度新卒入社。 主にMicrosoft Sentinel、Microsoft Defender for Endpointの設計・構築に携わっております。 趣味はドライブ・野球観戦(主に千葉ロッテ)です。

担当記事一覧