今回は Microsoft Sentinel の初期構築として、デプロイからログ検索までの手順を記事にまとめました。

事前準備

- Azureの環境(こちらから試用版のサブスクリプションを作成可能です。)

- サブスクリプションの共同作成者以上の権限を持ったユーザー

初期構築

それでは実際に Microsoft Sentinel のデプロイを行っていきます。

- Azure トップページより 「Microsoft Sentinel」 を検索し、選択します

- 「Microsoft Sentinel の作成」を選択します。

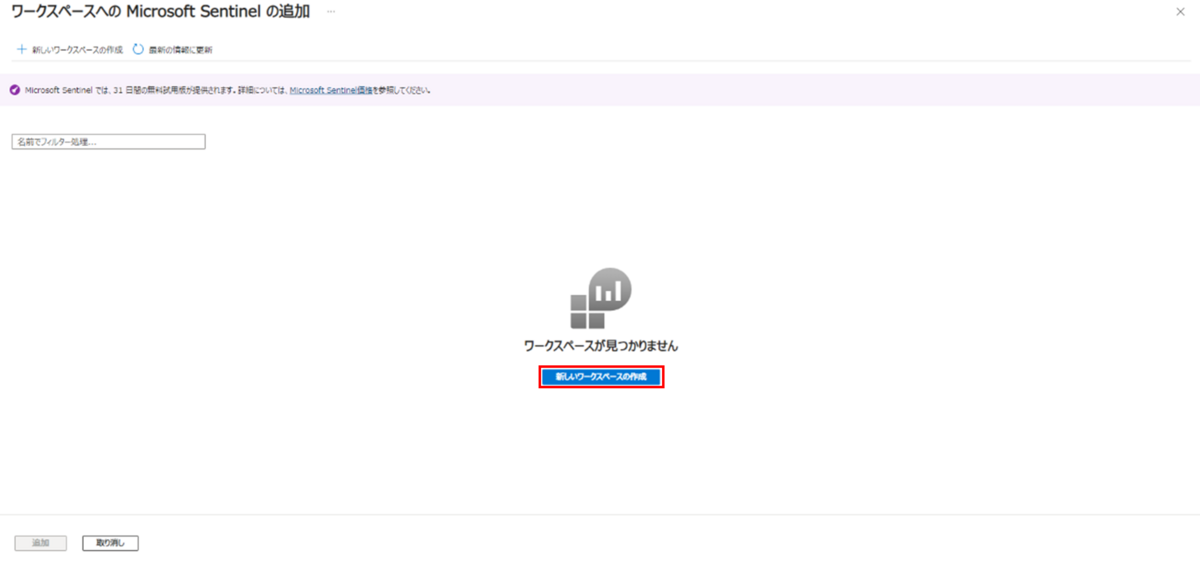

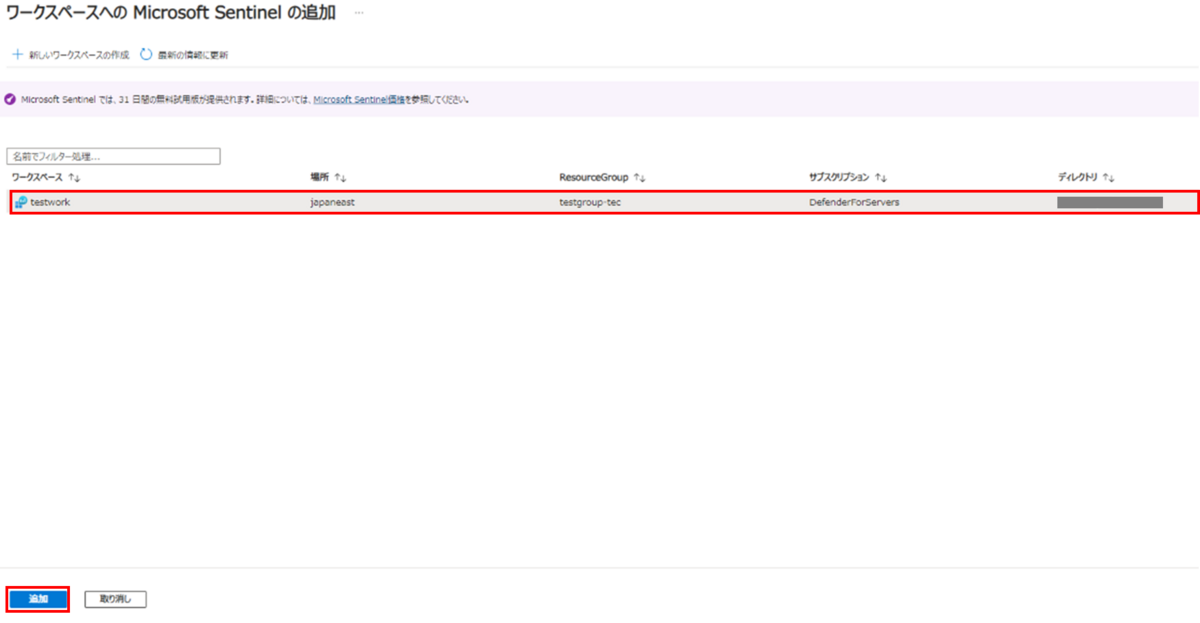

- 「新しいワークスペースの作成」を選択します。

※Microsoft Sentinelで取得したログは、Log Analytics Workspace に格納されます。

※既にLog Analytics Workspace を所有している場合はそちらを選択することも可能です。

- 基本~タグにて任意の値を入力し、設定値が正しいことを確認し「作成」を選択します。

※新規でリソースグループの作成も同時に可能です。

- ワークスペースの作成が完了すると一覧に表示されるので選択し、「追加」を選択します。

- 「ニュースとガイド」が表示され初期構築が完了となります。

ログの取得

今回は実際に Microsoft 365 製品のアクティビティログを取得してみようと思います。

今回取得する「Microsoft 365」のデータコネクタでは以下のログが取得可能です。

- ファイル アクティビティとページ アクティビティ

- フォルダー アクティビティ

- SharePoint リスト アクティビティ

- 共有アクティビティとアクセス要求アクティビティ

- 同期アクティビティ

- サイトの権限のアクティビティ

- サイト管理アクティビティ

- Exchange メールボックス アクティビティ

- Exchange 管理アクティビティ

- 「データコネクタ」を選択します。

- 「コンテンツハブ」を選択します。

- 「Microsoft 365」を選択し「インストール」を選択します。

- 一度 Microsoft Sentinel のトップページに戻り、「データコネクタ」を選択すると先ほどインストールした Microsoft 365 のコネクタが表示されます。「Microsoft 365」を選択し「コネクタページを開く」を選択します。

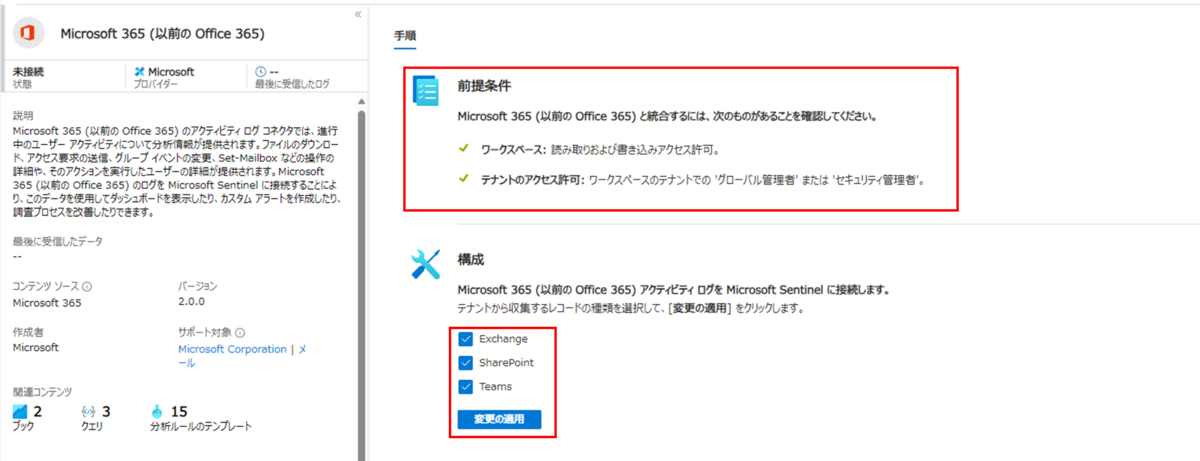

- 前提条件を満たしていることを確認し、取得したい製品にチェックマークを入れます。「変更の適用」を選択し設定は完了です。

ログの確認

先程取得したログを実際に確認します。

- Microsoft Sentinel トップページから「ログ」を選択します。Log Analytics Workspace のクエリページがウィンドウ上に開かれるので閉じます。

- 「Microsoft Sentinel」の配下にある「Office Activity」を選択します。

※取り込まれたログはテーブル形式で製品の種別ごとに分けて保存されていく。

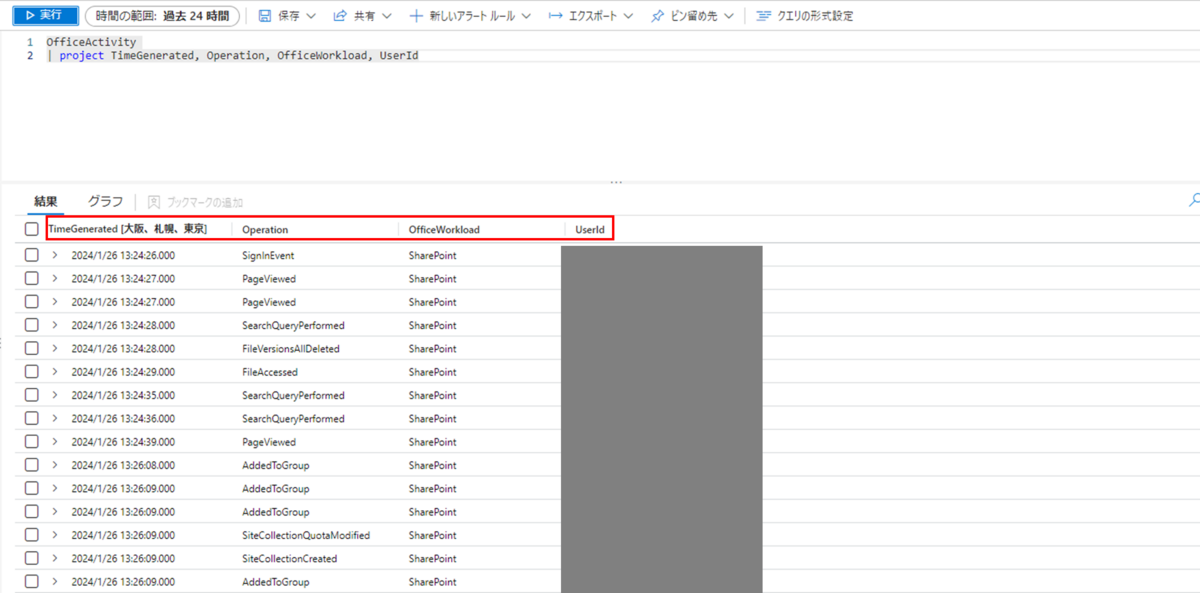

- クエリフィールドに「Office Activity」が入力されたのを確認し「実行」を選択します。

- 取得したログが一覧として表示されます。

ログの検索

ログの検索ではKQLクエリを活用し取得したログの検索を行います。

今回取得した「Microsoft365」のログを活用し、ログ検索で使用される代表的なクエリを一部ご紹介します。

特定の条件を満たす値を抽出する

特定の条件を満たす値を抽出する場合、「Where」を使用します。

where <条件>

例1

Office Activity テーブルから直近1時間以内のデータを抽出する。

OfficeActivity

| where TimeGenerated > ago(1h)

例2

Office Activity テーブルの指定した列から特定の値のみを抽出する。

OfficeActivity

| where OfficeWorkload == "SharePoint"

特定の列のみを結果表示させる

特定の列のみを結果として表示する場合、「Project」を使用します。

project <フィールド名>

例

Office Activity テーブルのTimeGenerated、Operation、OfficeWorkload、UserIdの列のみを表示する。

OfficeActivity

| project TimeGenerated, Operation, OfficeWorkload, UserId

最後に

今回は Microsoft Sentinel の初期構築からログの取得・検索方法をご紹介しました。

データコネクタに関しては、今回のような画面上でログ取得可能なものからログ取得までの手順が明記されたデータコネクタも存在します。取得したい製品のログが存在する場合、まずその製品がデータコネクタに対応しているのか、対応していた場合どのような手順でログ取得が可能なのか確認することが大切です。

また、今回ログ検索時に紹介したクエリはほんの一部となります。様々な用途をもったクエリが存在しますので、気になった方はご自身で調べてみてはいかがでしょうか。

機会があればクエリに関しての記事も投稿できればと思います。今回はご一読くださりありがとうございました。

森田 侑紀仁(日本ビジネスシステムズ株式会社)

2020年度新卒入社。 主にMicrosoft Sentinel、Microsoft Defender for Endpointの設計・構築に携わっております。 趣味はドライブ・野球観戦(主に千葉ロッテ)です。

担当記事一覧