Azure では現在、Microsoft Monitoring Agent(MMA)と Azure Monitor Agent(AMA)2つのログ取得エージェントがサポートされています。

しかし、MMA は現在廃止予定であり、2024年8月31日にてサポートが終了となります。今後 Syslog、Common Event Format(CEF) のログは AMA を利用した取得になります。

今回は AMA を利用したCEFのログ取得の手順をご紹介します。

AMA による CEF の取得

※CEF のログを取り込むためには、Microsoft Sentinel が指定した Log Analytics ワークスペースが必要です。

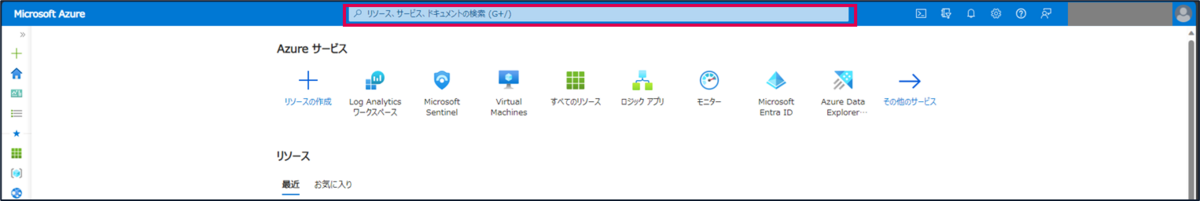

- Azure Portal にて「Microsoft Sentinel」を検索し、選択します。

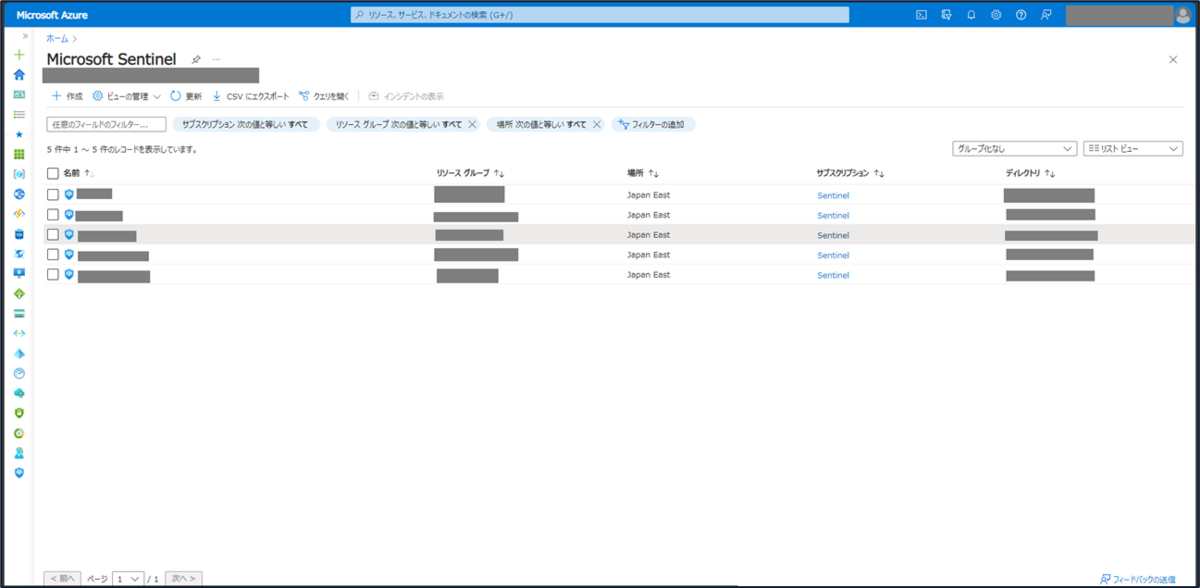

- CEF を取り込む対象の Log Analytics ワークスペースを選択します。

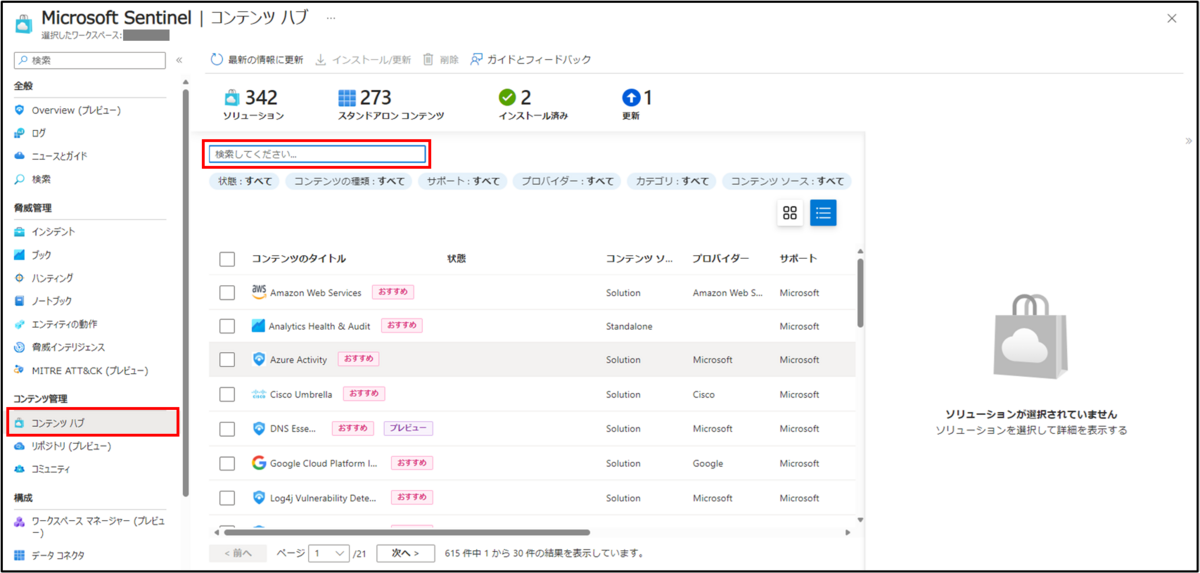

- 「コンテンツハブ」を選択し、「CEF」を検索します。

- 「Common Event Format」を選択し、「インストール」を選択します。

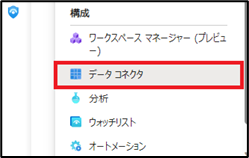

- 「データコネクタ」を選択します。

- 「AMA による Common Event Format(CEF)(プレビュー)」を選択し、「コネクタページを開く」を選択します。

- 「+データルールの作成」を選択します。

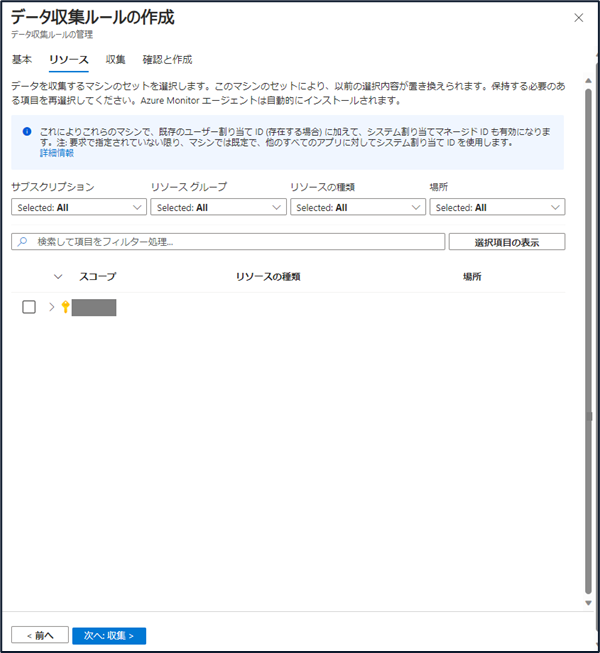

- 「基本」~「リソース」タブにて各項目を入力します。

※「リソース」では取得対象の VM を選択してください。

- 「収集」タブにて取得を行うファシリティのログレベルを選択します。

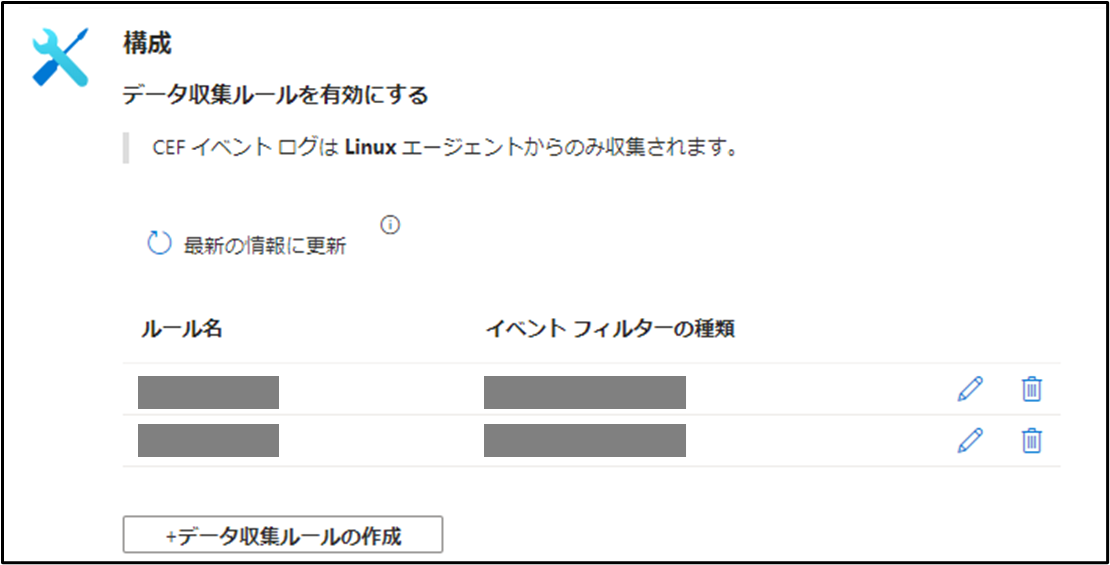

- 「+データ収集ルールの作成」にて、「作成」を選択します。

- 作成したデータ収集ルールが表示されていることを確認します。

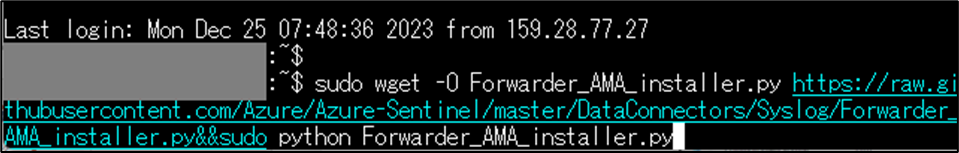

- データコネクタ内の下部にあるコマンドをコピーします。

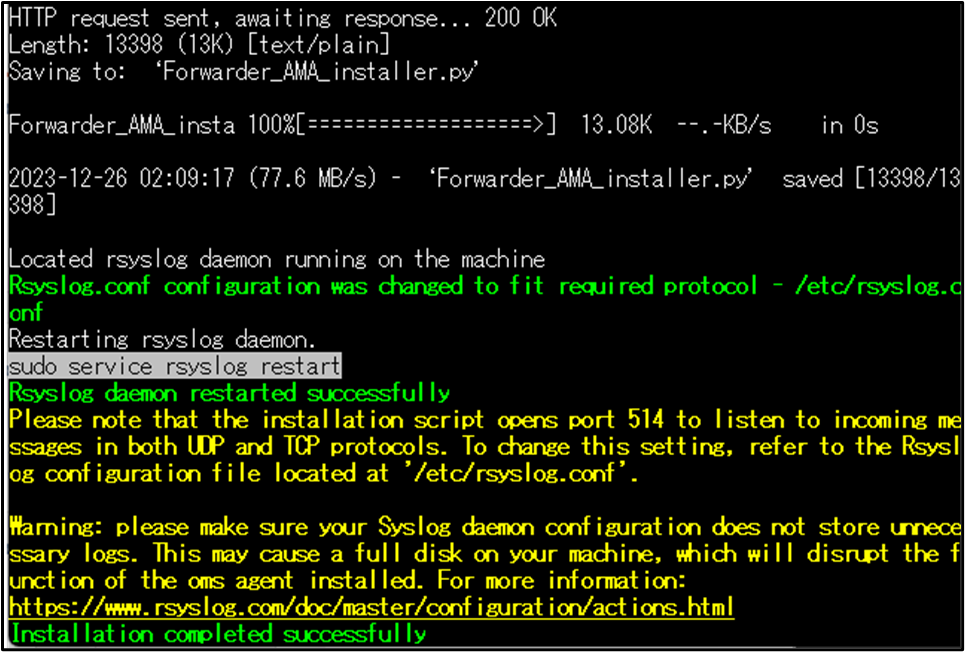

- 取得対象のサーバーにログインしコピーしたコマンドを実行します。

- 実行後、「Installation completed successfully」が表示されていることを確認します。

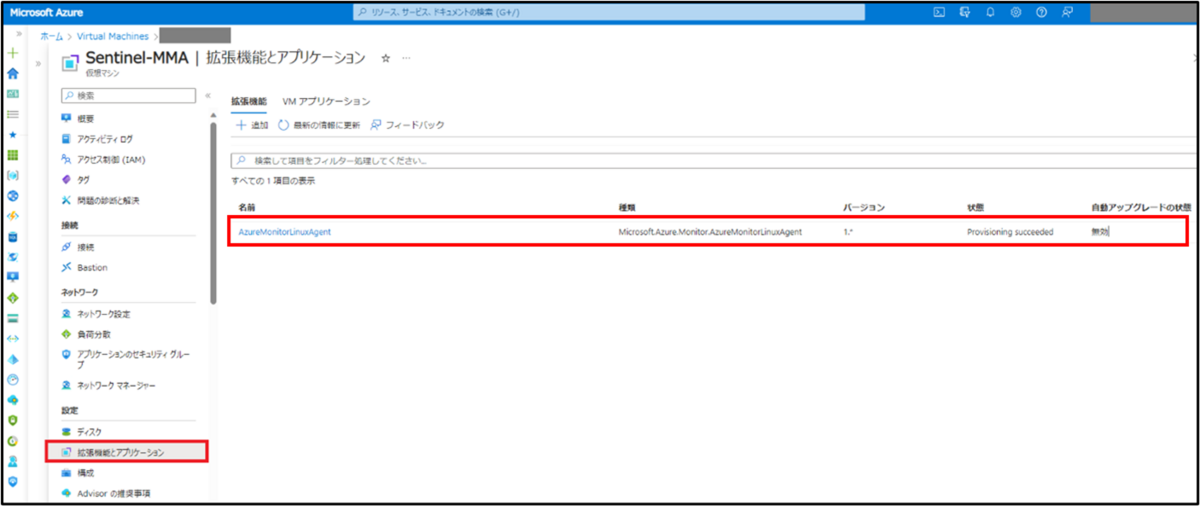

- Azure Portal にて「Virtual Machine」を検索し、選択します。

- 取得対象のサーバーを選択します。

- 「拡張機能とアプリケーション」を選択しAMAの状態が「Provisioning succeeded」であることを確認します。

ログの確認

実際に取得したログを確認します。

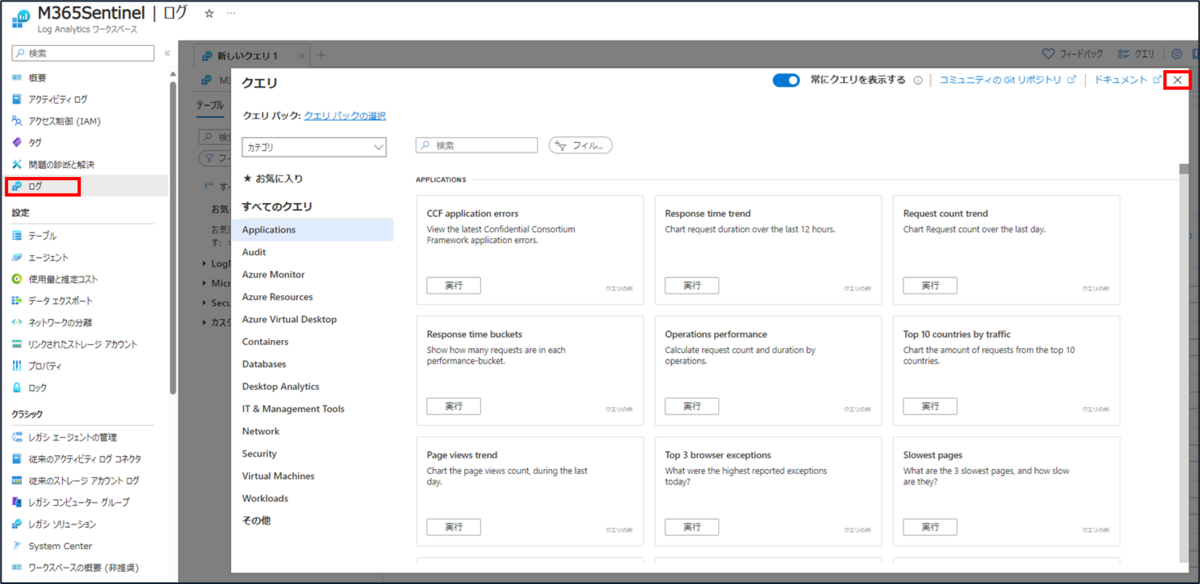

- Azure Portal にて、「LogAnalytics ワークスペース」を検索し、選択します。

- CEF を格納した LogAnalytics ワークスペースを選択します。

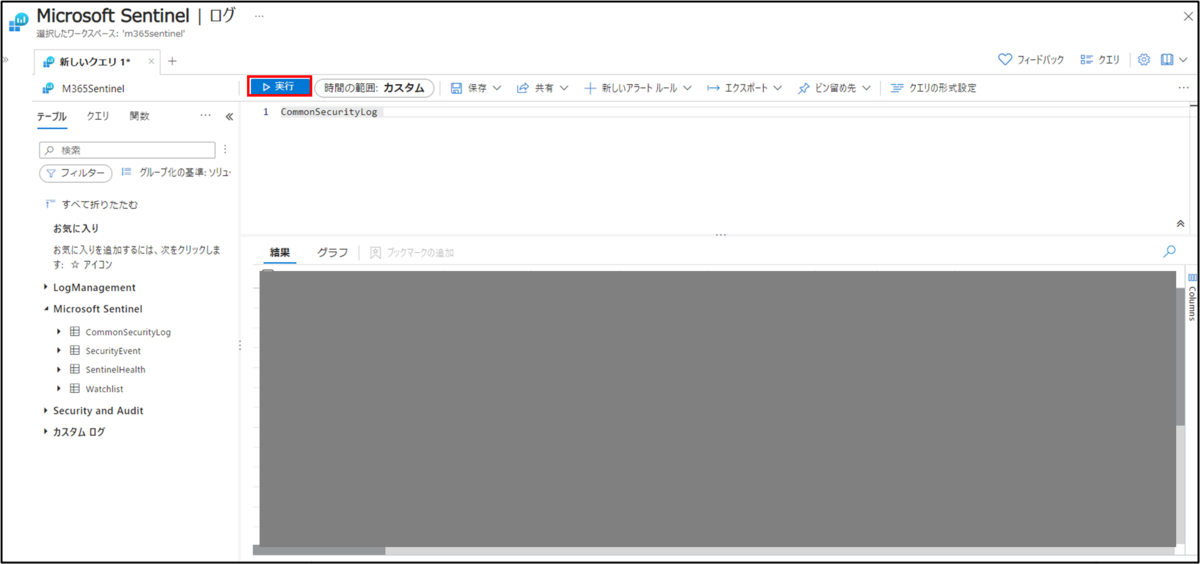

- 「ログ」を選択し、ポップアップを閉じます。

- 「テーブル」タブ内に存在する「Microsoft Sentinel」のプルダウンを開き「CommonSecurityLog」をダブルクリックします。

- 実行を選択しログを確認します。

検索例

以下に CEF 検索時に活用できるクエリの例を記載します。

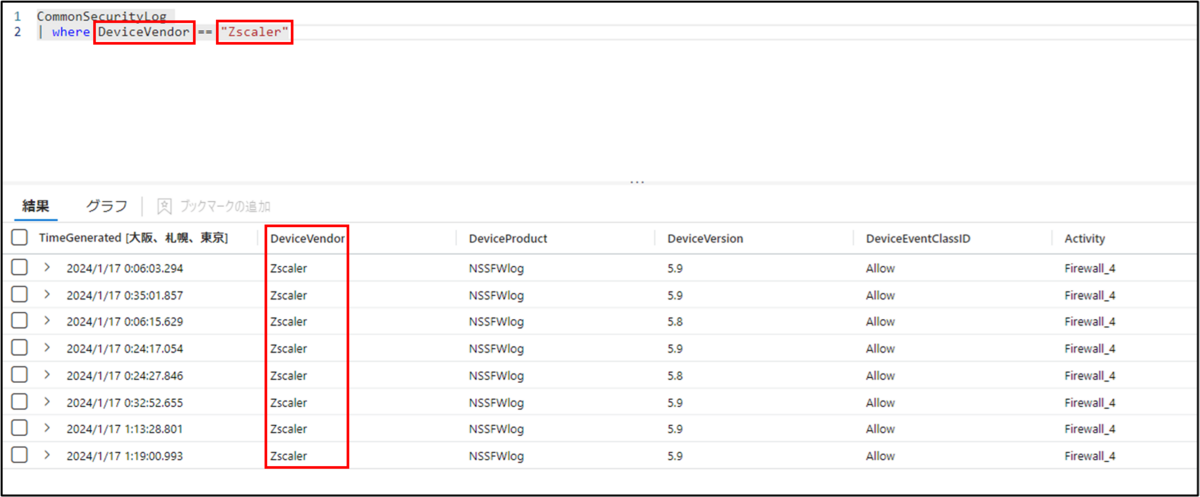

CEF のテーブルから指定した値を含むログを表示

次のクエリを実行します。(検索したいテーブル、値は適宜変更してください)

CommonSecurityLog

| where ”検索したいテーブル” == "検索したい値"

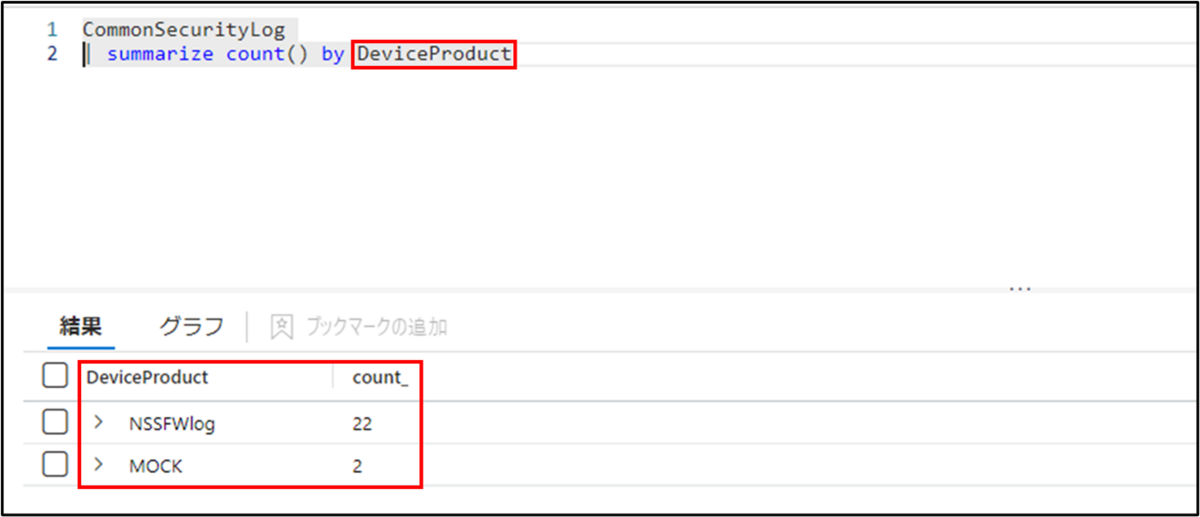

CEF のテーブルごとのログ件数

次ののクエリを実行します。(カウントしたいテーブル名は適宜変更してください)

CommonSecurityLog

| summarize count() by ”カウントしたいテーブル”

最後に

今回は AMA を利用した CEF の取得の流れをご紹介しました。

MMA と比較し、エージェントのデプロイからログ取得までの設定が容易になったと感じます。

AMA で設定するファシリティは CEF と Syslog で共通となっているため、取得するファシリティの重複が起こらないように設定時は注意が必要です。

今回はご一読くださりありがとうございました。

森田 侑紀仁(日本ビジネスシステムズ株式会社)

2020年度新卒入社。 主にMicrosoft Sentinel、Microsoft Defender for Endpointの設計・構築に携わっております。 趣味はドライブ・野球観戦(主に千葉ロッテ)です。

担当記事一覧