AWS Systems Managerの機能であるフリートマネージャーにAmazon EC2をマネージドノードとして登録しておくと、OSにログインすることなく、リモートでEC2の管理が可能となります。

AWSだけでなく、オンプレミスで実行されているノードに関しても管理が可能です。

本記事では、Amazon EC2をAWS Systems Managerの機能であるフリートマネージャーにマネージドノードとして登録する手順について記載いたします。

前提条件

本手順を実施するにあたり、以下の項目を前提とします。

- 利用するリージョンは東京リージョン(ap-northeast-1)とする

- VPC及びサブネットが作成済み

- EC2インスタンスが作成済み

- EC2インスタンスはパブリックIPの付与なし、プライベートIPのみ付与

- EC2インスタンスはプライベートサブネット配置とし、インターネットとの通信は不可

- OSはWindows Server2025Datacenter edition. [English]を使用

- EC2インスタンスにSSM Agentがインストール済み

SSM Agentが標準でインストールされているAMIは以下になります。(今回はWindows Server2025を使用するのでSSM Agentはプリインストールされております)

【参考】https://docs.aws.amazon.com/ja_jp/systems-manager/latest/userguide/ami-preinstalled-agent.html

構成

環境構成図

環境構成情報

- リージョン:東京リージョン(ap-northeast-1)

- アベイラビリティーゾーン:ap-northeast-1a

- VPCのIP CIDR:10.1.10.0/24

- サブネットのIP CIDR:10.1.10.0/25

- EC2:プライベートサブネット配置

手順詳細

EC2インスタンス用のIAMロール作成

[IAM]>[アクセス管理]>[ロール]より「ロールを作成」をクリックします。

以下の項目にチェックを入れ、「次へ」をクリックします。

- 信頼されたエンティティタイプ:AWSのサービス

- ユースケース:EC2

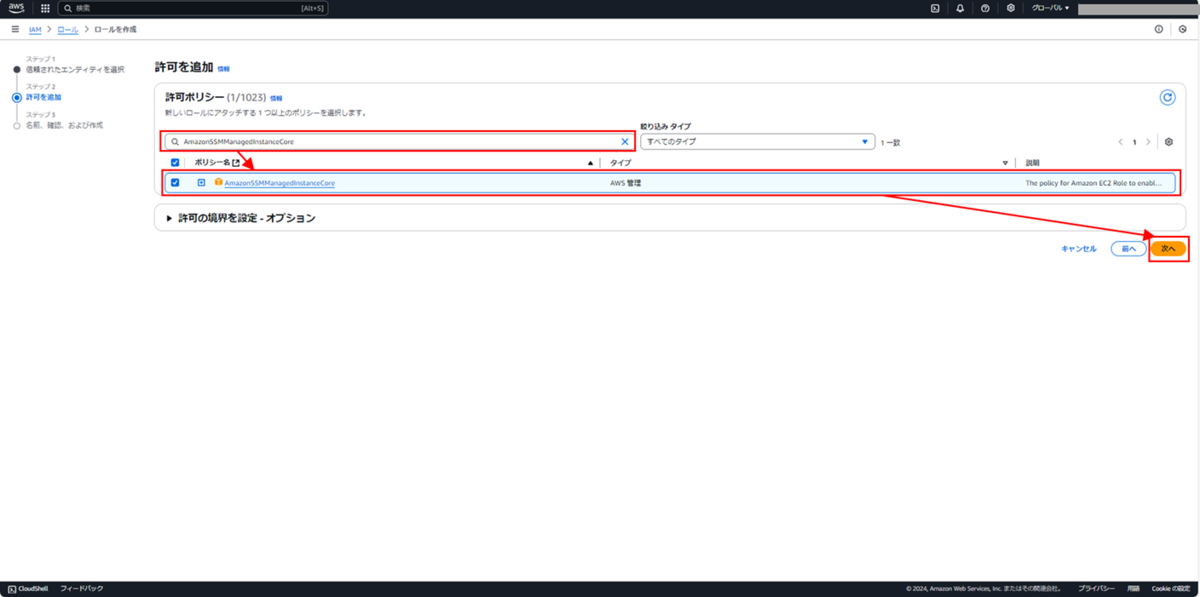

検索欄より「AmazonSSMManagedInstanceCore」と検索し、ポリシー名(AmazonSSMManagedInstanceCore)にチェックをいれ、「次へ」をクリックします。

ロール名・説明は任意の値を入力し、許可ポリシーが「AmazonSSMManagedInstanceCore」となっていることを確認し、「ロールを作成」をクリックします。

ロールが作成されたことを確認します。

EC2インスタンスにIAMロールをアタッチ

[EC2]>[インスタンス]>[対象のインスタンス]>[アクション]>[セキュリティ]より、「IAMロールを変更」をクリックします。

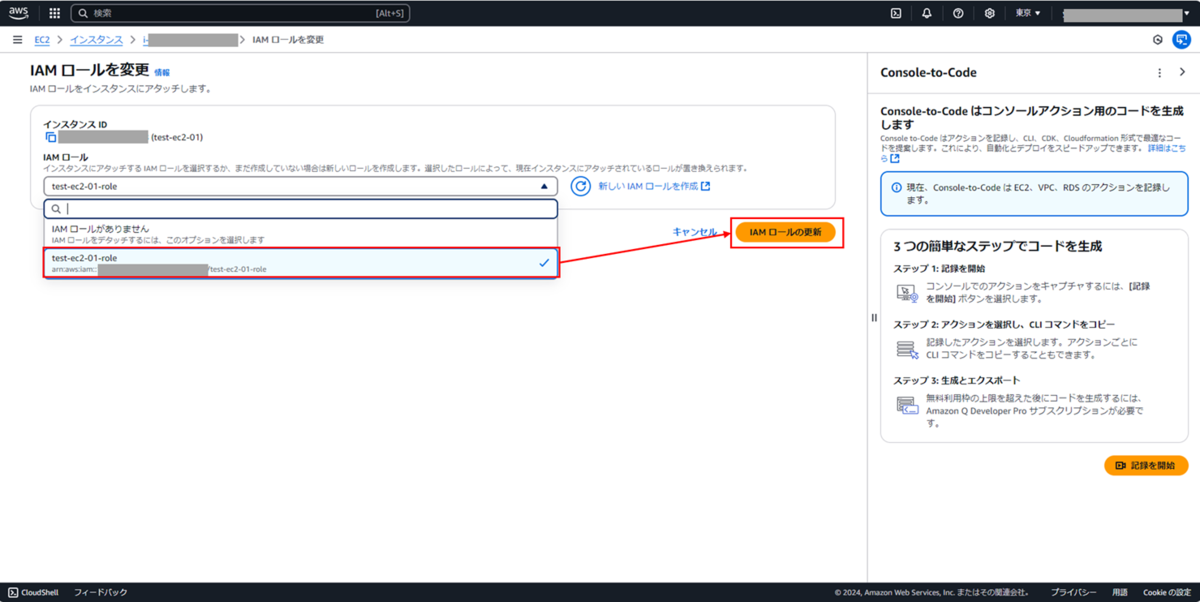

先ほど作成したIAMロールを選択し、「IAMロールの更新」をクリックします。

IAMロールが対象のインスタンスにアタッチされたことを確認します。

VPCエンドポイント用セキュリティグループ作成

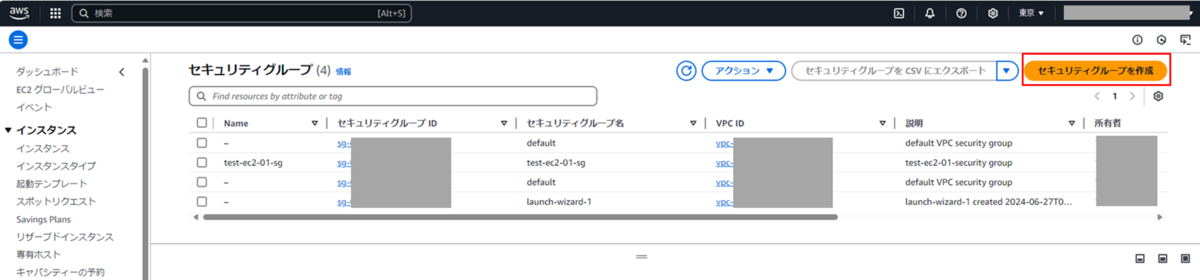

[EC2ダッシュボード]より、「セキュリティグループ」をクリックします。

「セキュリティグループを作成」をクリックします。

以下の項目について設定します。

- セキュリティグループ名:任意の値を入力

- 説明:任意の値を入力

- VPC:対象のEC2インスタンスが配置されているVPC

以下のインバウンドルールを追加します。

- タイプ:HTTPS

- プロトコル:TCP

- ポート範囲:443

- ソース:カスタム(VPCのIP CIDRを指定)

インバウンドルール追加後、「セキュリティグループを作成」をクリックします。

セキュリティグループが作成されたことを確認します。

EC2インスタンス用のセキュリティグループ設定変更

[EC2]>[ネットワーク&セキュリティ]>[セキュリティグループ]>[対象のセキュリティグループ]>[アウトバウンド]より「アウトバウンドのルールを編集」をクリックします。

「ルールを追加」をクリックします。

以下のアウトバウンドルールを追加します。

- タイプ:HTTPS

- プロトコル:TCP

- ポート範囲:443

- ソース:カスタム(Systems manager用のVPCエンドポイントのセキュリティグループ)

「ルールを保存」をクリックします。

セキュリティグループのルールが変更されたことを確認します。

VPCのDNSホスト名の有効化設定

[VPC]>[仮想プライベートクラウド]>[お使いのVPC]>[対象のVPC]>[アクション]より「VPCの設定を編集」をクリックします。

※エンドポイントドメインをAWS Managed Services(AWS Private Link)のプライベートIPアドレスを解決するには有効化が必須となる。本設定を行わない場合、VPCエンドポイントの作成時にエラーが発生。

[DNS設定]より「DNSホスト名を有効化」にチェックを入れ「保存」をクリックします。

対象のVPCの設定が変更されたことを確認します。

VPCエンドポイント作成

Systems ManagerのフリートマネージャーのマネージドノードとしてEC2インスタンスを管理できるようにするには、以下3つのVPCエンドポイントを作成する必要があります。

- com.amazonaws.region.ssm

- com.amazonaws.region.ec2messages

- com.amazonaws.region.ssmmessages

※本手順では、VPCエンドポイント(com.amazonaws.region.ssm)の作成について記載いたします。その他、2つのVPCエンドポイントの手順についても同手順で作成します。

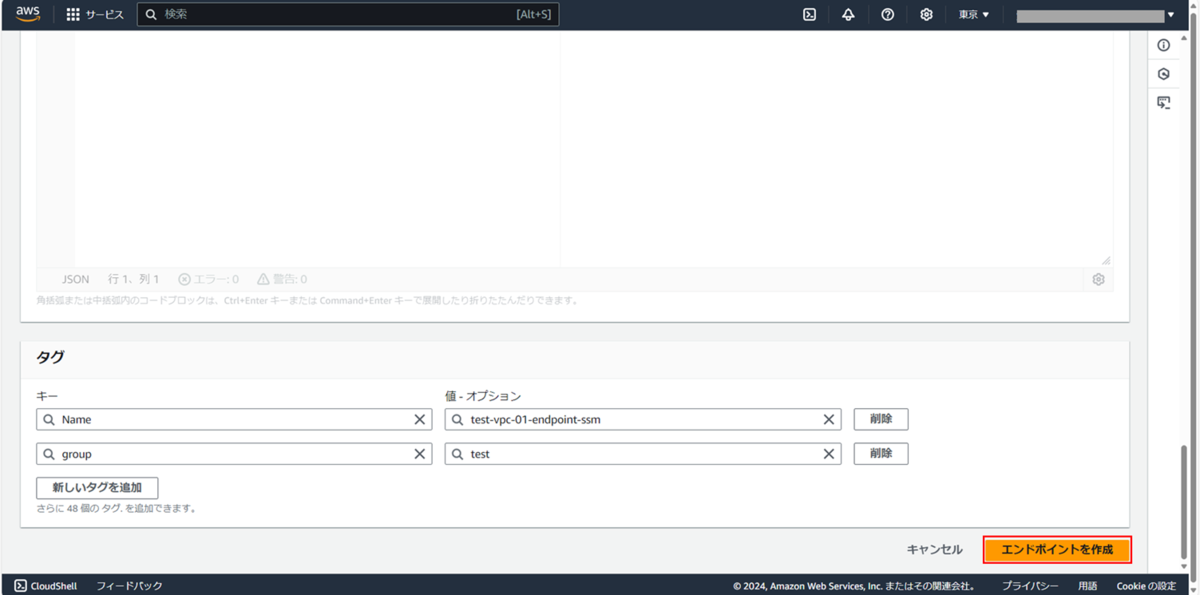

[VPC]>[PrivateLink and Lattice]>[エンドポイント]より「エンドポイントを作成」をクリックします。

「名前タグ」は任意の値を入力し、タイプは「AWSのサービス」にチェックを入れます。

サービスの検索欄より「com.amazonaws.ap-northeast-1.ssm」と検索し、サービス名(com.amazonaws.ap-northeast-1.ssm)にチェックを入れます。

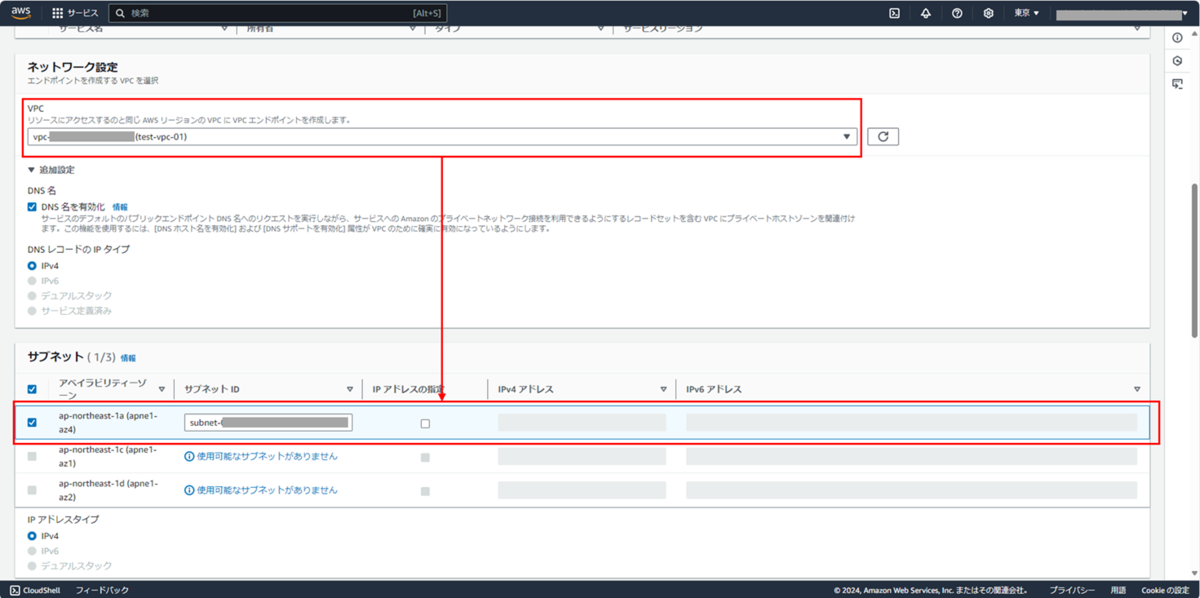

VPCエンドポイント作成するVPCを選択し、関連付けるサブネットにチェックを入れます。

セキュリティグループはSystems manager用のVPCエンドポイントに紐づけるセキュリティグループを選択し、ポリシーはフルアクセス(デフォルト)にチェックがついていることを確認します。

「エンドポイントを作成」をクリックします。

VPCエンドポイントが作成されたことを確認します。

上記の手順に従い、3つのVPCエンドポイントを作成します。

フリートマネージャー登録確認

[AWS Systems manager]>[ノードツール]>[フリートマネージャー]>[マネージドノード]よりマネージドノードとして登録されていることを確認します。

※マネージドノードとして登録されていない場合は、EC2インスタンスを再起動する、もしくはセキュリティグループ・ネットワークACL等の設定の見直しを行います。

まとめ

今回は、プライベートサブネットに配置しているEC2インスタンスをAWS Systems Managerのフリートマネージャーのマネージドノードとして登録する手順について記載しました。

本手順を行うことで、EC2インスタンスのOSへログインすることなく、リモートでの操作が可能となります。EC2インスタンスやオンプレミスサーバーを1つのコンソールから管理できます。

AWS Systems Managerのフリートマネージャーにマネージドノードとして登録することで、運用管理が効率化され、セキュリティ強化やコスト削減が実現できます。クラウドとオンプレミスの両方を統一的に管理できるため、システム運用が容易になります。

ぜひこれを機にAWS Systems Managerのフリートマネージャーを活用し、運用の効率化とセキュリティ向上を実現してみてください!