Microsoft 365の特権アクセス管理をジャストインタイムで運用する構成方法について、標準機能のみで実装する方法を記載します。

特権アクセス管理を利用できるライセンスをお持ちの方が対象となります。

私は、Office 365 E5 + Microsoft 365 E5 Compliance ライセンスで評価をしています。

作業手順

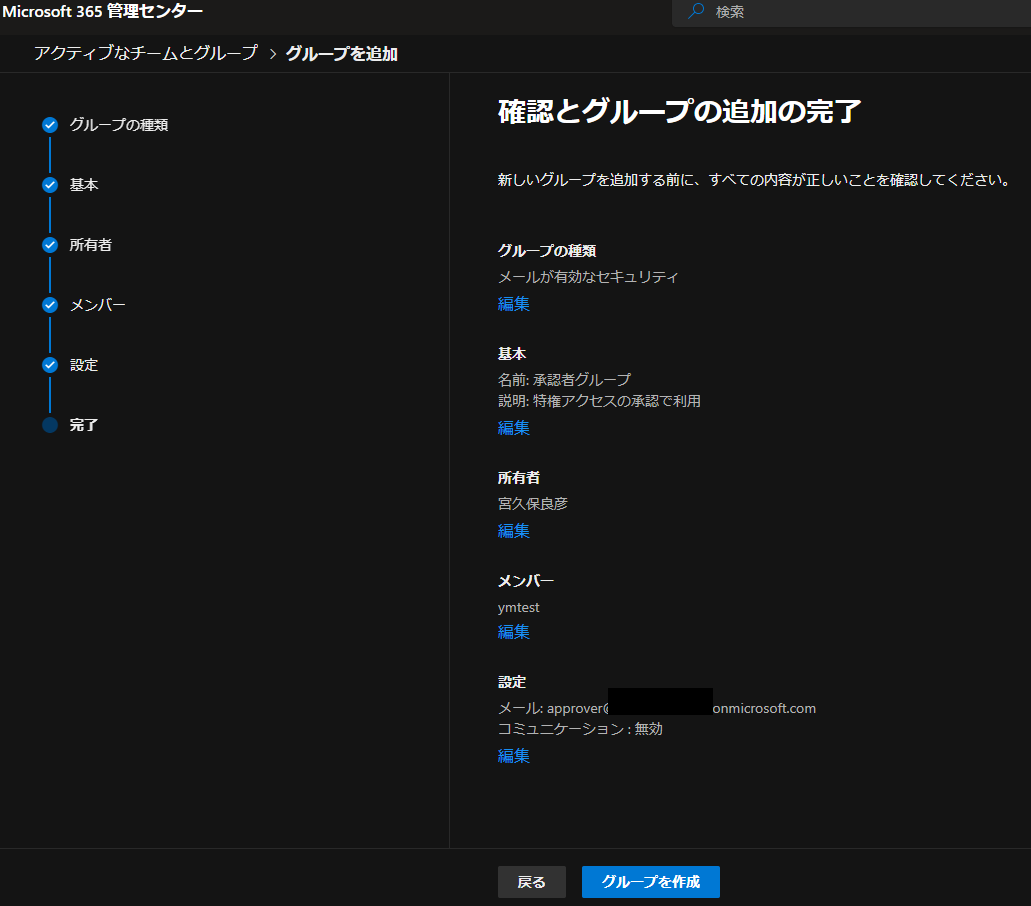

承認者グループを作成する

グローバル管理者の役割を持つアカウントで作業をしてください。

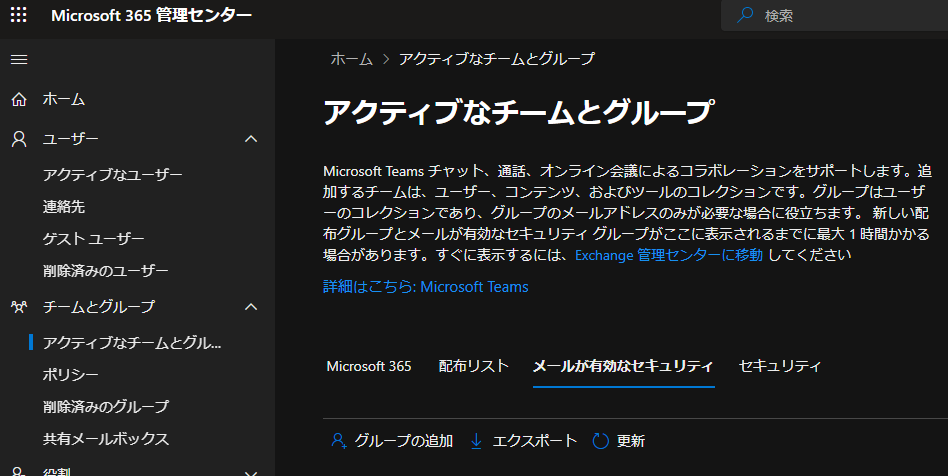

Microsoft 365管理センターを開きます。

「チームとグループ」-「アクティブなチームとグループ」を選択、「グループの追加」をクリックします。

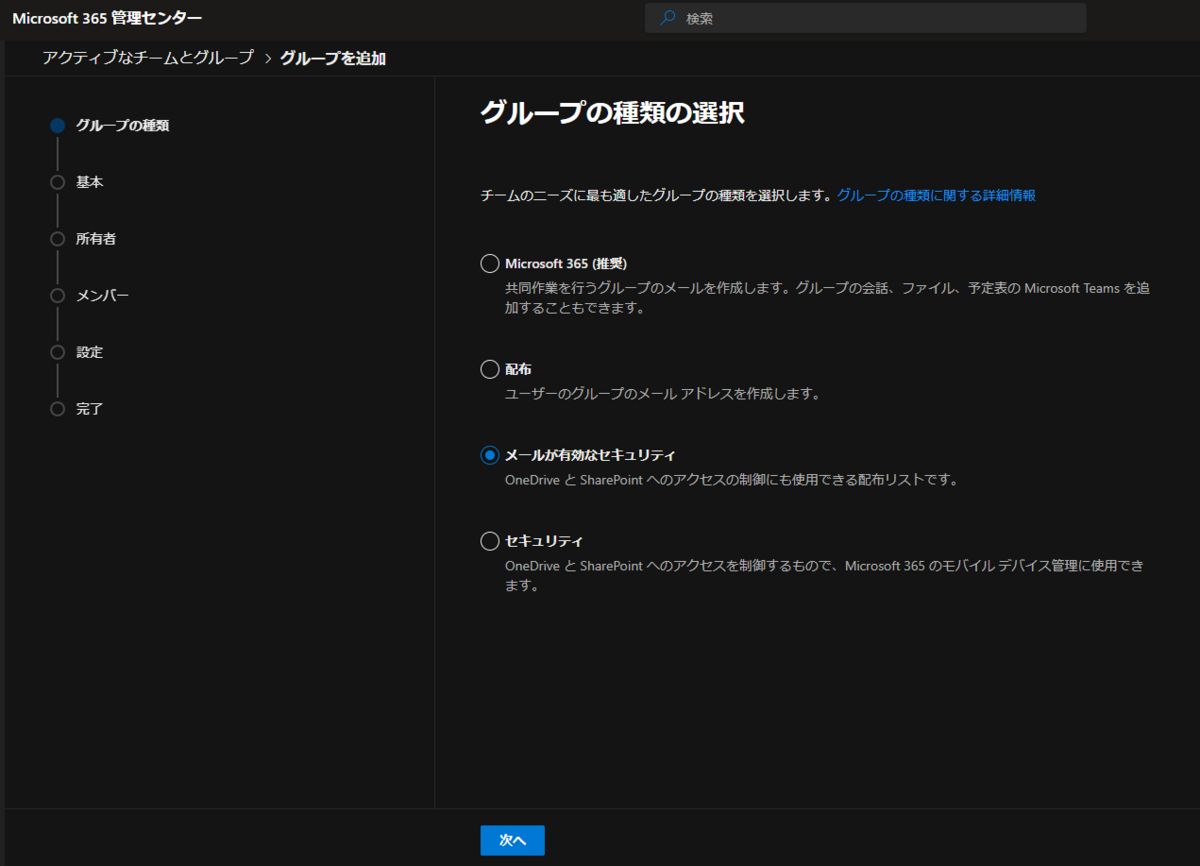

「メールが有効なセキュリティ」を選択し、「次へ」をクリックします。

「名前」を入力し、「次へ」をクリックします。

「説明」の記載は任意です。

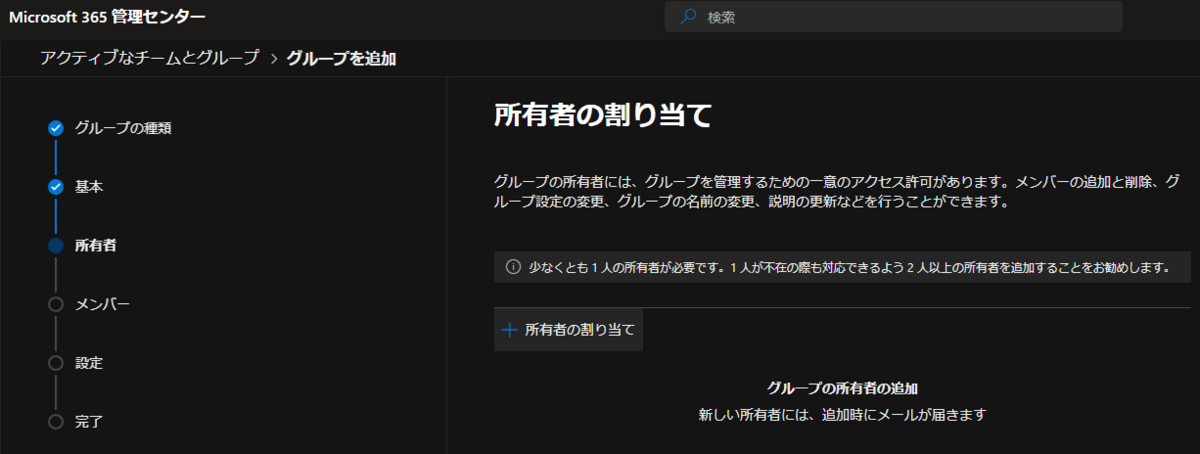

「所有者の割り当て」をクリックし、アカウントを追加します。

ここで指定するアカウントは、Exchange管理者役割が必要になります。

「次へ」をクリックします。

「メンバーの追加」をクリックし、アカウントを追加します。(任意)

「次へ」をクリックします。

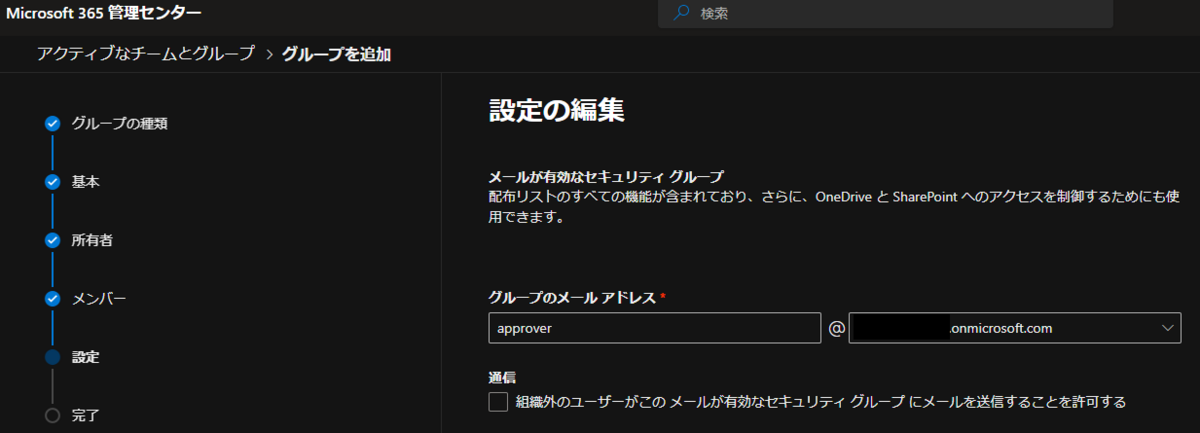

「グループのメールアドレス」を入力し、「次へ」をクリックします。

「グループを作成」をクリックします。

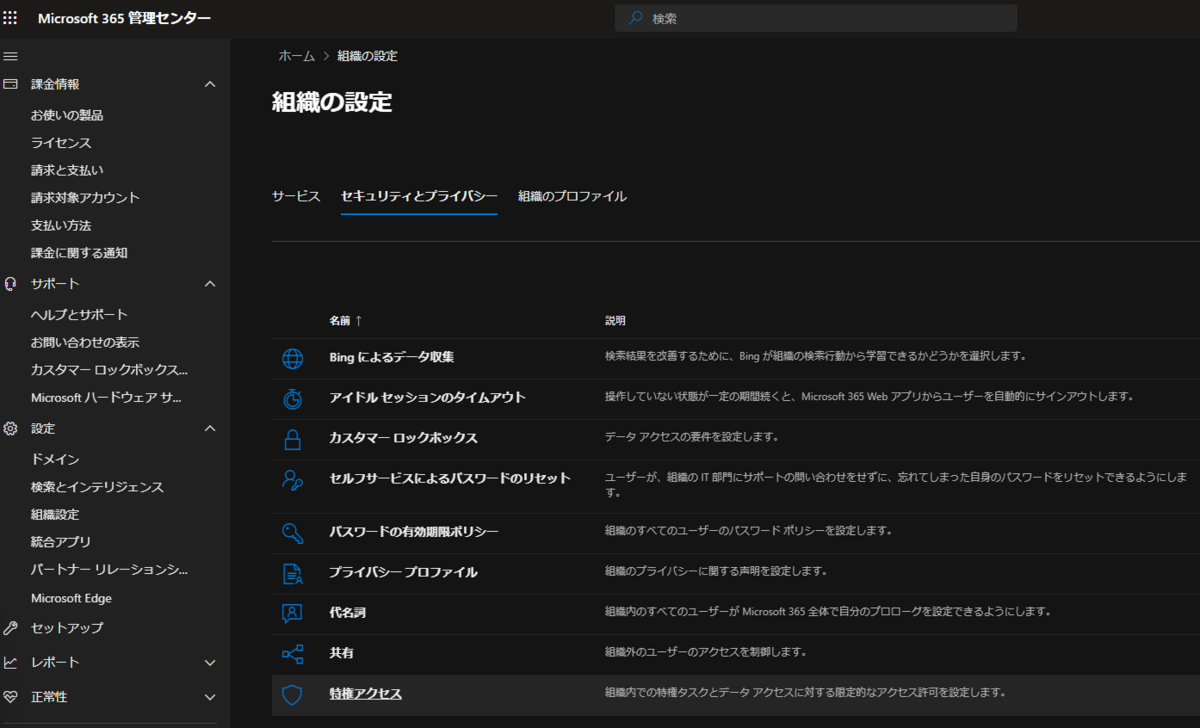

特権アクセスを有効にする

グローバル管理者の役割を持つアカウントで作業をしてください。

Microsoft365管理センターを開きます。

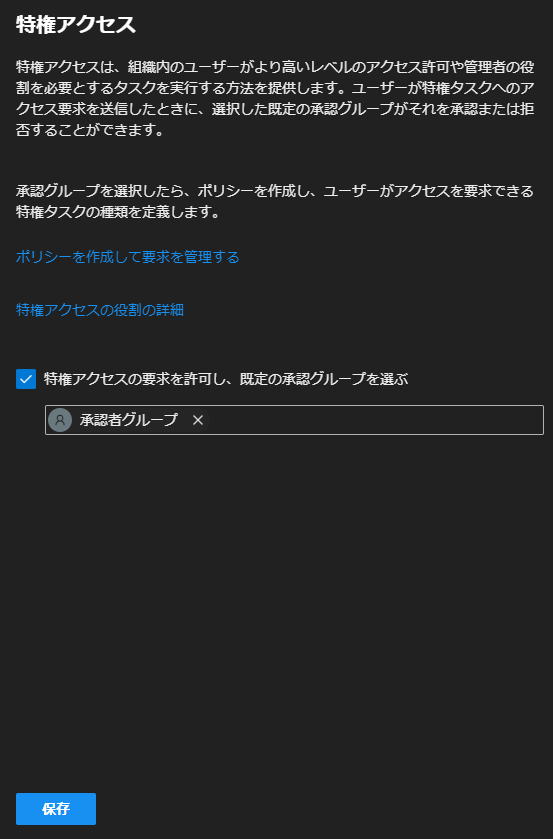

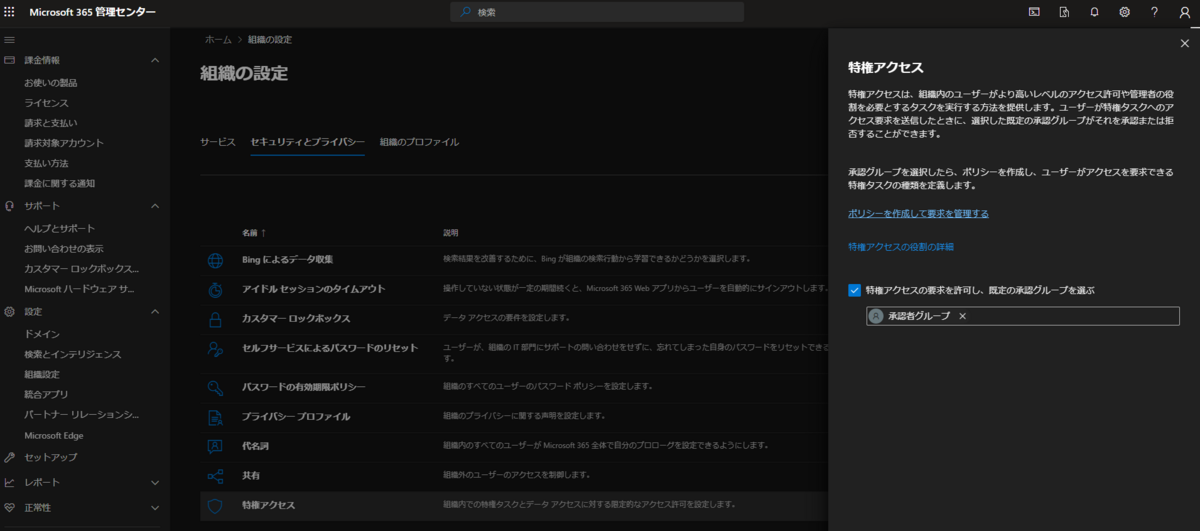

「設定」-「組織設定」、「セキュリティとプライバシー」タブの「特権アクセス」をクリックします。

「特権アクセスの要求を許可し、既定の承認グループを選ぶ」にチェックをし、作成した「メールが有効なセキュリティグループ」を選択して「保存」をクリックします。

アクセスポリシーを作成する

グローバル管理者の役割を持つアカウントで作業をしてください。

Microsoft365管理センターを開きます。

「設定」-「組織設定」、「セキュリティとプライバシー」タブの「特権アクセス」、「ポリシーを作成して要求を管理する」をクリックします。

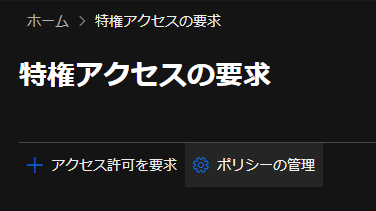

「ポリシーの管理」をクリックします。

「ポリシーの追加」をクリックします。

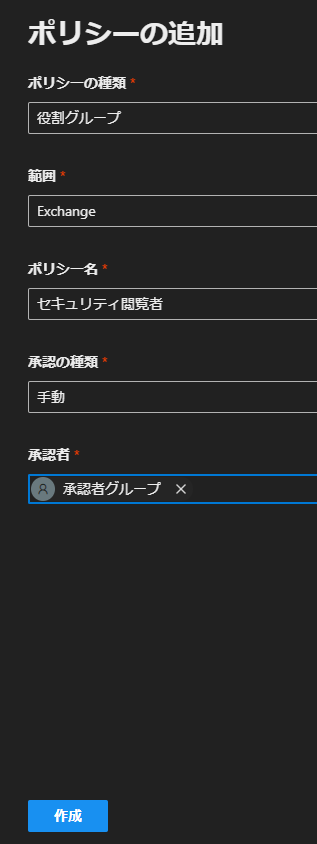

「ポリシーの種類」、「範囲」、「ポリシー名」、「種類の承認」、「承認者」を入力し、「作成」をクリックします。

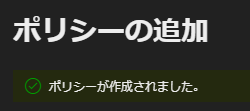

「ポリシーが作成されました」のメッセージを確認し、右上の「×」アイコンをクリックして閉じます。

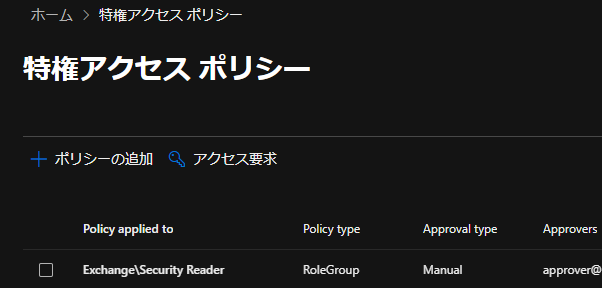

以下のようにリスト表示されることを確認します。

特権アクセス要求を送信する

Exchange管理者の役割を持つアカウントで作業をしてください。

以下のURLに直接アクセスします。

https://admin.microsoft.com/Adminportal/Home?#/Settings/PrivilegedAccess

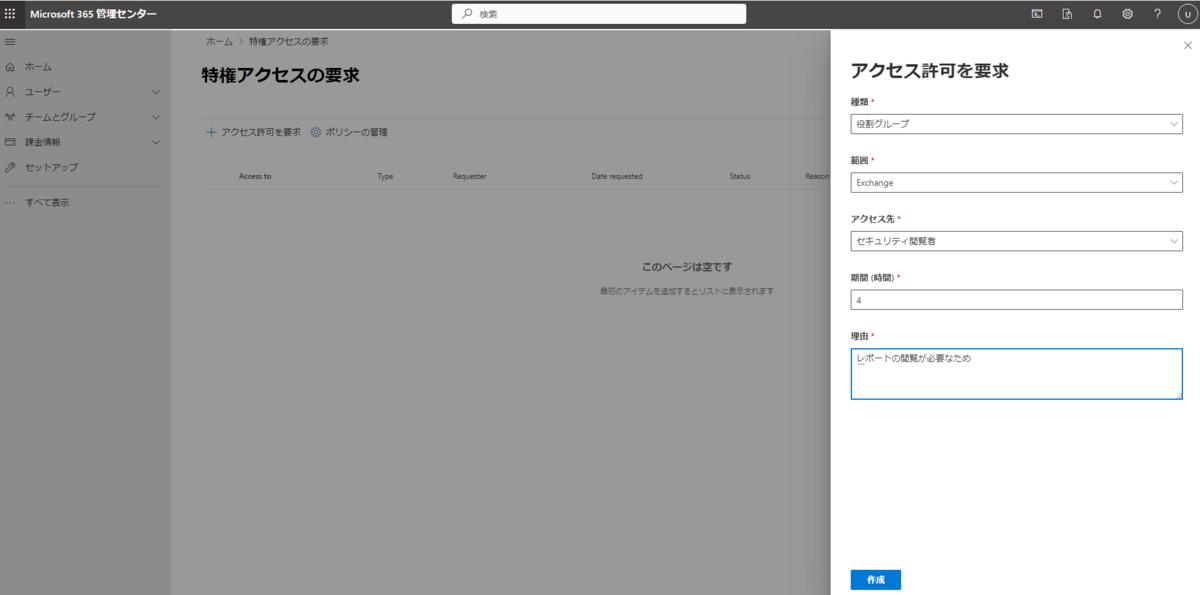

「アクセス許可を要求」をクリックします。

次に特権アクセスポリシーで定義した「種類」「範囲」「アクセス先」を記載します。

権限が必要な「時間(期間)」と「説明」を記載して「作成」をクリックします。

「要求が送信されました」と表示されます。

リスト上には何も表示されませんが、心配しないでください。

(今後のアップデートで表示されるようにして欲しいですが…)

申請した旨のメールが届いていることを確認してください。

承認されると以下のメールが届きます。

特権アクセス要求を承認する

グローバル管理者の役割を持つアカウントで作業をしてください。(Exchange管理者役割で承認する方法は後述します。)

承認者グループに所属するメンバーにメールが届きます。

以下のURLにアクセスします。

https://admin.microsoft.com/Adminportal/Home?#/Settings/PrivilegedAccess

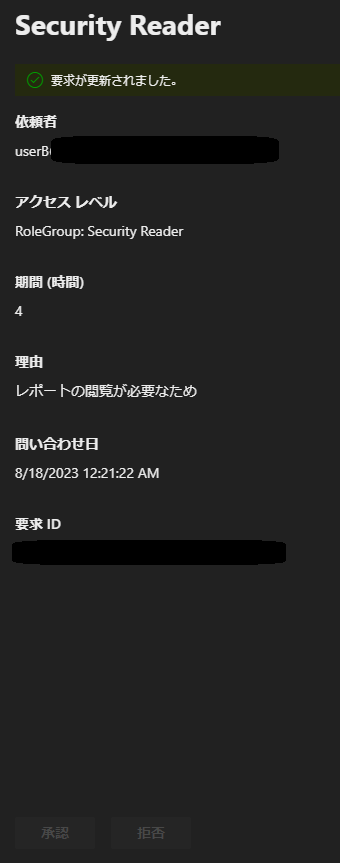

特権アクセスの要求タスクにチェックを入れます。

「承認」または「拒否」をクリックします。

「要求が更新されました」のメッセージを確認します。

依頼者に承認した旨のメールが届きます。(画像は省略)

特権アクセスの要求画面からステータスを確認することも可能です。

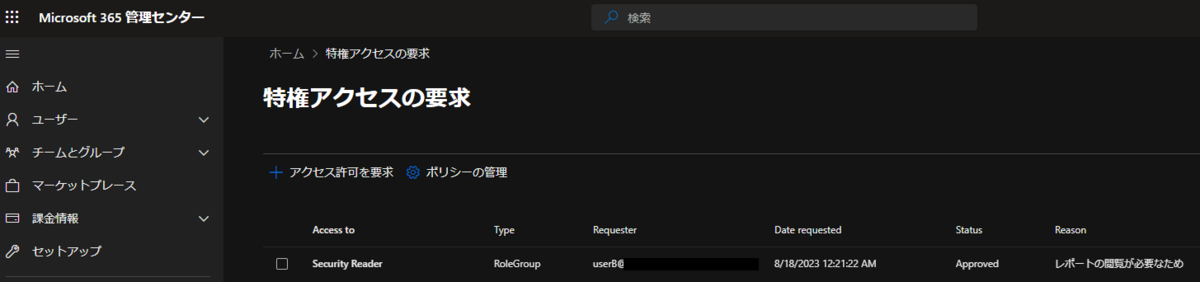

以下画像のStatus箇所で、Approved(承認)の記載を確認します。

補足

ポリシーで設定できる内容

記事作成時点で設定可能なポリシー名の一覧を種類別に列挙します。

承認が必要なものがあれば、検討いただけると幸いです。

タスク

- メールボックス フォルダーのアクセス許可の追加

- メールのアクセス許可の追加

- パブリック フォルダーのクライアント アクセスの許可の追加

- 新規のメールボックス検索

- 新規の移動要求

- 新規の受信トレイルール

- メールボックスの検索

- 管理監査ログの構成の設定

- 受信トレイ ルールの設定

- ジャーナル ルールの設定

- メールボックス フォルダーのアクセス許可の設定

- メールボックス検索の設定

- 新規のトランスポート ルール

- 新規のジャーナル ルール

- 新規のメールボックスの復元要求

役割

- アドレス一覧

- 監査ログ

- コンプライアンス管理者

- データ損失防止

- 配布グループ

- メール アドレス ポリシー

- フェデレーションによる共有

- Information Rights Management

- ジャーナル

- 訴訟ホールド

- メールボックスのインポート/エクスポート

- メールボックス検索

- メッセージ追跡

- 移行

- メールボックスの移動

- O365 サポート ビューの構成

- 組織のクライアント アクセス

- 組織の構成

- 組織のトランスポート設定

- 受信者のプロパティ

- リモートおよび承認済みドメイン

- パスワードの再設定

- 保持管理

- 役割の管理

- トランスポート ルール

- ユニファイド メッセージング

- ユーザー オプション

役割グループ

- 組織の管理

- 受信者の管理

- UM の管理

- ヘルプ デスク

- レコードの管理

- 証拠開示管理

- 権益管理

- コンプライアンス管理

- セキュリティ閲覧者

- セキュリティ管理者

Exchange管理者役割で特権アクセス要求の一覧を確認する方法

本記事記事作成時点では、Exchange管理者役割のアカウントは、Microsoft365管理センター上のUIでは申請を送れるものの、リスト表示されません。

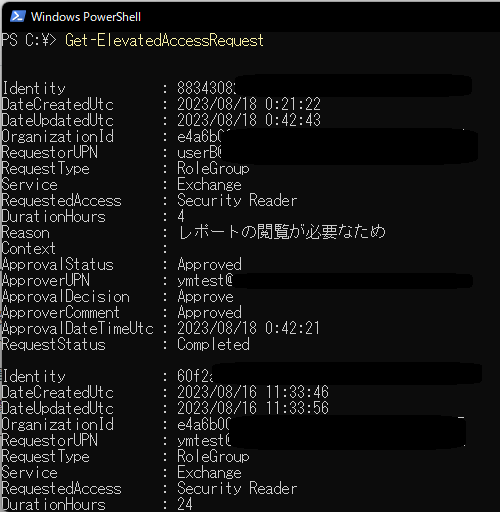

PowerShellのコマンドから承認状況を確認することができます。

Connect-ExchangeOnline コマンドで対象テナントに接続した状態で、Get-ElevatedAccessRequestコマンドを実行します。

以下のような出力を得られます。(一部マスク済み)

ApprovalStatusの値を見て、承認状況を把握するイメージとなります。

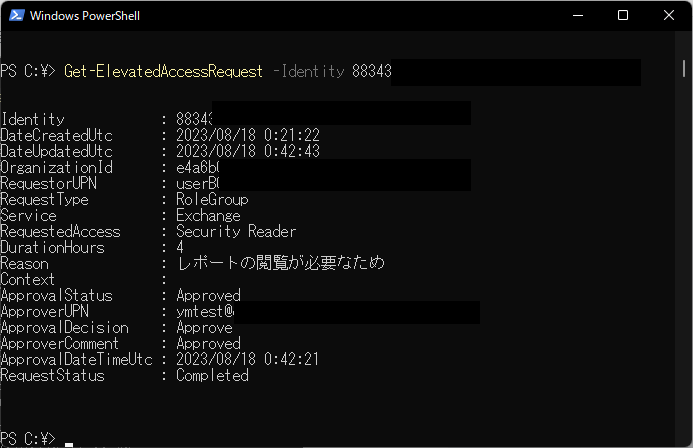

-Identityオプションで絞り込みが行えます。

Identityの値は申請時のメールにあるRequest IDの値となります。

Exchange管理者役割で特権アクセスの承認/拒否を行う

Microsoft 365管理センターから特権アクセス ポリシーのリストを見るには、グローバル管理者役割が必要です。

Exchange管理者役割のアカウントで同画面を表示してもリスト表示されません。

承認、拒否はPowerShellコマンドで実行します。

Connect-ExchangeOnline コマンドで対象テナントに接続した状態を前提とします。

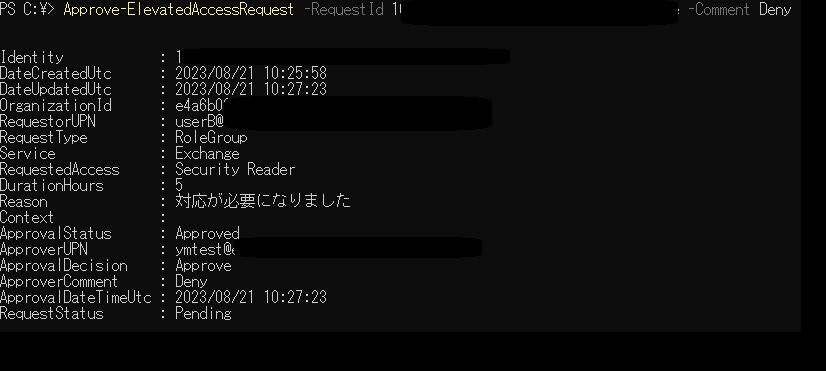

承認する場合は、Approve-ElevatedAccessRequestコマンドを使います。

-RequestId と -Comment オプションは必須です。

以下のようにコメントの内容は関係ありません。

ApproverCommentがDenyですが、実行したのはApprove-ElevatedAccessRequestコマンドなのでApprovalStatusはApproved(承認)となります。

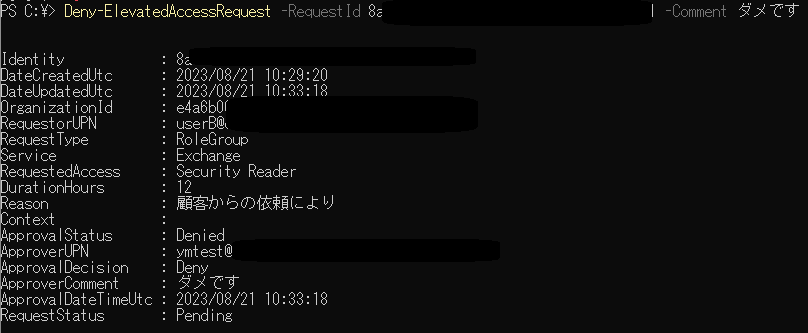

申請を拒否したい場合は、Deny-ElevatedAccessRequestコマンドを使います。

こちらも-RequestId と -Comment オプションは必須です。

以下のようにApprovalStatusはDenied(拒否)となっています。

おわりに

以上の通り、ジャストインタイム(Just-In-Time) をMicrosoft 365の標準機能だけで運用する事が出来ました。

ただし、現時点では、運用に当たってはいくつか注意が必要だと感じました。

- 特権アクセスポリシーで定義したもののみ特権アクセスの要求が可能だが、リストに関係ないものが表示されるのでオペミスが発生する可能性がある(特権アクセスポリシーで定義したもののみ特権アクセスの要求一覧で表示される仕様になっていない)

- 特権アクセスの要求時にオペミスした場合は「特権アクセス要求を作成できませんでした。」のエラーが表示され要求は弾かれる(特権アクセスポリシーで定義したもののみ申請可能なため)

- Exchange管理者の役割のみでは、申請後に特権アクセスの要求画面上でリスト表示されない。PowerShellからコマンドを実行して確認する必要がある。

- Microsoft 365管理センターから承認、拒否をするにはリスト表示できるグローバル管理者役割が必要

- Exchange管理者役割のアカウントが承認、拒否をするには、PowerShellからコマンドを実行する必要がある