はじめに

AzureのNetwork Security Group(以下、NSG) では、仮想ネットワークのサブネットや仮想マシンのNICのフィルタリングを行います。

この、フィルタリングされたトラフィックのログを記録・保持するサービスが「NSG フロー ログ」です。

本記事では、「NSG フロー ログ」について、解説いたします。

NSG フロー ログ とは

NSG フロー ログ は、Azure Network Watcher の機能の一つで、 NSGで許可・拒否したトラフィックログを記録することができます。

この記録したトラフィックログを用いることで、ネットワークの監視・監視・把握を行うことできます。

事前準備

- リソースグループ の作成

- NSG リソースの作成

- ストレージアカウント リソースの作成

以上を事前に作成します。

※ストレージアカウントは、NSGと同じリージョン、[パフォーマンス]は[Standard]で作成する

NSG フロー ログ の構築手順

- Azure Portal 上部検索ボックスで[Network Watcher]を検索し、左ペインから[NSG フロー ログ]をクリックする。

- [+ 作成]をクリックする。

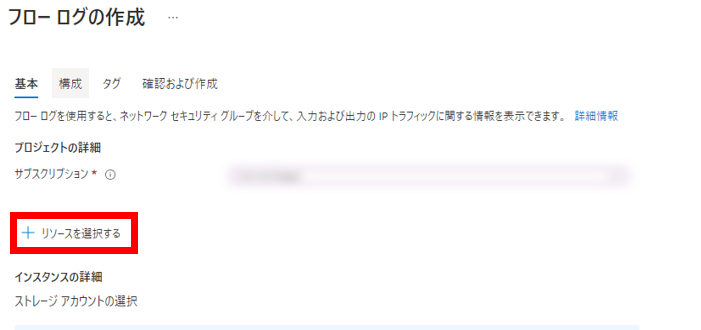

- [サブスクリプション]で任意のサブスクリプションを選択する。

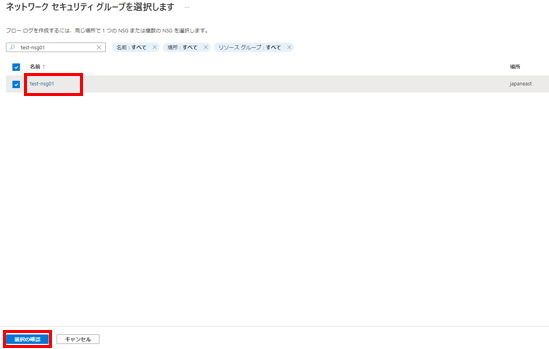

- [+ リソースの選択]をクリックし、任意の NSG リソース(本解説では「test-nsg01」を使用)を選択し、[選択の確認]をクリックする。

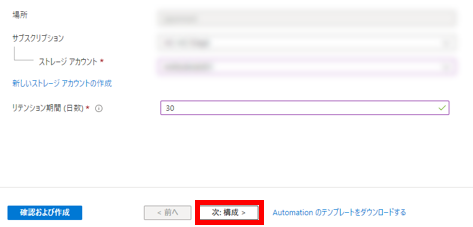

- [ストレージ アカウント]に、事前準備で構築したストレージアカウントを選択し、[リテンション期間(日数)]でトラフィックログを保持したい日数を入力する(本解説では「30日」を設定する)。

※[リテンション期間(日数)]は「0~365」日間の設定が可能で、「0日」を設定した場合、永続的にログが保存される。

- [基本]ページの設定が完了後、[次: 構成 >]をクリックする。

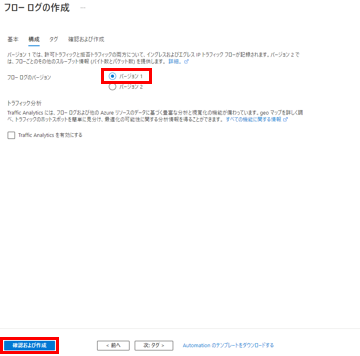

- [構成]ページに移動し、[フローログのバージョン]を[バージョン 1]を選択し、[確認および作成]をクリックする。

※バイト数やパケット数などのスループット情報が必要な場合は、[フロー ログのバージョン]を「バージョン 2」に設定する

※[Traffic Analytics を有効にする]は別の機会に取り上げる予定 - 最後に[確認および作成]画面で作成内容を確認し、[作成]をクリックし、完成。

まとめ

以上、簡単にはなりますが、「NSG フロー ログ」の有効化手順でした。

私が初めて Azure の設計を行ったのが、この「NSG フロー ログ」でした。

現在では多くの案件で NSG フロー ログの導入を行いましたが、当初は公式サイト以外の構築手順を説明しているサイトがなく、非常に苦労した記憶があります。

Azure を触る方が増える中で、その入りとして本ページを参考にしていただければと思います!

伊藤 光輝(日本ビジネスシステムズ株式会社)

ハイブリッドクラウド本部の『伊藤 光輝(みつき)』です。 Microsoft Azure 設計・構築業務を担当しております。 吹奏楽でホルンを吹き、NBA(アメリカのプロバスケ)を深く愛しております。

担当記事一覧