以前、Intuneで管理しているEntra JoinのオンプレミスPCが、Windows LAPS(以下、LAPS)の「次回ローテーション予定日」にシャットダウンされており、後日起動しても管理者パスワードが更新されないという問題が発生しました。

その際、Intuneからの同期やPCへの再ログインを実施しましたが解決せず、PCの再起動をすると管理者パスワードが更新されました。

同期をかけてもパスワードが変更されなかったのにも関わらず、再起動でLAPSのローテーションが発生した理由が気になったので、検証してみました。

IntuneのLAPSポリシーについて

Intuneでは、エンドポイント セキュリティのアカウント保護ポリシーを作成することで、Windowsデバイスのローカル管理者パスワード(LAPS)を自動生成・管理することができます。

これにより、パスワードの定期的なローテーションやバックアップが可能となり、セキュリティが強化されます。

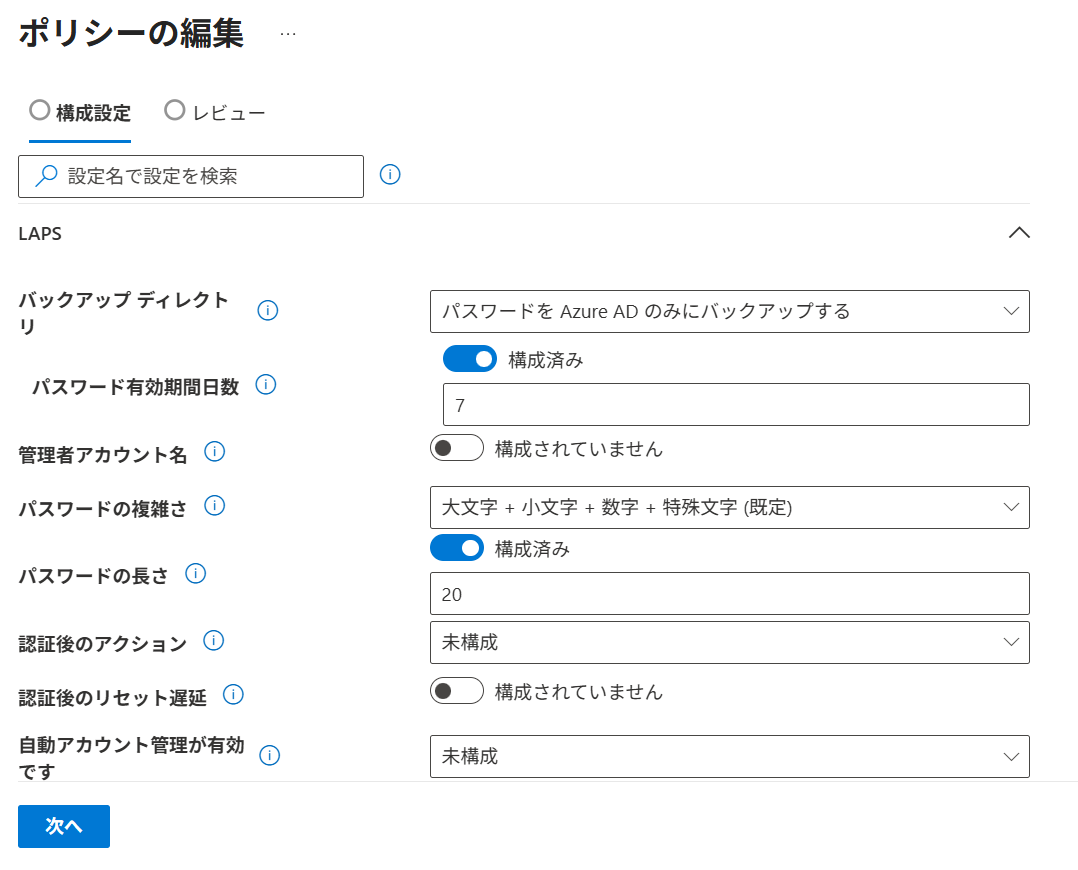

設定項目には、管理者アカウント名の指定、パスワードの複雑さや長さの設定、パスワードのバックアップ先(Microsoft Entra IDまたはオンプレミスのActive Directory)の選択などがあります。

検証

LAPSポリシーの作成

LAPSローテーションの動作を確認するために、LAPS用ポリシーを作成します。

今回は下の画像の内容でポリシーを作成しました。

※ アカウント名を指定していないので、端末のビルトイン管理者が対象となります。

ポリシーの作成後、Intune管理センターから割り当て対象端末であるWindows PCを選択し、「ローカル管理者パスワード」から、パスワードが生成されていることを確認します。

※「次回パスワードローテーション」の日時が「前回のパスワードローテーション」日時のちょうど7日後であることも確認できます。

確認後、対象のWindows PCをシャットダウンし、「次回パスワードローテーション」の日時が過ぎるのを待ちます。

LAPSローテーションの確認

「次回パスワードローテーション」に表示されていたタイミングで対象のWindows PCをシャットダウンし、パスワードのローテーションを阻止すると、Intuneでは以下のようにローカル管理者のパスワードが有効期限切れである旨の警告が表示されます。

対象のWindows PCを起動し、クラウドユーザーでサインインします。ローカル管理者「localadmin」でコマンドプロンプトを開くため、runasコマンドを実行し認証を発生させます。

この時利用したパスワードは、Entra上で「このパスワードは期限が切れています」と表示されている変更前(7/3生成)のものでしたが、利用することができました。

ただ、その後、変更前のパスワードを利用できるかどうかを確認していると、いつの間にかEntra上でローカル管理者パスワードの更新が実行されていました。

「前回のパスワードローテーション」日時を確認すると、クラウドユーザーでPCにサインインしたタイミングのようでした。

LAPSの挙動

LAPSは以下のような挙動を取るようです。

- LAPSでのパスワードローテーションが発生するタイミングでEntraIDと通信が取れている必要がある

- パスワードローテーション時に対象のデバイスがEntraID通信が取れていない場合、パスワードのローテーションは実行されず、既存のパスワードが設定されたままとなる

- 保留されたパスワードローテーションは次回対象デバイスがEntraIDと疎通が取れた段階で動作する

- Intuneの「同期」では、Entraとの疎通が可能な状態にはならないため注意

まとめ

今回の検証はAzure仮想マシンを利用していたため、起動後にクラウドユーザーでPCにログインすると、タイムラグなくEntraとの疎通が発生し、そのタイミングでLAPSローテーションが発生したようです。

また、以前、オンプレミス端末で事象が発生した際はネットワーク環境が起因し、起動直後のPCログイン時はEntraとの疎通が発生せず、再起動後のログインのタイミングでEntraとの疎通が発生したため、LAPSローテーションが再起動によって発生したように見えた、ということだったようです。

本検証を通し、同じLAPSの動作でも、環境によって見え方が異なることを改めて実感しました。特に初回ログイン時の挙動は、ユーザー操作に影響が出るため、事前の検証が重要だと感じました。