Amazon Inspectorは、EC2インスタンスやECRコンテナイメージ、Lambda関数を対象に、ソフトウェアの脆弱性や意図しないネットワーク露出の自動検出を行うAWSのサービスです。

今回は、マルチアカウントかつマルチリージョン環境で利用されるAmazon Inspectorにおける検出結果の集約方法について紹介します。

本記事では、以下サービス名は次のように記載いたします。

- Amazon Inspector:Inpsector

- AWS Security Hub:Security Hub

- AWS Organizations:Organizations

検出結果の集約とAWS Security Hubの利用

Amazon Inspectorの検出結果集約における課題

Inspectorは、有効化することでAWS組織内に存在するEC2インスタンスを含む対象リソースを継続的にスキャンし、脆弱性やネットワークの露出が無いかを確認します。また、Organizationsのサービス統合機能を使用することで、管理アカウントでメンバーアカウントにおけるInspectorの検出結果を集約し、一元管理することもできます。

ただし、Inspectorはリージョン別のサービスであり、各リージョンで利用されている検出結果を集約することはできません。そのため、リージョンごとに設定が必要であり、Inspectorを複数のリージョンで設定している場合においては一元管理することが困難となります。

そこで、アカウントだけでなくリージョンにおけるInspectorの検出結果集約方法について、紹介していきたいと思います。

AWS Security Hubの利用

マルチアカウントかつマルチリージョンで利用されるInspectorにおける検出結果の集約として、Security Hubを利用する方法があります。

Security Hubは、AWSのセキュリティ状態をセキュリティ業界標準およびベストプラクティスに基づいてAWSの環境評価を行うサービスです。

Security HubにはAWSサービスとサポートされているサードパーティ製品からのセキュリティデータを収集する機能があり、この機能を利用することでInspectorの検出結果をSecurity Hubに集約することができます。

また、Organizationsのサービス統合機能によるアカウント間の集約と、Security Hubのクロスリージョン集約設定によるリージョン間の集約を実現することができます。

設定

環境全体像

- Inspector検出対象:EC2インスタンス

- 集約先:Security Hub委任管理アカウントの東京リージョン

- 集約対象アカウント:管理アカウント , 委任管理アカウント , その他アカウント

- 集約対象リージョン:バージニア北部リージョン, 東京リージョン

※本設定で利用されているアカウントは、Organizationsで管理されている前提とします。また、Security Hubは委任管理することが推奨されているため、メンバーアカウントに管理を委任し、構築します。

Amazon Inspectorの有効化(全アカウント対象)

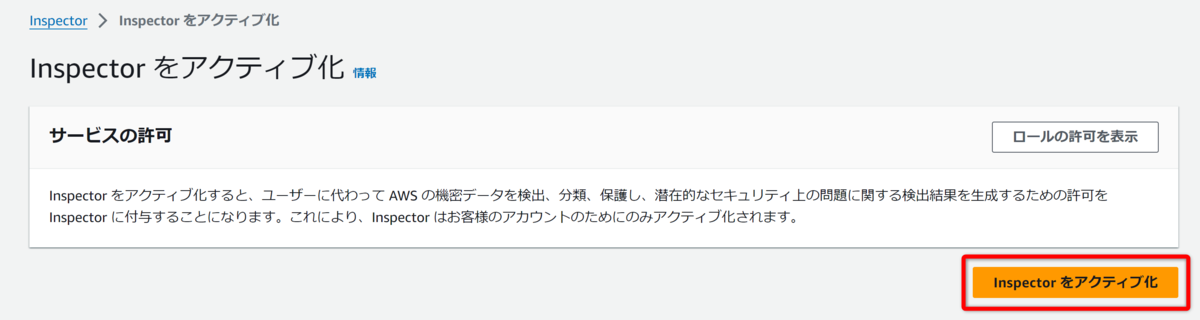

1.Inspectorコンソール画面を開き、「使用を開始する」を選択する。

2.「Inspectorをアクティブ化」を選択し、Inspectorを有効化する。

AWS Security Hubの管理設定

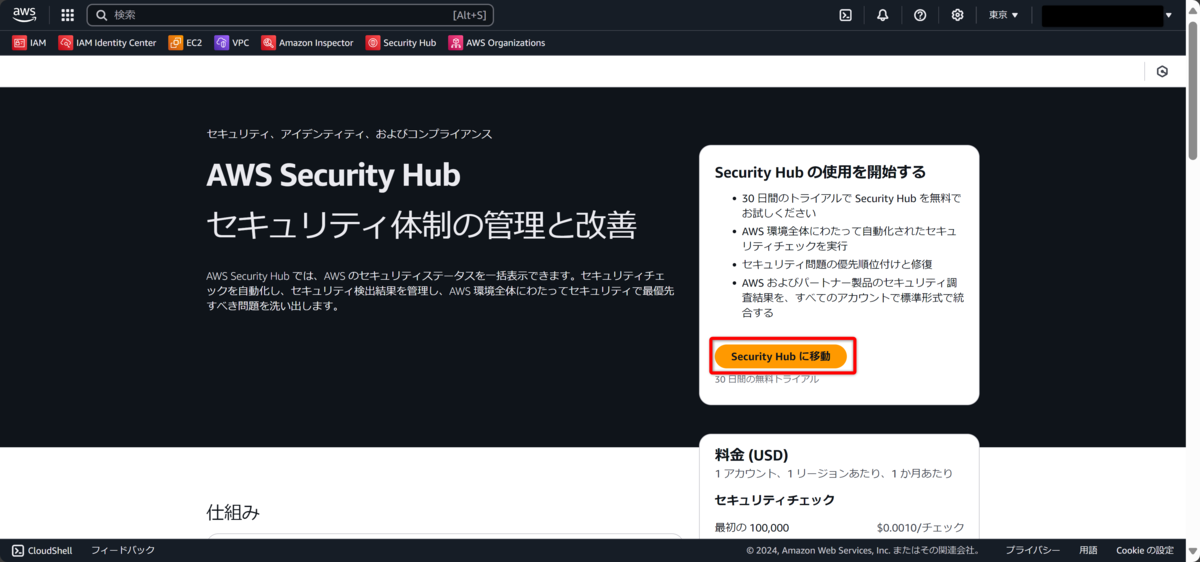

1.管理アカウントの東京リージョンでSecurity Hubコンソール画面を表示する。

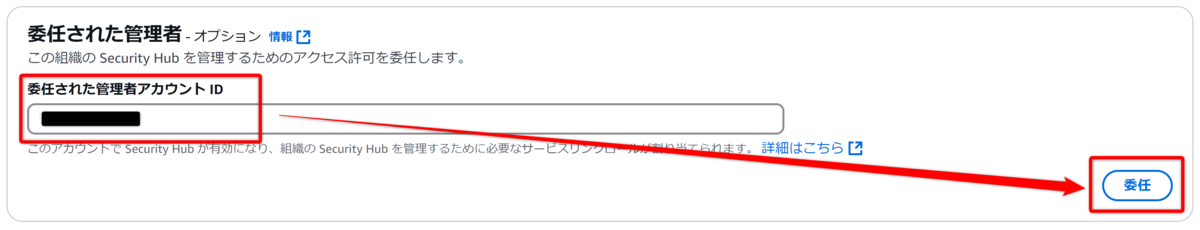

2.委任管理アカウントIDを入力し、「委任」を選択。

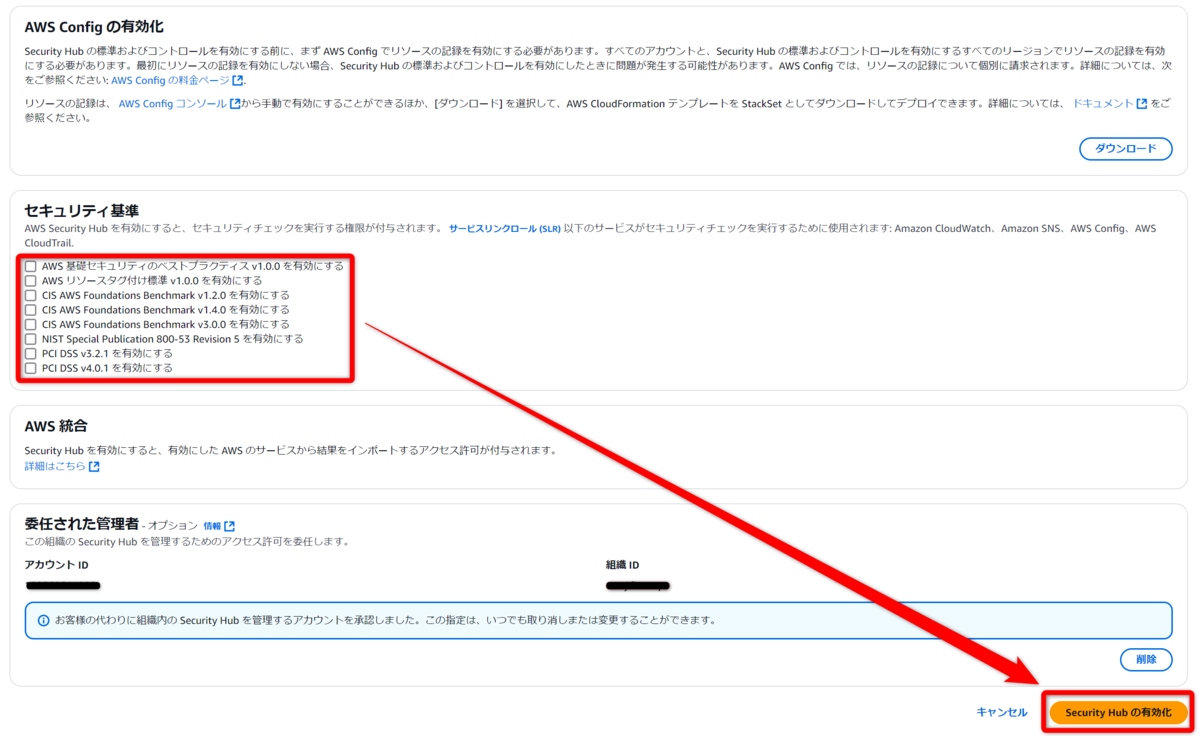

3.セキュリティ基準のチェックを全てはずし、「Security Hubの有効化」を選択する。

※本環境では、Inspectorの検出結果のみを集約するため、セキュリティ基準は無効化します。

アカウントとリージョンの集約

1.委任管理アカウントのSecurity Hubで「設定」に移動し、「中央設定を開始」を選択する。

2.「組織を一元化」で、リージョンの設定(クロスリージョン集約設定)として、ホームリージョンを「東京リージョン」、リンクされたリージョンを「バージニア北部リージョン」に選択し、「将来のリージョンのリンク設定」はチェックを外して、「確認して続行」を選択する。

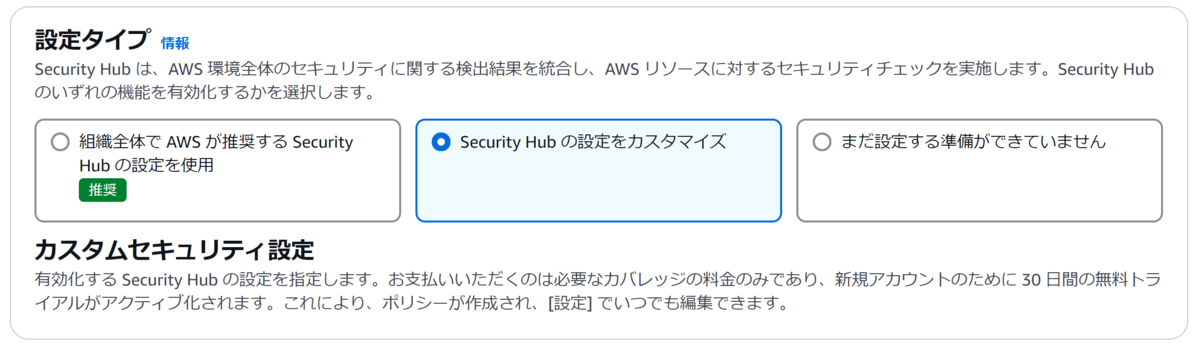

3.「設定タイプ」で「Security Hubの設定をカスタマイズ」を選択する。

4.「カスタムポリシー」で、「Security Hubの有効化」とセキュリティ基準を未設定にする。

※今回はInspectorの結果のみを集約するため、その他Security Hubにおけるセキュリティ基準は無効化します。

5.「アカウント」にて「特定のアカウント」とInspectorの検出対象アカウントを選択する。

6.ポリシー名と任意で説明を入力して「次へ」を選択する。

7.設定内容に問題が無ければ、「Confirmation」にチェックを入れてポリシーを作成して適用する。

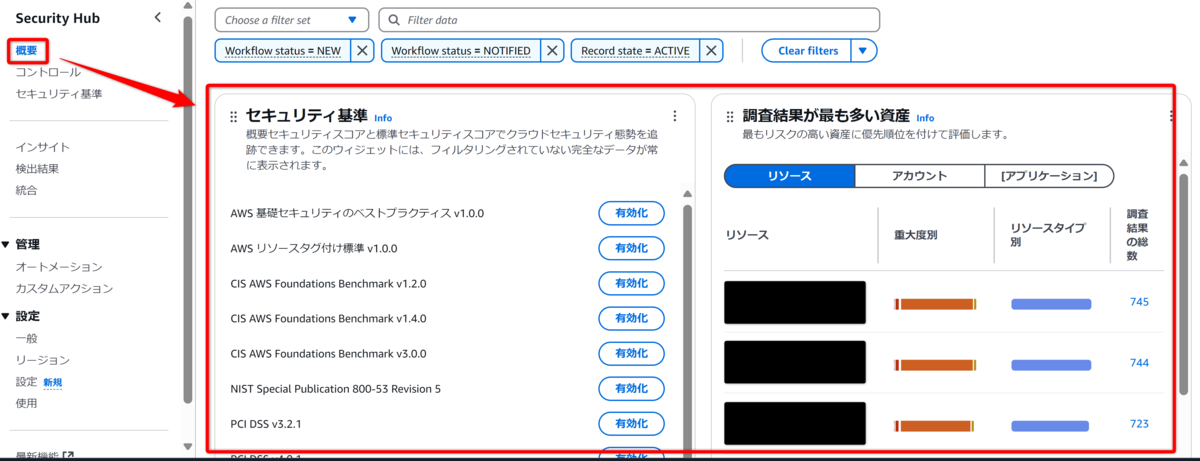

8.設定結果は「概要」にて確認できます。

※他のアカウントやリージョンの結果が反映されるためには時間がかかります。

おわりに

本記事では、Security Hubを利用して、マルチアカウントかつマルチリージョンで利用されるInspectorの検出結果を集約する方法についてご紹介しました。

Security Hubの中央設定は一括で設定できる一方で、クロスリージョン集約設定を行ったリージョンに限定されるため、アカウントごとに利用するリージョンが異なる場合は「ローカル設定」で行う必要があります。

同様の環境で、Inspectorの検出結果をまとめたい場合や通知設定行う際にも便利な方法となりますので、本設定がお役に立てれば幸いです。