Active Directory Domain Services(以下、AD DS)では、監査ポリシーを設定し監査ログを記録することで、環境内の変更やアクセスを記録する事が出来ます。

この監査ログを利用することで、システム障害や問題が発生した際に迅速に原因を特定して解決に導くことができたり、不正アクセスや情報漏洩などのセキュリティインシデントが発生した場合の対応に役立てたりする事が出来ます。

AD DSで設定可能な監査ポリシーは次の2種類です。

- 基本の監査ポリシー

- 監査ポリシーの詳細な構成

本記事では、この2つの監査ポリシーの違いや既定値、優先順位について解説します。

監査ポリシーの設定

[基本の監査ポリシー]も[監査ポリシーの詳細な構成]も、グループポリシーで設定します。

AD DS上でサーバー マネージャーから「グループポリシーの管理」を起動し、GPOを新規で作成するか既存のGPOを編集し、「グループ ポリシー管理エディター」を起動します。

基本の監査ポリシー

[基本の監査ポリシー]は以下のパスに存在します。

- [コンピュータの構成] > [ポリシー] > [Windowsの設定] > [セキュリティの設定] > [ローカルポリシー] > [監査ポリシー]

設定項目は以下の通り9項目あり、いずれも既定値は[未定義]です。

監査ポリシーの詳細な構成

[監査ポリシーの詳細な構成]は以下のパスに存在します。

- [コンピュータの構成] > [ポリシー] > [Windowsの設定] > [セキュリティの設定] > [監査ポリシーの詳細な構成]

設定項目は以下の通り10カテゴリあります。

さらに、その中にサブカテゴリが定義されています。(以下は[アカウントログオン]のサブカテゴリ)

そのため、[監査ポリシーの詳細な構成]は、[基本の監査ポリシー]よりも、取得する監査ログをきめ細やかに定義することが可能です。

既定値はすべて[未構成]になっています。

監査ポリシーの既定値

[基本の監査ポリシー]、[監査ポリシーの詳細な構成]のどちらも既定値は[未構成]であると先述しましたが、[未構成]の場合でも[監査しない]というわけではありません。

グループ ポリシー管理エディター上は[未構成]でも、実際に反映されている設定を確認すると、監査する設定となっている項目がいくつもあります。

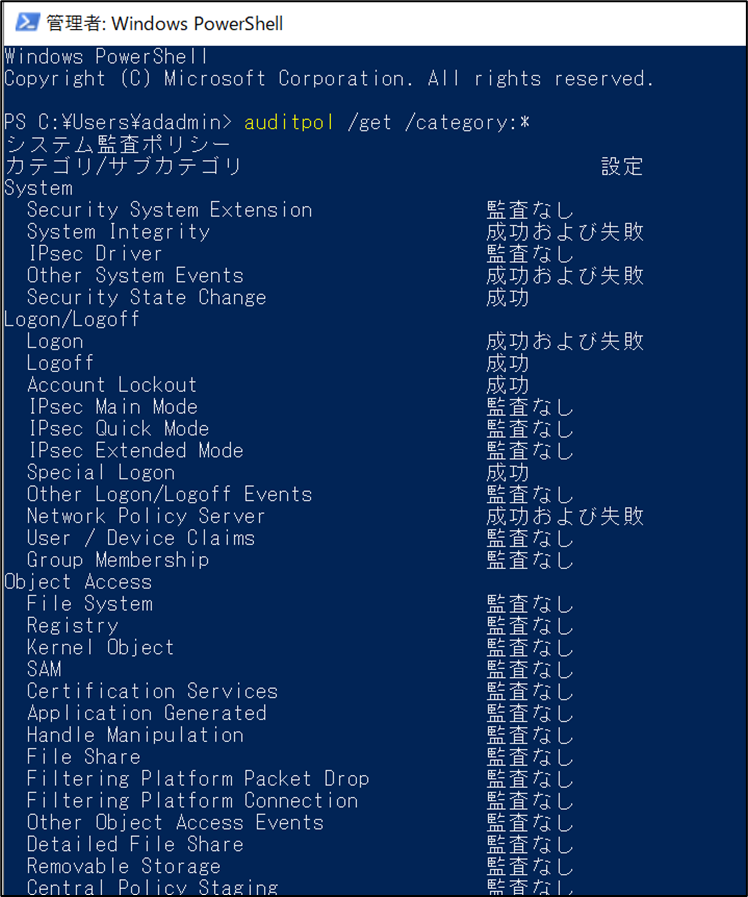

実際に反映されている設定は、以下コマンドを実行することで確認することが出来ます。

auditpol /get /category:*以下は、基本の監査ポリシー、監査ポリシーの詳細な構成がすべて未構成の状態で実行した結果です。すべて未構成にも関わらず、複数の監査項目が設定されている事が分かります。

2つの監査ポリシーの優先順位

[監査ポリシーの詳細な構成]の方が[基本の監査ポリシー]よりも優先されます。

例えば、以下のケースを考えてみます。

- 監査ポリシーの詳細な構成

- [アカウントログオン] - [資格情報の確認の監査]の設定を[成功]と[失敗]のどちらも有効

- 基本の監査ポリシー

- [アカウントログオンイベントの監査]を[成功]のみ有効

この場合、[監査ポリシーの詳細な構成の設定]が反映されるので、[成功]と[失敗]のどちらも有効になります。

注意点として、[監査ポリシーの詳細な構成]にて1項目でも設定した時点で、[基本の監査ポリシー]の設定はすべて反映されないようになります。

既に[基本の監査ポリシー]にてすべての監査を有効にしている環境で、このことを知らずに[監査ポリシーの詳細な構成]の一部でも監査を有効化してしまうと、現行取得していた監査ログの一部が取得できなくなるという影響が発生します。

そのため、[基本の監査ポリシー]を設定している環境で[監査ポリシーの詳細な構成]の設定を行う必要性がある場合は、[基本の監査ポリシー]で設定済みの項目も含めて[監査ポリシーの詳細な構成]で監査できるように、移行を検討する必要があります。

おわりに

今回は、[基本の監査ポリシー]と[監査ポリシーの詳細な構成]の違いや既定値、優先順位について説明しました。

特に、優先順位については正しく理解しないと、運用やインシデント対応で必要な監査ログを取りこぼすことになるため、注意が必要です。